Lors de la conférence Black Hat qui se tient cette semaine (1er au 6 août) à Las Vegas, des chercheurs ont prévu de faire la démonstration d’une attaque sur le firmware des ordinateurs Apple. L’attaque, très difficile à détecter, peut même être menée sans que la machine soit connectée à un réseau. Ce nouveau travail de recherche met en évidence les faiblesses du logiciel de bas niveau qui tourne sur chaque ordinateur avant l’installation d’un système d'exploitation. Plus tôt cette année, les trois chercheurs - Xeno Kovah et Corey Kallenberg de l’entreprise LegbaCore et Trammell Hudson de Two Sigma Investments - avaient montré comment infecter le firmware d'un Mac avec un malware en connectant des périphériques par le port Thunderbolt, l'interface de transfert de données à haute vitesse d'Apple. L'attaque avait été nommée Thunderstrike.

Les trois chercheurs dévoileront jeudi 6 août la nouvelle attaque nommée Thunderstrike 2. Par rapport à la précédente, celle-ci a été améliorée dans le sens où elle peut se propager à d'autres machines par le biais des périphériques amovibles. Elle utilise plusieurs vulnérabilités identifiées par les chercheurs dans le firmware utilisé par Apple. « Le constructeur a déjà corrigé certaines d’entre elles au mois de juin, mais d’autres demeurent », a écrit Trammell Hudson sur son blog. En théorie, le firmware d’une machine n’est pas modifiable et ne peut être réécrit. Le malware qui s’inscrit dans le micrologiciel est particulièrement dangereux, car les produits de sécurité ne vérifient pas l'intégrité du firmware. Cela signifie que les utilisateurs ne peuvent pas savoir s’il a été falsifié.

Thunderstrike 2 peut s’intégrer lui-même au firmware

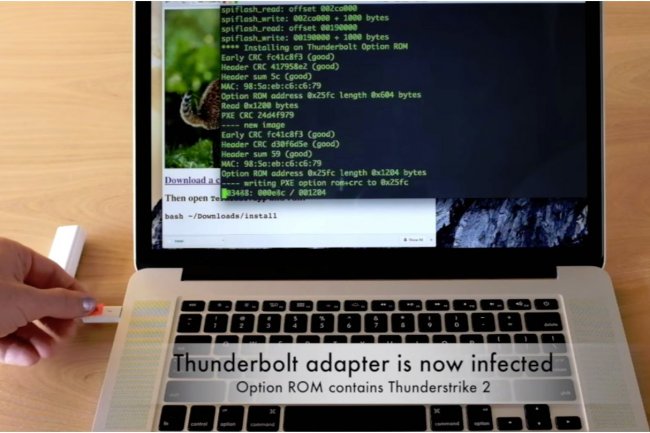

L’attaque Thunderstrike 2 s’appuie sur un programme (dit d’exploit) qui accorde un privilège root en local. D’après l’aperçu de deux minutes posté sur YouTube par les chercheurs, ce programme charge un module du noyau et donne accès à la mémoire brute. Dans certains cas, le code d'attaque peut débloquer et réécrire immédiatement le firmware de démarrage. Dans d'autres cas, il peut profiter d’un problème rencontré par la mise en veille d’un ordinateur avant de le remettre en route. Ce défaut a été exploré par un autre chercheur. Le malware peut écrire lui-même les ROM facultatives présentes sur les périphériques Thunderbolt. Si un périphérique infecté est connecté à un autre Mac, la mémoire morte facultative est exécutée avant le lancement du kernel de l'OS. Cependant, il ne peut pas encore altérer le firmware. Il doit attendre que l'ordinateur se mette en veille et se remette à nouveau en route. Ensuite, le démarrage n’est plus protégé, et Thunderstrike 2 peut s’intégrer lui-même au firmware. « Une fois installé dans la mémoire de boot, il est très difficile à enlever, car il contrôle le système dès la première instruction de démarrage », indique la vidéo. « Cela signifie aussi qu’il possède désormais des clefs pour modifier le firmware ».

La réinstallation de l'OS ne supprime pas le logiciel malveillant et le remplacement du disque dur ne sert à rien. L'attaque pourrait être utilisée pour atteindre des ordinateurs isolés pour des raisons de sécurité. Par exemple, des attaquants pourraient infecter un Mac depuis l’Internet. Ensuite, le code de Thunderstrike 2 pourrait infecter un périphérique Thunderbolt. Si ce périphérique est connecté à une machine isolée de toute connexion réseau, il pourra l’infecter.

Commentaire