C'est au 45e étage de la Tour Montparnasse à Paris que la société Bluecyforce, organisme de formation spécialisé dans la lutte contre les cybermenaces, héberge ses locaux et son « centre d'entraînement ». En arrivant dans la salle de tests, exceptionnellement ouverte à la presse ce mardi matin, on est tout de suite mis dans l'ambiance avec d'un côté un espace « blue team », où prennent place les apprenants dont le rôle est de contrer les cyberattaques, et de l'autre la « red team » chargée quant à elle de lancer de (fausses) cyberattaques avec à sa tête un certain Adrien dont l'identité a dû être préservée.

La formation que nous avons eu l'occasion de suivre a été de type « AWA 1 sensibilisation par l'action 1er niveau », permettant plus ici de se faire une idée pratique des techniques utilisées par les pirates pour pénétrer des systèmes, voler des informations et corrompre des systèmes, plutôt que d'exécuter des parades techniques. L'environnement de test s'appuie sur des serveurs de Diateam, la société de conseil en sécurité dont dépend l'organisme de formation Bluecyforce, qui composent la HMS Platform qui gère l'ensemble des machines virtuelles, le sandboxing ainsi que les programmes de cyberattaques élaborées pour chaque session organisée par Bluecyforce.

Les dirigeants de Bluecyforce avec à gauche Vincent Riou (directeur général de Bluecyforce) ainsi que Guillaume Prigent (fondateur et directeur technique de Diateam). crédit : D.F.

« La sensibilisation va faire l'efficacité opérationnelle du dispositif. Pour être efficace, il faut s'entraîner pour renforcer le firewall humain dans un environnement réaliste », a expliqué Vincent Riou, directeur général de Bluecyforce. Et Guillaume Prigent, fondateur et directeur technique de Diateam de préciser : « C'est un Flight Simulator pour les cyber défenseurs. Il s'agit d'un travail individuel ou en équipe différent des formations continues où au mieux on apprend des réflexes alors que là on a la gestion du stress en plus ».

Des attaques Man in the Middle toujours efficaces

Les sessions organisées par Bluecyforce sont variées et débouchent pour les apprenants cyberdéfenseurs sur l'obtention de ceintures jaunes, vertes, bleues ou noires. Il ne s'agit pas là de certifications mais bien de capacités pratiques évaluées par rapport à des cyberisques plus ou moins élevés.

Dans le cadre de la formation AWA Cyber 1 que nous avons suivie, l'objectif a été de se familiariser avec les outils de chiffrement, en particulier au niveau messagerie via PGP entre deux utilisateurs fictifs à savoir entre un maire et son webmaster, ou encore de comprendre la mécanique d'une attaque par déni de service et vivre une simulation d'attaque de type Man in the Middle permettant à un pirate d'intercepter incognito des identifiants à l'insu de l'utilisateur. Le vecteur d'attaque mis en pratique a été celui du typosquatting. Plusieurs étapes ont été mises en avant : L'utilisation par un pirate d'un nom de domaine à l'orthographe quasi similaire à l'original avec un 0 à la place du o (en l'occurrence dans le cadre du test le site d'une mairie fictive deface-sur-fl0ud en lieu et place de deface-sur-floud), l'exploitation d'une vulnérabilité non corrigée du site wordpress sur lequel tourne le site original de la mairie tourne jusqu'à l'interception des identifiants du maire via une redirection sur un site de phishing miroir de la mairie mais entièrement contrôlé par un pirate.

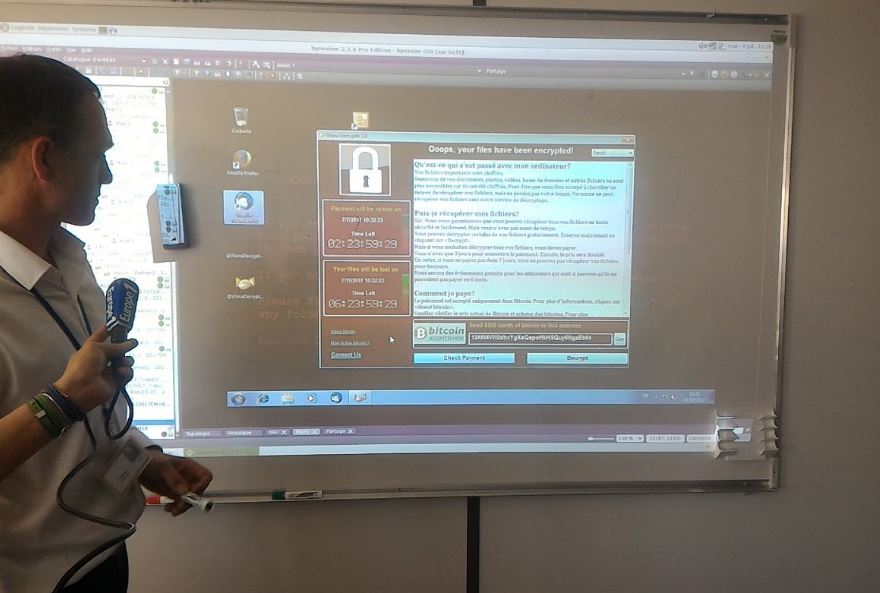

Démonstration live de chiffrement de fichiers via la ransomware Wannacry. (crédit : D.F.)

Le sweeper Petya particulièrement bien conçu

Parmi les autres scenarios abordés lors de la formation, celle consistant à exploiter une vulnérabilité Word en créant un document RTF vérolé contenant du code d'exécution distant permettant de prendre le contrôle d'une machine. « Une cyberattaque exploite des problèmes à la fois organisationnel, de configuration et technique mais la première chose à faire c'est de s'assurer que ses systèmes sont à jour », prévient Guillaume Prigent. « Les questions auxquelles il faut pouvoir répondre dans le cadre d'une cyberdéfense sont quelle était la cible, pourquoi, comment, qui et par qui ». Les détails de la fabrication de la pièce jointe vérolée n'ont pas été précisés mais un framework Metasploit considéré comme par Bluecyforce comme le plus offensif et le plus abouti en termes de redteaming et disposant d'un chainage complet, a été utilisé couplé à un script maison. Dans le cas d'une opération de reverse shell, une connexion à rebours, l'attaquant ne peur pas se connecter directement à un poste dans une entreprise à cause du firewall, il lui faut donc agir lorsqu'une connexion émanant d'un poste à l'intérieur d'une entreprise est effectuée vers le web, sur un serveur command and control qui va ensuite donner des ordres aux agents infectés sur les masters.

Lors de la matinée, Bluecyforce est également revenu sur les récentes attaques Wannacry et Petya. « L'objectif d'un vers comme Wannacry est de se répandre et de laisser une back door permettant à un attaquant de revenir plus tard pour déclencher une campagne lente, collecter le maximum d'informations et s'enfouir dans le système », fait savoir Guillaume Prigent. « Son code est moche, avec un kill switch incohérent, il s'agissait peut être là d'un test et pas grand monde au final à payer la rançon. » Concernant le récent sweeper Petya, ce maliciel s'est révélé beaucoup mieux construit, avec par exemple des routines permettant de détecter sa mise en environnement sandboxing et altérant dès lors son comportement voire son exécution pour empêcher son analyse. Dans tous les cas, les principaux objectifs des pirates sont de réaliser un ransomware virulent et réplicable, de produire une infrastructure permettant de faire payer les personnes piégées, de dissimuler leurs traces et, pour les meilleurs, de réorienter l'attribution de l'attaque vers d'autres personnes ou un groupe de pirates concurrents. « Avec les ransomware, il faut surtout avoir ses systèmes à jour, sauvegarder, et s'organiser de façon à assurer des tests et surtout ne jamais payer », conclut Guillaume Prigent.

Commentaire