Google a livré un nouveau correctif pour la faille Stagefright, le premier, diffusé la semaine dernière, n’ayant pas été efficace. Des centaines de millions de terminaux Android sont vulnérables et peuvent être compromis par la réception d’un simple MMS. Il suffit de connaître le numéro de téléphone de la victime, avait expliqué fin juillet Joshua Drake, vice-président, responsable plateforme chez Zimperium, un spécialiste de la sécurité mobile. En révélant la faille, il avait aussi fourni un ensemble de correctifs.

Par la suite, un autre chercheur en sécurité, Aaron Portnoy, vice-président chez Exodus Intelligence, a découvert un problème dans le correctif diffusé par la société de Mountain View. Pour tester celui-ci, il a mis au point un fichier MP4 malveillant qui a contourné le patch. Il a prévenu Google le 7 août, mais sans obtenir de réponse ce qui l’a décidé à rendre l’information publique, explique-t-il dans un billet. Depuis, l'éditeur d'Android a admis le problème dans un bulletin (CVE-2015-3864). Aaron Portnoy s’est dit surpris que la société n’ait pas corrigé la faille correctement dès le premier patch au regard de la conséquente équipe de sécurité qu’elle emploie et qui passe beaucoup de temps à vérifier les logiciels des autres éditeurs en leur intimant de les corriger dans un temps limité (Project Zero). « Si Google ne peut pas faire la démonstration de sa capacité à intervenir avec efficacité pour ses propres clients, alors que pouvons-nous espérer pour les autres ? »

Les Nexus mis à jour avec le correctif mensuel de septembre

Google a précisé hier dans un communiqué qu’il avait envoyé son dernier correctif à ses partenaires. Sa gamme de terminaux Nexus, incluant les modèles 4, 5, 6, 7, 9 et 10, ainsi que le Nexus Player, vont être mis à jour en ligne dans son correctif mensuel du mois de septembre.

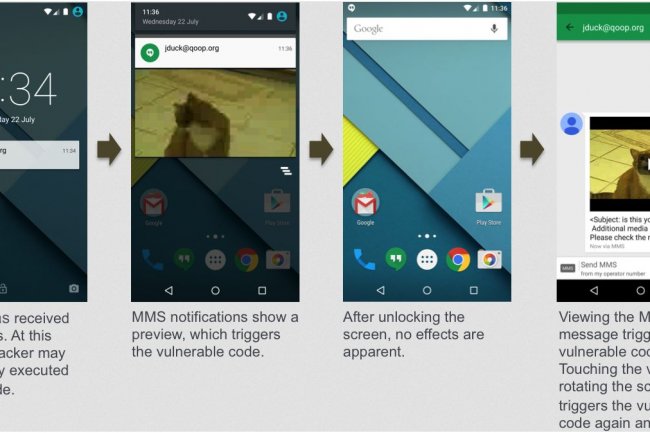

Fin juillet, Joshua Drake, de Zimperium, avait trouvé diverses failles dans le composant Android Stagefright utilisé pour exécuter et enregistrer les fichiers multimédias. Certaines permettent l’exécution de code à distance et peuvent être déclenchées lorsque l’on reçoit un message MMS qui télécharge un fichier vidéo particulier via le navigateur ou qui ouvre une page web avec un contenu multimédia intégré. Il y a de nombreux vecteurs d’attaques possibles puisque l’OS mobile exécute tout contenu reçu à travers la bibliothèque libstagefright, avait alors pointé Joshua Drake.

Correctif pour corriger un correctif, pas plus rassurant qu'il ne le faut

Signaler un abus