Joomla, l’un des spécialistes de la gestion de contenu en ligne, a publié des correctifs pour colmater une vulnérabilité permettant à un attaquant de gérer entièrement les droits d’accès à un site web. Sont concernées par cette faille, les versions 3.2 à 3.4. 4 de la solution. Cette vulnérabilité de type injection SQL a été détectée par le chercheur en sécurité Asaf Orphani, avec le concours des équipes SpiderLabs de Trustwave et par Netanel Rubin de PerimeterX. Cette méthode d’attaque résulte d’une application interagissant avec une base de données en injectant une requête non prévue par le système et pouvant compromettre sa sécurité. C’est l’une des plus répandues au sein des applications web.

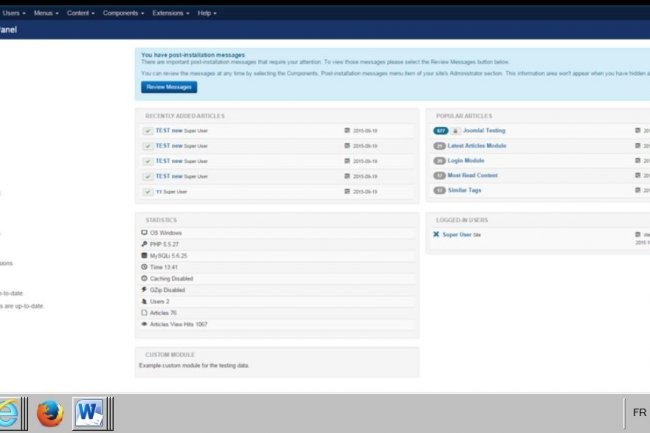

Dans le cas de Joomla, Asaf Orphani a découvert qu'il pouvait extraire une session ID pour la base de données du système. « En collant la session ID que nous avons extraite – celle d'un administrateur dans cette affaire-ci, à la section du cookie dans la requête permettant d’accéder au dossier administrateur nous avons pu disposer des droits d’administration et accéder au panneau de contrôle », a-t-il expliqué dans un billet de blog. Comme la solution d'e-commerce VirtueMart est compatible avec Joomla, les plates-formes de vente en ligne peuvent être également exposées à cette faille, estime le spécialiste en sécurité.

Joomla,Magento ,Wordpress: Ces éditeurs de sites e-commerce ne sont p

Signaler un abus