Parce que Microsoft n'a encore rien fait pour les corriger, des chercheurs en sécurité travaillant pour HP ont livré des informations sur quatre vulnérabilités dans Internet Explorer Mobile pour Windows Phone. Cependant, les informations publiées sont limités et ne devraient pas permettre à des attaquants de développer des exploits.

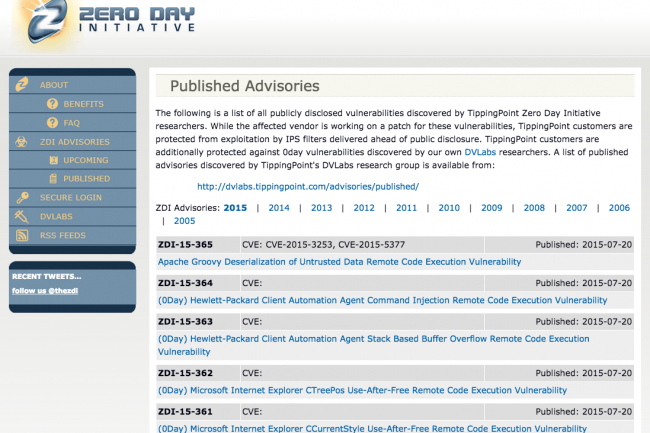

Les failles pourraient toutefois être exploitées pour exécuter du code malveillant sur les ordinateurs si les utilisateurs visitent des sites web compromis ou ouvrent des documents spécialement conçus. Elles ont été signalées par l’intermédiaire du programme Zero Day Initiative (ZDI) de Hewlett-Packard. La division TippingPoint de HP, qui vend des produits de sécurité de réseau, rémunère les chercheurs qui transmettent des informations sur des vulnérabilités à haut risque non corrigées qu’ils trouvent dans des logiciels courants. TippingPoint utilise ces informations pour créer des signatures de détection, ce qui lui donne un avantage concurrentiel, mais elle signale aussi les défauts aux éditeurs concernés afin qu'ils puissent développer les correctifs nécessaires.

120 jours de délai

L'équipe de ZDI accorde 120 jours aux éditeurs (contre 90 jours pour celle de Google) pour livrer des patchs avant de rendre publiques les failles qui leur sont signalées, sans donner toutefois tous les détails. C’est ce délai qui a été apparemment atteint cette semaine pour les quatre vulnérabilités d'Internet Explorer. Les avis publiés par ZDI décrivent le type, l'impact et l'emplacement général des failles, mais ils restent vagues sur les détails techniques qui pourraient permettre à des attaquants de créer des exploits mettant à profit ces vulnérabilités. En d'autres termes, la divulgation n’est pas complète. « Trois des nouveaux avis de ZDI ne contiennent pas suffisamment d'informations pour que d'autres chercheurs ou pirates retrouvent facilement les failles », a déclaré par courriel Carsten Eiram, chercheur principal de l’entreprise de sécurité Risk Based Security.

« Cependant, la quatrième faille est un peu plus détaillée », a-t-il ajouté. L’avis en question, référencé ZDI-15-359, concerne une vulnérabilité utilisée par le chercheur en sécurité Nicolas Joly pendant le concours de piratage Mobile Pwn2Own organisée par ZDI au mois de novembre de l'année dernière. Dans les règles du concours, les chercheurs doivent révéler à ZDI les vulnérabilités qu'ils utilisent, et ZDI les transmet ensuite aux éditeurs concernés.

Course contre la montre pour Microsoft

Si la faille a été exploitée avec succès au Mobile Pwn2Own, cela signifie que le proof-of-concept est fiable et que l’exploitation de la faille n’est pas seulement théorique. Selon Carsten Eiram, « il n’est pas impossible que certaines personnes trouvent la solution avant que Microsoft ne fournisse de patch ». D’autant que l'avis précise également quelle fonction est affectée - CTableLayout::AddRow(). «Je dirais qu’il y a suffisamment d’indications pour offrir au moins un bon point de départ », a ajouté le chercheur. « Mais, il y a tellement de manières d’aborder l'exploitation d’un navigateur, qu'il faudra encore un certain temps avant de comprendre exactement la faille dans la fonction. Cela dépend aussi de sa taille, et il faut trouver comment la déclencher et l'exploiter. Mais un pirate peut très bien consacrer du temps pour essayer de comprendre tout ça et développer l’exploit correspondant ».

Commentaire