Deux mois après avoir corrigé des vulnérabilités critiques dans le framework Open Source populaire Apache Struts utilisé pour le développement d'applications Web basées sur Java, VMware a livré une mise à jour qui corrige la bibliothèque Struts incluse dans son outil vCenter Operations Management Suite. Mais il semble qu'une vulnérabilité corrigée plus récemment n'a pas été prise en compte.

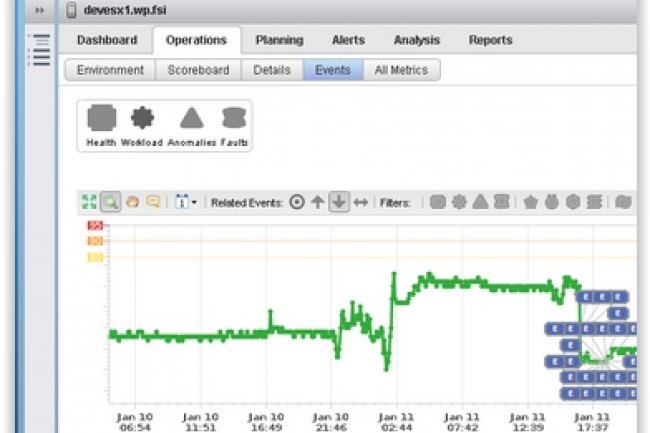

L'outil d'administration vCenter Operations Management Suite de VMware, qui permet essentiellement de surveiller et de gérer la performance, la capacité et la configuration d'une infrastructure virtualisée, s'appuie sur Struts pour réaliser certaines fonctions. « Afin de résoudre divers problèmes de sécurité, nous avons mis à jour la bibliothèque Apache Struts qui passe en version 2.3.16.2 », a annoncé VMware dans un avis de sécurité publié à l'occasion de la sortie de la version 5.8.2 de vCenter Operations Management Suite (vCOps) mardi dernier. La bibliothèque rattrape la mise à jour 2.3.16.2 d'Apache Struts livrée en urgence le 24 avril dernier, la Fondation Apache ayant découvert que le correctif inclus dans la version 2.3.16.1 de Struts, censé bloquer une faille zero day permettant l'exécution de code à distance, n'était pas efficace et pouvait être contourné. Cette faille de contournement identifiée sous la référence CVE-2014-0112, a été traitée comme une vulnérabilité séparée. Elle a supplanté la vulnérabilité initiale référencée CVE-2014-0094.

vCenter Orchestrator exposé à la vulnérabilité de déni de service

La version 5.8.2 de vCOps 5.8.2 contenait aussi un patch corrigeant une vulnérabilité de déni de service identifiée par la référence CVE-2014-0050, que corrigeait la version 2.3.16.1 de Struts. « La suite vCOps est affectée à la fois par la référence CVE-2014-0112 et par la référence CVE-2014-0050 », a déclaré VMware dans son avis. « L'exploitation de la référence CVE-2014-0112 peut entraîner l'exécution de code à distance sans authentification ». Les utilisateurs des anciennes versions 5.7.x de vCOps sont invités à mettre à niveau vers vCOps 5.8.2. Ils peuvent aussi appliquer une solution de contournement décrite dans un article distinct disponible dans la base de connaissance de l'éditeur. Un autre produit de VMware appelé vCenter Orchestrator (VCO) n'est exposé qu'à la vulnérabilité de déni de service référencée CVE-2014-0050, mais aucun correctif n'a encore été publié pour résoudre ce problème.

Le 3 mai, les développeurs de Struts ont livré une nouvelle mise à jour 2.3.16.3 qui améliore le correctif relatif aux vulnérabilités CVE-2014-0094 et CVE-2014-0112. Ils ont découvert en effet que leur précédent patch ne permettait pas de bloquer tous les exploits possibles. Ce dernier correctif bloque un exploit de dangerosité moyenne qui pourrait permettre aux attaquants de manipuler l'état interne des sessions et des requêtes. Cette vulnérabilité a été identifiée par la référence CVE-2014-0116. Dans la mesure où la suite vCOps a été affectée par les vulnérabilités référencées CVE-2014-0094 et CVE-2014-0112, il est probable qu'elle est aussi concernée par la vulnérabilité référencée CVE-2014-0116, dans la mesure où ces trois vulnérabilités sont liées au même problème sous-jacent. Cependant, le nouvel avis de VMware ne parle ni de la vulnérabilité CVE-2014-0116 ni de la mise à jour 2.3.16.3 de Struts.

VMware corrige en partie la bibliothèque Struts dans vCOps

0

Réaction

La solution vCenter Operations Management Suite de VMware a fait l'objet d'un correctif de sécurité empêchant une exécution de code à distance tandis que vCenter Orchestrator peut être exposé à des attaques par déni de service.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire