Les réseaux d'entreprise moderne sont complexes : multiples emplacements physiques, présence dans le cloud, et même, applications sans serveur. Autant dire que la tâche de surveillance de l'activité du réseau demande beaucoup de planification et de conception. C’est dans le cadre de la phase d'évaluation initiale, au moment du choix de la suite d'analyse de protocole, que commence le travail de conception. Pour l’essentiel, ce choix découle des caractéristiques les plus critiques pour l’entreprise. Par exemple, est-ce qu’elle doit fonctionner comme un système d'alerte précoce pour les anciennes et nouvelles modalités d'attaques en utilisant soit l'analyse traditionnelle soit l'apprentissage machine, supporter la présence dans le cloud, ou même être capable d'effectuer une analyse médico-légale en cas d'attaque confirmée ?

Qu'est-ce qu'un analyseur de protocole ?

Les analyseurs de protocole sont des outils qui permettent aux administrateurs et aux équipes de sécurité IT de capturer le trafic réseau et d'effectuer une analyse des données capturées afin d'identifier les problèmes liés à ce trafic ou les activités malveillantes potentielles. Ces données de trafic peuvent être visualisées en temps réel par un technicien à des fins de dépannage, surveillées par un outil d'alerte pour identifier les menaces actives pouvant affecter le réseau, ou conservées pour une analyse médico-légale en cas de découverte d'une brèche dans le réseau.

Dans les réseaux modernes, pour des raisons de performance et de sécurité, le trafic se limite généralement par conception au chemin entre le client et le serveur. C’est le rôle essentiel d’un commutateur de réseau, différent des hubs de réseau dont l’usage prévalait aux premiers jours des réseaux informatiques. Si cette approche représente une rupture pour les utilisateurs malveillants occasionnels qui cherchent à voler les données de l’entreprise, elle apporte un changement technique mineur pour l'analyse légitime du réseau, puisque bon nombre d’outils d’analyse de protocole s'intègrent à des capteurs matériels ou logiciels qui peuvent être placés stratégiquement sur le réseau. Dans la plupart des cas, les administrateurs réseau peuvent simplement activer un analyseur de port commuté (SPAN) pour mettre en miroir les paquets réseau passant par le commutateur vers un seul port.

Plus généralement, il existe deux catégories principales d'analyseurs de protocole : les outils d'analyse de protocole ad hoc et les outils d'analyse de protocole d'entreprise. Les outils d'analyse de protocole ad hoc sont surtout utilisés pour dépanner ou analyser un problème spécifique et peuvent être mis en œuvre à peu de frais ou gratuitement avec une planification minimale ou une faible expertise technique. Mais ils sont plus adaptés pour l’analyse ciblée (un protocole ou un hôte spécifique) et ne conviennent pas à la surveillance d'un réseau entier pendant une période prolongée. Quant aux outils d'analyse d'entreprise, ils sont plus adaptés à la surveillance de l'ensemble de l'infrastructure de l’entreprise 24 heures sur 24, et leurs options permettent de planifier différentes alertes lorsque le réseau est menacé.

Analyse de protocole ad hoc

Les professionnels de la sécurité ont parfois besoin d'un analyseur de protocole pour dépanner un problème sur le réseau, comme des échecs d'authentification ou pour confirmer que le cryptage est suffisant. Dans le passé, la concurrence était rude entre les outils d'analyse de protocole ad hoc pour gagner l’intérêt des professionnels de la sécurité (et des réseaux). Mais WireShark (anciennement Ethereal) a dominé l'espace, au point que beaucoup d'autres (y compris Microsoft Network Monitor) ont été abandonnés.

Les deux particularités les plus importantes d'un outil d'analyse ad hoc, et ce n’est pas un hasard si on les retrouve dans WireShark, c’est que l’outil doit être à la fois flexible et facile à utiliser. WireShark est capable de filtrer les paquets soit pendant la capture, soit lors de l'analyse, selon différents niveaux de complexité, si bien qu’il peut convenir à tous les utilisateurs, aussi bien les débutants que les professionnels chevronnés. Comme il est open source et disponible pour toutes les plateformes importantes, l’outil bénéficie d'un grand soutien de la part de la communauté. Le coût n’est pas un obstacle et les outils de formations pour l’utiliser sont facilement accessibles. Autre avantage de WireShark : il peut ingérer et analyser le trafic capturé à partir d'autres outils d'analyse de protocole. Il est donc facile d'examiner le trafic du réseau à un moment précis de l’historique (à condition que le trafic ait été capturé) sans surcoût.

Analyse de protocoles d'entreprise

L'analyse de protocoles d'entreprise diffère de l'analyse ad hoc sur plusieurs points essentiels, notamment l'échelle et la durée. Généralement, on lance une analyse ad hoc quand on soupçonne un problème ou si l’on a besoin d’évaluer un segment de réseau, un service ou une application spécifique. La suite d'analyse d'entreprise doit pouvoir consommer autant de trafic réseau que possible, 24 heures sur 24 et 7 jours sur 7, afin d'identifier les motifs, détecter les anomalies, offrir un aperçu des goulots d'étranglement des performances et alerter si des modalités de trafic reproduisent des méthodes d'attaque connues. Un autre aspect à prendre en compte lors du choix d'une suite d'analyse de protocole d’entreprise, c’est de savoir si elle prévoit d'utiliser la solution uniquement pour surveiller le trafic réseau ou si elle souhaite également intégrer des journaux d'audit provenant des applications et des serveurs de l'entreprise. Cette décision aura un impact sur le coût, car elle déterminera le choix de la solution et probablement le nombre d’administrateurs qui utiliseront l'outil.

Cette base d'utilisateurs n’aura pas seulement un impact sur le coût des licences, mais impliquera aussi des besoins de formation et des cas d'utilisation. Les entreprises qui font tourner un centre d'opérations réseau (NOC) fonctionnant 24 heures sur 24 auront des priorités différentes de celles qui font des évaluations hebdomadaires et programment des alertes système pour notifier les menaces les plus critiques. Des solutions de surveillance bien connues comme Nagios et Paessler PRTG offrent une surveillance holistique du trafic de protocole, de la santé des bases de données, de la disponibilité des applications, du temps de fonctionnement des serveurs et d'autres points de données. D'autres solutions spécialisées dans la surveillance du réseau comme celles proposées par Riverbed et ExtraHop, permettent dans certains cas à l'outil d'offrir un ensemble de fonctionnalités plus complet et une interface utilisateur plus intuitive.

Comment évaluer une solution d'analyse de protocole

La première mesure à prendre pour surveiller l’usage des protocoles sur l'ensemble du réseau est de permettre la consommation du trafic réseau. C’est un problème difficile à résoudre sur un réseau d'entreprise localisé dans un seul lieu physique avec plusieurs segments de réseau. Mais l’effort devient payant quand il faut surveiller plusieurs lieux géographiques et des ressources basées dans le cloud. La plupart des solutions d'analyse de protocole d'entreprise sont flexibles lorsqu'il s'agit de capturer des données de protocole. Elles offrent soit des agents logiciels que l’on peut installer à des endroits clés du réseau, soit une intégration avec des périphériques réseau qui acheminent les données de protocole vers l’outil de surveillance choisi par l’entreprise. Il faudra aussi prendre en compte l'effort nécessaire et le contrôle dont dispose l’entreprise avec les méthodes de capture disponibles.

Il faut également considérer la visibilité que donne la solution d'analyse de protocole sur la présence de l’entreprise dans le cloud. Il peut arriver que les systèmes résidant dans Amazon Web Services (AWS) ou dans Azure gèrent certains des services les plus critiques de l’entreprise, et un trafic réseau excessif vers ces ressources peut non seulement indiquer une activité malveillante, mais aussi faire grimper les coûts des services. Les besoins de l’entreprise sont l’un des facteurs de décision déterminant. Si l’entreprise traite surtout les données financières ou les données de santé de ses clients, la sécurité doit prédominer sur tout le reste. Des fonctions comme la conservation des journaux de trafic pour permettre une analyse médico-légale en cas d’intrusion, la détection des anomalies pour aider à identifier les nouvelles menaces ou les problèmes de réseau et l'alerte pour fournir un système d'alerte rapide sont essentielles.

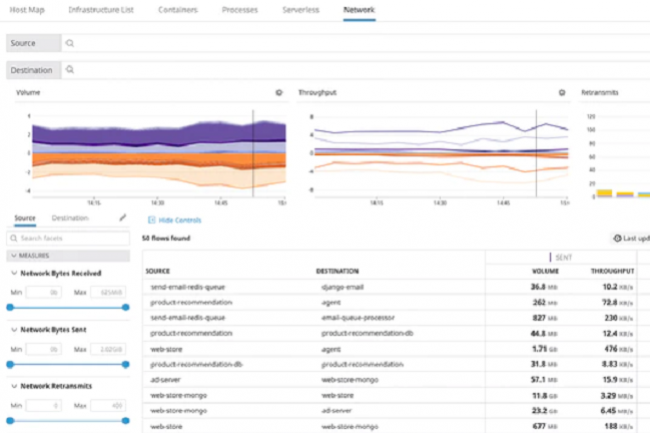

Par contre, les fournisseurs de services ou de contenu, ou même les entreprises qui fournissent des applications Web, doivent davantage se concentrer sur les mesures de la performance. La qualité d’un système d'information d'entreprise ne vaut que par la qualité des informations utiles qu’il fournit, et les analyseurs de protocole ne font pas exception. De nombreuses suites d'analyse de protocole d'entreprise du marché proposent des tableaux de bord intégrés personnalisables. Même si la solution choisie par l’entreprise offre des outils d'analyse intégrés, elle pourra tirer plus de valeur de systèmes d'analyse axés sur le cloud comme Splunk ou Datadog, qui disposent d'outils d'analyse qui tirent parti de l'apprentissage machine pour la détection des anomalies, et même pour corréler plusieurs types de données comme l'analyse de protocole et la surveillance des journaux. Ces solutions d'analyse tierces donnent souvent une vue plus complète sur les données, mais elles s'accompagnent également de coûts de licence et de coûts de formation supplémentaires.

Commentaire