L'attaque par déni de service distribué (DDoS) visant les serveurs du fournisseur Dyn avait déconnecté plusieurs sites Web majeurs comme Twitter, PayPal, Reddit, Amazon et Netflix pendant une bonne partie de la journée du 21 octobre 2016. Les requêtes de millions de périphériques IoT piratés par des botnets alimentés par Mirai avaient submergé le service DNS de Dyn par un trafic dépassant le téraoctet de données par seconde. Un tel niveau de trafic empêchait le service de répondre aux authentiques requêtes DNS envoyées par les sites Web des clients. L'attaque contre Dyn n'avait pas affecté les serveurs de PayPal ou de Twitter de quelque manière que ce soit, mais les sites des deux entreprises étaient inaccessibles à la majorité des internautes. En février, une étude intitulée « Le manque de redondance dans la résolution DNS sur les principaux sites web et services » a décortiqué l'attaque et ses conséquences dans les comportements des entreprises. Elle a été réalisée par une équipe de chercheurs de l'Université de Harvard (Samantha Bates, John Bowers, Shane Greenstein, Jordi Weinstock et Jonathan Zittrain).

En octobre 2016, les attaquants qui s'en étaient pris aux serveurs de Dyn n'étaient pas des pirates agissant pour le compte d’un pays, mais des criminels ordinaires en quête de revanche. À l’époque, le spécialiste en sécurité informatique, Bruce Schneier, avait déclaré que « les auteurs étaient très probablement des pirates informatiques qui reprochaient à Dyn d’avoir aidé le journaliste du Washington Post, Brian Krebs, à identifier deux jeunes pirates israéliens, arrêtés ensuite à la demande du FBI, qui vendaient de l’attaque DDoS à la demande ». La multiplication des dispositifs IoT, souvent vendus sans système de sécurité par défaut et généralement impossibles à mettre à jour, laisse craindre une nouvelle attaque DDoS encore plus sérieuse contre le système de noms de domaine. Et la concentration des fournisseurs DNS rend la situation encore plus inquiétante.

Le cloud comme facteur de concentration

Comme le font remarquer les auteurs de l’étude, le système DNS a été conçu pour être distribué. Mais la concentration croissante des fournisseurs de noms de domaine a eu pour effet de réduire les points de défaillance. « Les effets dévastateurs de l'attaque ont montré à quel point un espace DNS concentré et peu diversifié, réduit à quelques fournisseurs et administrateurs de domaine, pouvait exposer les grandes entreprises à des interruptions de service ». Mais comment en sommes-nous arrivés là ? Depuis une dizaine d’années, le cloud s’est installé dans les usages, entraînant une concentration de l'infrastructure Internet que les concepteurs du DNS n'avaient pas prévu. Autrefois, les entreprises géraient leurs propres DNS en interne. Si aujourd’hui, les entreprises plus anciennes et plus établies continuent bon an mal an à héberger leur propre DNS, l'émergence du cloud en tant qu'infrastructure a poussé les entreprises plus récentes à tout sous-traiter au cloud, y compris leur DNS.

« La concentration des services DNS entre quelques fournisseurs a fait émerger des points d'échec uniques qui n’existaient pas dans l’environnement DNS plus distribué antérieur, quand les entreprises hébergeaient souvent leurs propres serveurs DNS sur site », a expliqué John Bowers, l'un des coauteurs du rapport. « L'attaque Dyn de 2016 illustre parfaitement cette concentration de risques : une seule attaque DDoS a réussi à mettre à terre un pan important de l’Internet en ciblant un fournisseur utilisé par des dizaines de sites Web et de réseaux de diffusion de contenu appartenant aux plus grosses entreprises de l’Internet ».

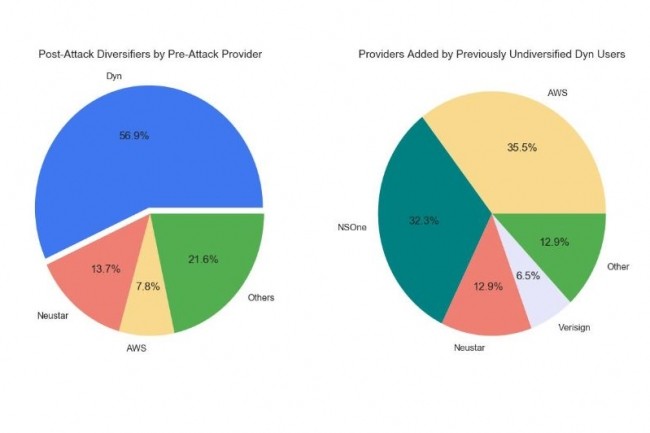

Mais la conclusion du rapport est encore plus étonnante : en dépit du danger évident que fait courir cette concentration, et alors que les contre-mesures sont relativement peu coûteuses, quelques entreprises seulement se sont donné la peine de mettre en œuvre un DNS secondaire.

Commentaire