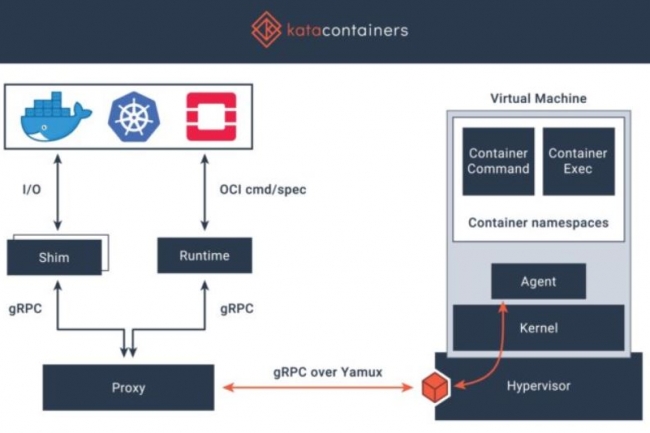

Cette fois ça y'est. Le projet Kata Container porté par la fondation OpenStack et présenté en décembre dernier est sorti de l'oeuf. La différence entre Kata et un conteneur traditionnel ? C'est que le conteneur Kata est logé dans une machine virtuelle légère. En théorie, il offre donc les avantages de la conteneurisation avec ses besoins minimes en ressources, et en plus, il est protégé par une couche de sécurité VM. Le code de Kata est basé sur Intel Clear Containers et sur la technologie runV de Hyper.sh. C’est un code indépendant du hardware. Le conteneur Kata est compatible à la fois avec l'Open Container Initiative et avec la CRI (Container Runtime Interface) pour Kubernetes. Kata est une entité séparée d'Openstack, mais il a été ancré à la fondation.

Lors d'une réunion avec la presse, Anne Bertucio, Kata Containers Community Manager de la fondation Openstack, a insisté sur le fait que le niveau d'isolement supplémentaire serait particulièrement utile pour les entreprises qui ont besoin de niveaux de sécurité et de conformité extrêmement élevés, ou dans des environnements hautement réglementés. « Nous avons vu, et ce qu'Intel et Hyper ont vu, c'est que les gens prenaient les conteneurs et les utilisaient dans des machines virtuelles à part entière », a dit Anne Bertucio. « Ce qui va à l’encontre de toute cette formidable technologie issue de l'écosystème des conteneurs ». « Kubernetes peut utiliser des conteneurs Kata », a ajouté Mme Bertucio. « Si l’on veut déployer des conteneurs enveloppés dans une VM, l’option existe parmi d’autres dans Kubernetes. Mais ce qui est unique avec Kata, c‘est qu’il permet d’exécuter des runtimes mixtes. Cela signifie qu’avec le même déploiement Kubernetes, on peut faire tourner du C et un conteneur Kata ». Intel et Hyper, qui ont cherché chacun de leur côté à résoudre ce problème, en sont arrivés à la même conclusion : à savoir qu’il fallait envelopper les conteneurs dans des VM légères.

La sécurité matérielle au rendez-vous

Quant à la fondation, elle veut encourager les solutions open source pour résoudre des problèmes en offrant sa propre expertise. Elle joue un peu le rôle de parapluie pour l’infrastructure open source et livrer aussi bien des services comme Kata que le produit Openstack de base lui-même. « Notre communauté s'est vraiment mobilisée », s’est félicitée Anne Bertucio. « Lors de notre dernière réunion consacrée à l'architecture, Intel, AMD, et ARM étaient tous d’accord. C’est une formidable reconnaissance. Au mois de décembre, nous avons lancé le projet, des gens se sont réunis autour de lui et aujourd’hui il est en train de se réaliser ». En dehors des premières contributions de code faites principalement par Intel et Hyper, ARM, Dell/EMC, Intel et Red Hat ont pris des engagements financiers pour soutenir le projet. De grands acteurs comme Google, China Mobile, Canonical, NetApp, Huawei, Tencent et SUSE ont tous annoncé leur soutien.

La version de production 1.0 de Kata est disponible ici et les guides d'installation à cette adresse. Intel et Hyper invitent les utilisateurs actuels de Clear Containers et de runV à passer à Kata pour travailler avec les itérations les plus récentes de leurs technologies et profiter des garanties de maintenance et d'autres améliorations. Commentant l'intérêt des différents fabricants de puces pour le projet, Jonathan Bryce, le directeur de la fondation Openstack, a déclaré : « Si vous interrogez Intel sur les conteneurs Kata, ils parleront surtout de la sécurité matérielle. Leurs extensions de virtualisation s’étendent jusqu'au processeur et permettent de faire du traitement informatique sécurisé au niveau des circuits logiques et du processeur. Cela signifie que les données sont sécurisées au niveau matériel et au niveau du noyau. ARM et AMD ont adopté des approches similaires pour assurer la sécurité matérielle, AMD ayant sa propre capacité de mémoire sécurisée. « Il est très difficile d’atteindre ce niveau d'isolement matériel directement au niveau d’un noyau Linux partagé. L’architecture micro-VM de Kata leur permet de pousser la fonctionnalité et de piloter une autre couche de sécurité ».

Commentaire