Frappée par un ransomware le 30 janvier 2020, la filiale Construction de Bouygues traverse actuellement une grave crise cyber. « Les équipes informatiques de Bouygues Construction, accompagnées d’experts externes et internes au groupe Bouygues, poursuivent la restauration du système d’information et remettent progressivement les fonctionnalités en service », a indiqué la société ce mercredi dans un communiqué. La société a été visée par un groupe de cybercriminels identifié sous la dénomination TA2101 par les différents centres d'alertes et de réaction aux attaques (CERT), qui a utilisé le ransomware Maze pour bloquer 237 ordinateurs et voler, une quantité de données qui varie selon différentes sources (200 Go pour Zataz et jusqu'à plusieurs To selon Bleepingcomputer).

« Ils [les pirates] m'ont annoncé détenir 200 Go de données, les 700 ou 1 000 téraoctets de données que vous voyez circuler correspondent à la taille globale du volume des 237 ordinateurs et serveurs cryptés », nous a expliqué Damien Bancal, fondateur de Zataz et responsable du pôle cyber intelligence 8brains. « Les données chiffrées concernent des noms de domaines, des rapports, des passeports et concernent un peu plus d'une soixantaine de pays : Canada, France, Autriche, Tchéchoslovaquie, Pologne... ». A ce jour, d'après une source interne à Bouygues Construction, 200 machines ont été nettoyées. Bouygues Construction est loin d'être la seule entreprise en France visée par le groupe de pirates et le ransomware Maze, c'est également le cas notamment des hôtels Holiday Inn et Hilton.

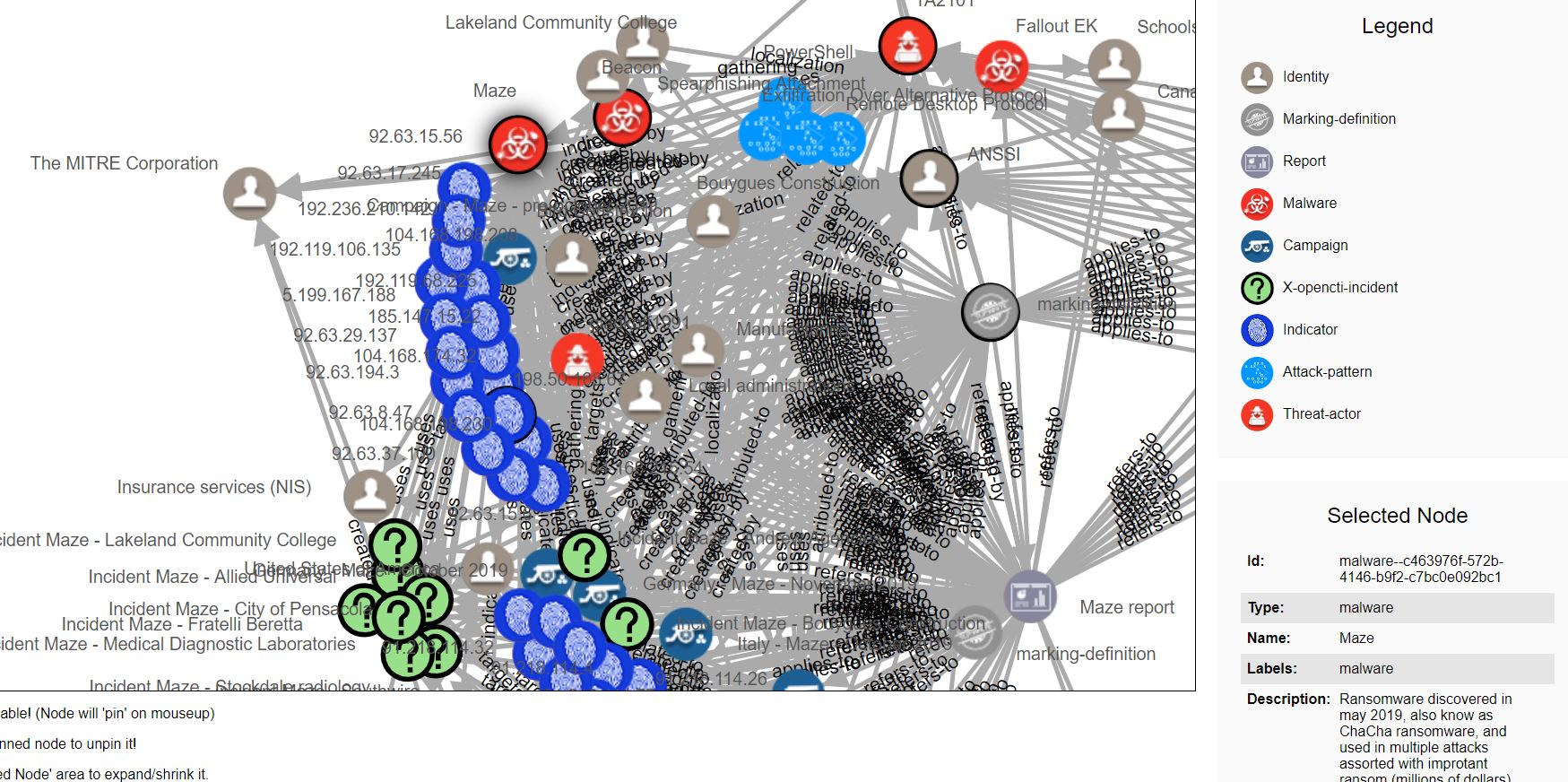

L'ANSSI a livré des indicateurs de compromission liés au groupe d'attaquants TA2101 et au ransomware Maze pouvant être contextualisés et modélisés au format STIX 2.0 visualisable avec OpenCTI ou des outils de threat intelligence du marché. (crédit : D.R.)

Une modélisation de la menace au format STIX 2.0

« Aucun chantier de construction n'a été touché, les équipes sont mobilisées et nous n'avons pas de planning de durée [de rétablissement] à vous confirmer », nous a indiqué une porte-parole de Bouygues Construction ce jeudi matin qui n'a pas souhaité s'étendre sur cette cyberattaque. Une plainte a été déposée par le groupe qui « travaille de concert avec les autorités compétentes pour identifier l''origine de cette action criminelle et protéger les intérêts de ses clients et partenaires ».

Dans le même temps, l'Agence nationale de la sécurité des systèmes d'information a publié des indicateurs de compromission relatifs au groupe de cyberpirates TA2101 et au rançongiciel Maze. Ces derniers sont fournis au format d'export MISP et peuvent être utilisés à des fins de détection et de blocage de cette menace, indique l'ANSSI. « Ces indicateurs sont contextualisés au sein de la modélisation de cette menace au standard STIX 2.0, compatible avec l'outil de capitalisation de connaissance OpenCRI », précise l'agence. « STIX est un langage normalisé et structuré pour représenter les informations sur les cybermenances et en particulier des indicateurs de compromission (IOC) souvent obtenus grâce à la fameuse Cyber Threat Intelligence (CTI) », peut-on lire dans un billet de Philippe Macia, chef de produit chez Orange Cyberdéfense. Une visualiseur STIX est par ailleurs disponible via l'OASIS ici.

« Ce qu'a fait l'ANSSI est très bien. Cela permet au final de comprendre que Maze est une sacrée toile d'arraignée avec des centaines de milliers de connexions, mais les PME et PMI ne vont pas le regarder », nous a expliqué Damien Bancal.

MAJ du 06/02/2020 à 16h27. Cet article a été mis à jour en tenant compte de notre conversation avec Damien Bancal, fondateur de Zataz et responsable du pôle cyber intelligence 8brains.

Commentaire