2020 pouvait déjà être considérée comme une année remarquable en termes de vulnérabilités - en particulier sur le front des ransomwares - mais c'était sans compter sur un bouquet final. L'éditeur américain SolarWinds, comptant près de 350 000 clients dont des agences gouvernementales, départements d'Etat et entreprises - dont des grandes dans des secteurs stratégiques (énergie, industrie, cybersécurité...) - a en effet été ciblé par des pirates de très haut niveau ayant bénéficié d'un appui au niveau étatique. Ces derniers sont parvenus à compromettre des mises à jour du logiciel Orion de SolarWinds (2019.4 HF 5 et 2020.2 sans hotfix ou 2020.2 HF 1) téléchargées et installées par plus de 18 000 clients dans le monde. Problème : contenant une backdoor, ces MAJ piégées les ont exposé - et les exposent encore pour celles qui n'ont pas appliqué un premier correctif - à de nombreux risques allant du vol d'informations jusqu'à de la destruction de données très sensibles.

Qu'est ce qu'Orion SolarWinds ?

SolarWinds est un éditeur de logiciel de gestion et de supervision réseau et des infrastructures informatiques (systèmes, bases de données...). Fondé en 1999, la société dont le siège social est implanté à Austin au Texas, a pour CEO Kevin Thompson depuis 2010. SolarWinds a réalisé en 2019 un chiffre d'affaires de près de 939 millions de dollars. Le catalogue de de l'éditeur est composé d'une galaxie de solutions mais également d'une plateforme permettant de centraliser la surveillance, l'analyse et la gestion de toute l'informatique d'une entreprise : Orion. Cette dernière intègre les modules suivants : network performance monitor (NPM), netflow traffic analyzer (NTA), network configuration manager (NCM), IP adress manager, VOIO&network quality manager, user device tracker, server&application et configuration monitor, storage resource monitor, virtualization manager, web performance monitor et log analyzer.

Que s'est-il passé ?

Difficile, pour dire impossible, de donner un état des lieux exact de ce qui s'est réellement passé. Seuls les hackers à l'origine de cette opération de hack qui ont opéré et travaillé dans l'ombre ces derniers mois pourraient répondre à question. Pour autant, des pistes peuvent être avancées pour tenter de comprendre la situation. « Il y a encore énormément de zone de flou et pas de certitude », fait savoir Gérôme Billois, associé cybersécurité chez Wavestone. « Le plus probable est qu'il y a eu une attaque sur SolarWinds et au travers elle les pirates ont réussi à viser des structures comme FireEye ». Et Loïc Guezo, secrétaire général du Clusif de nous préciser également : « On peut estimer que FireEye a été le seul capable de détecter cette attaque et les autres cibles touchées l'ont détectée grâce aux alertes de compromission de l'éditeur »?

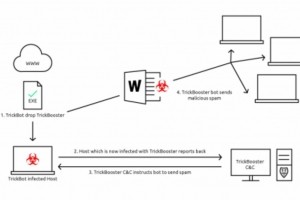

Il est probable, dans le cadre de cette attaque, que les pirates soient parvenus à accéder à un répertoire de développement de SolarWinds contenant une mise à jour de son logiciel Orion pour le compromettre. Cette première phase d'attaque a pu se dérouler par le biais d'une compromission d'un ou plusieurs comptes Office 365. « Il s'agit d'une pré-intrusion classique par e-mail piégé qui permet de prendre le contrôle d'un ou deux ordinateurs puis d'effectuer un déplacement latéral jusqu'au système de conception logiciel voire accéder au répertoire de code source en volant l'identité d'un ou plusieurs développeurs pour pousser du code qui paraissait légitime mais qui contenait en fait une backdoor », poursuit Gérôme Billois. « Les certificats ont été détournés par l'attaquant ce qui rend toute détection pour les clients qui l'installent impossible à contrôler car ces mises à jour sont signées et sécurisées », souligne Loïc Guezo. A noter qu'officiellement, SolarWinds a fait état d'un hack concernant Office 365 sans toutefois le relier expressément au piratage de la mise à jour d'Orion.

Qui cela concerne-t-il ?

A ce jour, on estime à 18 000 le nombre de clients ayant téléchargé et installé une des mises à jour piégées d'Orion sur un total de 33 000, dont les dates de signatures s'étalent de mars à juin 2020. Parmi les organismes touchés, on dénombre de très importants départements stratégiques américains, aussi bien la défense, le contrôle aérien que le Trésor. FireEye a aussi été touché et ses outils de tests d'intrusion accédés et volés, ce qui constitue une prise de guerre pour les cybercriminels. En France, de nombreuses entreprises utilisent des solutions de SolarWinds dont plusieurs du CAC40. Cela signifie que depuis au moins 6 mois les pirates ont eu le temps de voler des données voire poser des charges malveillantes en vue de compromissions ultérieures. C'est ce genre de menaces qui inquiètent Guillaume Poupard, directeur général de l'ANSSI qui expliquait en 2019 que beaucoup de monde (des Etats) avait mis des charges dans le cadre de stratégie de cyberdéfense et que le risque était grand d'avoir de grandes attaques dans les prochaines années.

Pourquoi la faille est-elle si importante ?

De par le mode opératoire utilisé, la capacité de dissimulation des pirates et le temps de réaction entre l'infection et le moment de la découverte, cette cyberattaque s'avère particulièrement inquiétante. Pendant un temps quasiment infini à l'échelle d'un cybercrime, les attaquants ont ainsi non seulement eu le temps de potentiellement accéder et voler des données de toute nature à des fins d'intelligence économique, secrets industriels, documents classés défense, etc. mais aussi de s'introduire potentiellement bien plus profond dans le SI de leurs victimes. « On peut imaginer que ces backdoors ont permis de déposer des implants numériques de cybercoercition pouvant être activés dans le futur non seulement pour du vol de données mais de la destruction d'infrastructures critiques », prévient Loïc Guezo. Ce scenario n'a rien de rocambolesque : cela avait le cas avec NotPetya créé non pas à des fins de rançonnage mais bel et bien de destruction de données.

Quelles mesures de contournement appliquer ?

A ce jour, SolarWinds a publié une mise à jour 2020.2.1 HF 1 à installer d'urgence pour remplacer celle qui a été corrompue par les pirates d'Orion. « Un deuxième correctif disponible ce soir va permettre de nettoyer et bloquer le capacité de l'attaquant », indique Gérôme Billois. Il s'agit de la 2020.2.1 HF 2 comme l'a indiqué l'éditeur. Pour autant, on peut légitimement se dire s'il n'est pas trop tard depuis le temps que les pirates ont eu potentiellement accès au SI ? Mieux vaut dans ce cas agir de façon rationnelle : non seulement en appliquant le correctif sain, mais aussi en passant au peigne fin ses SI. Plus facile à dire qu'à faire car cela nécessite de lancer des phases de recherche de compromission en profondeur dès lors qu'on a des doutes sur son ampleur. « Chaque jour qui passe efface des traces, des logs systèmes pouvant montrer que les pirates sont passés par tel ou tel accès », poursuit Gérôme Billois. « Le scenario du pire c'est la perte de confiance dans les infrastructures : on met longtemps à la construire et on la perd en quelques secondes », souffle Loïc Guezo. Maigre consolation pour les entreprises concernées : suite à cette cyberattaque, tous les fournisseurs de sécurité de la planète - et pas que - travaillent d'arrache-pied à analyser et documenter en profondeur le mode opératoire, techniques et outils utilisés afin de servir d'antécédent pour détecter le plus tôt possible de potentielles compromissions similaires. « Les entreprises doivent se doter de capacité en retro hunting et une analyse de risques dédiée doit donc être faite pendant les semaines qui viennent en tâche de fond », avertit Loïc Guezo.

Qui est derrière cette cyberattaque ?

L'attribution de cette cyberattaque n'a pas été officiellement déterminée. Elle ne le sera d'ailleurs certainement jamais comme dans tous les cas similaires impliquant des appuis au niveau étatique pour être mis en oeuvre. Pour autant, d'après les premiers éléments recueillis, plusieurs « candidats » pourraient bien être à manoeuvre au premier rang desquels la Russie - au travers des cybergangs APT 29 ou Cozy Bears -, mais également la Chine ou encore la Corée du Nord. « Il s'agit d'une corrélation entre les moyens, les cibles et de capacité à agir », explique Loïc Guezo.

Commentaire