La sécurité dans le Cloud ne doit pas simplement consister en une solution périmétrique déployée dans le Cloud. Pour la plupart des entreprises 80 % du trafic reste à l'intérieur du Datacenter. Les datacenter dans le Cloud sont confrontés à des menaces dans les phases les plus avancées du cycle de vie de l'attaque.

La technologie de périmètre est spécifiquement axée sur la détection de la compromission ou de l'attaque initiale mais elle est inefficace si les attaquants parviennent à pénétrer dans le réseau.

Les attaquants d'aujourd'hui sont beaucoup plus susceptibles d'infecter des hôtes au sein de l'entreprise, d'augmenter leur niveau d'accès de confiance et d'utiliser leur position de confiance pour pivoter dans le Cloud afin de voler ou d'endommager des actifs critiques.

Les comptes et protocoles administratifs peuvent donner aux attaquants un accès dérobé au Cloud sans qu'il soit nécessaire d'exploiter directement une vulnérabilité de l'application. En utilisant des outils d'administration standard tels que SSH, Telnet ou RDP, les attaquants peuvent facilement se fondre dans le trafic administratif normal.

Étant donné que ces phases secondaires d'attaque utilisent des protocoles autorisés et ne reposent pas sur des charges utiles malveillantes, il est important d'utiliser des modèles comportementaux pour détecter les actions malveillantes.

L'application de modèles comportementaux au trafic réseau en temps réel est la meilleure solution - l'alternative consiste à utiliser les logs de flux, mais ceux-ci ne sont pas disponibles pour tous les protocoles qui pourraient être utilisés (par exemple, IPMI) et sont souvent envoyés par lots plutôt qu'en temps réel, ce qui laisse le temps à l'attaquant d'effacer les logs.

De plus, les environnements Cloud sont toujours en mouvement. La nature dynamique et agile du Cloud est l'une de ses qualités les plus attrayantes. Les développeurs peuvent rapidement créer de nouvelles applications et avoir accès à des données de production en direct pour les tester. Votre solution de sécurité doit donc être capable de gérer cette agilité.

La détection des comportements des attaquants et le suivi de la progression d'une attaque nécessitent l'observabilité de chaque partie du réseau, quelle que soit la technologie sous-jacente. En matière de cybersécurité, il ne suffit pas de déployer une version virtuelle d'outils de sécurité traditionnels, vous devez être en mesure de couvrir l'ensemble de votre environnement pour optimiser votre efficacité défensive.

Vectra Threat Detection and Response Platform peut examiner l'ensemble du trafic à l'entrée, à l'intérieur et à la sortie de la plateforme de cloud public afin de détecter le comportement des attaquants. Vectra Threat Detection and Response Platform accorde une attention particulière aux informations d'identification des administrateurs et aux protocoles administratifs, tout en modélisant les administrateurs de ressources ou de charges de travail spécifiques dans le cloud, ainsi que les outils qu'ils utilisent.

Vectra Threat Detection and Response Platform reconnaît les administrateurs malhonnêtes et l'utilisation suspecte de protocoles administratifs, et alerte les équipes de sécurité sur les charges de travail et les bases de données en Cloud potentiellement compromises. De même, Vectra Threat Detection and Response Platform détecte les utilisateurs finaux ordinaires qui commencent soudainement à utiliser des accès et des protocoles administratifs. Ces détections sont accompagnées du contexte de l'administrateur normal et des protocoles utilisés sur ces charges de travail afin que les analystes puissent rapidement évaluer le comportement anormal.

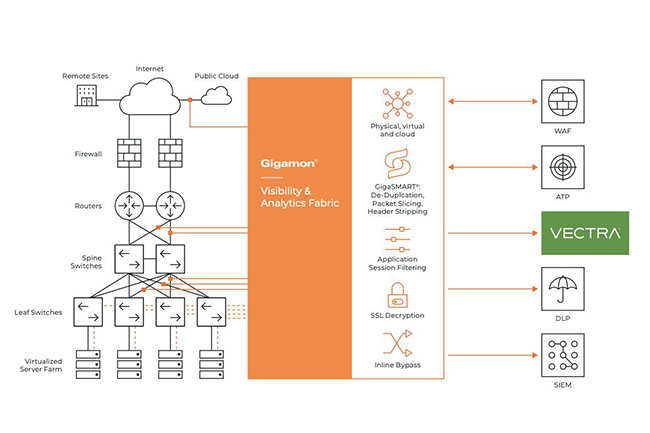

Gigamon fournit aux clients Vectra un excellent moyen de voir le trafic circulant dans leur environnement de Cloud public. La plateforme de visibilité Gigamon pour le Cloud public étend l’intégration avec les solutions Vectra pour assurer la couverture des réseaux des entreprises à travers les technologies physiques, virtuelles et Cloud.

Dans un environnement de cloud public, la solution Gigamon transmet tout le trafic réseau à Vectra de manière efficace et dans le bon format, ce qui nous permet de surveiller le trafic interne (est-ouest) du cloud et le trafic virtuel. Avec leur agent G v-TAP léger pour copier le trafic cloud et l'envoyer à Vectra Threat Detection and Response Platform via les nœuds de visibilité de la série V, nous pouvons éliminer les angles morts et nous assurer que tout le trafic est surveillé et analysé ensemble.