Sécuriser l’OT n’est pas qu’une question de cyber sécurité mais également une préoccupation business de la plus haute importance. Même opéré à un niveau de risque minime, un cyber attaquant exploitant un maillon faible d’une chaîne industrielle peut s’immiscer dans les systèmes et causer les dégâts qu’ont pu connaître Mærsk ou plus récemment le constructeur automobile Honda, forcé de stopper sa production suite à la propagation du ransomware Snake dans ses infrastructures. « Certains groupes industriels sont beaucoup plus en avance que d’autres dans la prise en compte de ces risques », constate Antoine d’Haussy, responsable de la sécurité de l’OT chez Fortinet. Cette hétérogénéité vient en partie du fait que la segmentation entre l’OT et l’IT n’est pas toujours effectuée. « Le distinguo n’est pas évident à matérialiser car les systèmes de contrôle industriels fonctionnent en réseau, comme l’IT. Pourtant, cette segmentation est fondamentale, c’est la première chose à mettre en place » souligne le directeur EMEA.

Pour des raisons évidentes, un secteur tel que les centrales électriques est très avancé sur les questions de sécurisation de l’OT. On pourrait espérer une attitude plus proactive de la part de l’ensemble des acteurs industriels, mais « ce sont encore trop souvent les attaques dévastatrices ou les règlementations imposées qui font bouger les lignes » regrette Antoine d’Haussy.

Explosion de l’IIoT et prise de conscience de l’importance des enjeux sécuritaires

Si des pays comme Israël sont très en avance sur ces questions, certains comités d’entreprise commencent en prendre en compte le risque cyber et à les commenter dans leurs rapports financiers, un signe révélateur d’une prise de conscience. La tendance devrait se confirmer avec l’explosion de l’IoT dans l’OT, matérialisé par la prolifération des capteurs intelligents et autres appareils IoT. « Par nature connecté à Internet, ces appareils perturbent les modèles classiques de sécurisation OT, tel que le modèle de PURDUE » précise Antoine d’Haussy… « Ils augmentent considérablement la surface de vulnérabilité du périmètre industriel, ce qui requiert une sécurisation bien spécifique ». Tout l’enjeu est d’implémenter des systèmes permettant de trouver le juste équilibre entre productivité et maintien de la sécurité.

De la nécessité de segmenter le réseau

Avec l’arrivée de l’industrie 4.0, et par conséquent d’architectures intégrant de plus en plus de services Cloud, l’intérêt et surtout la pertinence des modèles historiques de sécurisation de l’OT sont remis en cause. « Pour s’adapter à ce contexte, la première bonne pratique est de segmenter le réseau » poursuit le directeur EMEA. Mais la segmentation physique est parfois difficile à mettre en œuvre voire impossible, les appareils IIoT étant dispersés dans les architectures et implémentés de manière très dynamique, à l’inverse des systèmes de contrôle. « C’est pourquoi nous conseillons chez Fortinet une segmentation logique au niveau des process (micro segmentation), en utilisant le Private VLAN qui permet d’obtenir la flexibilité du V-LAN de manière sécurisée, tout le trafic étant inspecté en amont et sécurisé par le firewall ». Il est ainsi possible de segmenter les appareils IIoT pour éviter des mouvements latéraux non souhaités mais également implémenter des patchs virtuels au niveau du pare-feu pour lutter notamment contre des vulnérabilités de type Ripple 20 — une collection de vulnérabilités impactant l’implémentation de la pile TCP/IP dans une librairie très utilisée dans de nombreux appareils de type IoT, et notamment les dispositifs médicaux.

Ces techniques très avancées spécifiques à l’OT et l’IoT sont néanmoins faciles à implémenter car il s’agit de technologies V-LAN déjà maîtrisées et très répandue dans l’IT. En y ajoutant une couche de sécurisation grâce au Firewall qui communique avec les protocoles industriels, Fortinet fournit une excellente réponse pour la sécurisation des appareils connectés IIOT à l’intérieur du périmètre OT.

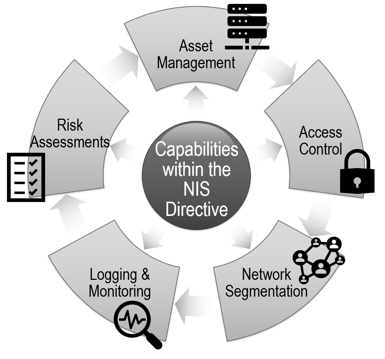

Les 5 dimensions de la mise en conformité à la directive NIS

Nécessaire pour contrôler et minimiser les flux d’informations entre les différentes zones à l’intérieur du périmètre OT, la segmentation fait partie de l’arsenal à déployer pour assurer sa mise en conformité avec la règlementation européenne. « Le mise en conformité passe par l’application de standards tels que l’IEC 62443, l’ISO 27000 ou le Framework de cyber sécurité NIST, chacun d’entre eux nécessitant des adaptations propres à chaque industrie » remarque Antoine d’Haussy. Pour synthétiser, les impératifs de mise en conformité s’articulent autour de cinq grands piliers : la gestion des actifs, le contrôle des accès (avec un challenge supplémentaire liée à la sécurisation des accès distants, problématique exacerbée par la crise sanitaire), la segmentation, l’enregistrement et le contrôle des paramètres de sécurité (au niveau du SOC, pour récupérer les logs de chaque appareil connecté de manière efficiente et systématique) et surtout l’évaluation des risques industriels, point à la fois le plus important et le plus délicat à opérer.

La Security Fabric de Fortinet accompagne les opérateurs dans l’intégration des cinq piliers nécessaires à la mise en conformité des systèmes industriels critiques aux normes européennes.

La Security Fabric de Fortinet accompagne les opérateurs dans l’intégration de ces cinq piliers de manière orchestrée. Pour Antoine d’Haussy, « il est fondamental de pouvoir s’appuyer sur une plateforme de sécurité capable de répondre de manière unifiée à des besoins très étendus ». Au sein de chacune de ces briques, les organisations peuvent ensuite faire appel à différents produits et solutions, « tout dépend de la maturité du client en matière de cyber sécurité ainsi que de la configuration spécifique des sites industriels ». De nombreux cas de figure peuvent ainsi être envisagés. « Nous sommes justement là pour les accompagner dans la recherche de la meilleure combinaison, sans chercher à imposer telle ou telle solution. Il est d’ailleurs possible que nos clients mettent en place des systèmes de sécurisation impliquant des solutions concurrentes. Cela ne pose aucun problème, ces solutions seront intégrées dans la Security Fabric via des connecteurs et APIs. Notre démarche est en quelque-sorte agnostique : elle favorise une intégration ouverte et étroite avec les technologies et plateformes de partenaires au sein des écosystèmes hétérogènes » conclut Antoine d’Haussy.