La réécriture n’est pas un choix obligatoire

Outre le cout faramineux d’un développement full web, le facteur temps s’avère être un sérieux handicap. En effet la mise en place d’un projet d’écriture d’une solution intégrant les dernières technologies, tenant compte également des nouvelles architectures, le développement par lui-même jusqu’à la recette de la nouvelle application s’avère extrêmement long, on parle ici de mois et parfois même d’années.

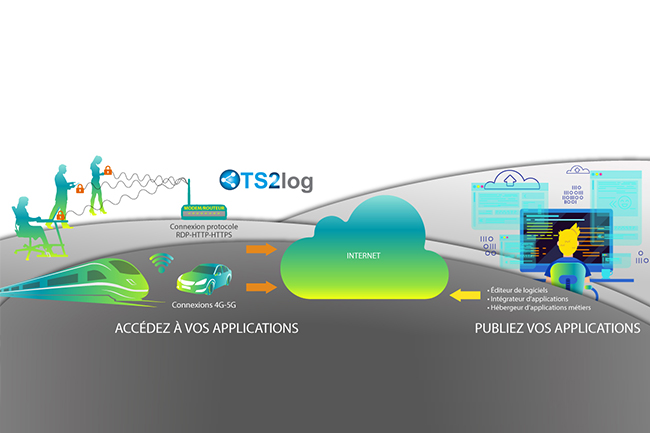

Pourquoi ne pas envisager une autre alternative permettant de donner un second souffle à vos applications Client-Serveur en les Webisant grâce à TS2log !

Vos applications existantes, avec leurs qualités fonctionnelles et leur ergonomie directement accessible dans le navigateur !

Rien à réécrire, simplement installer TS2log sur le serveur applicatif et le tour est joué !

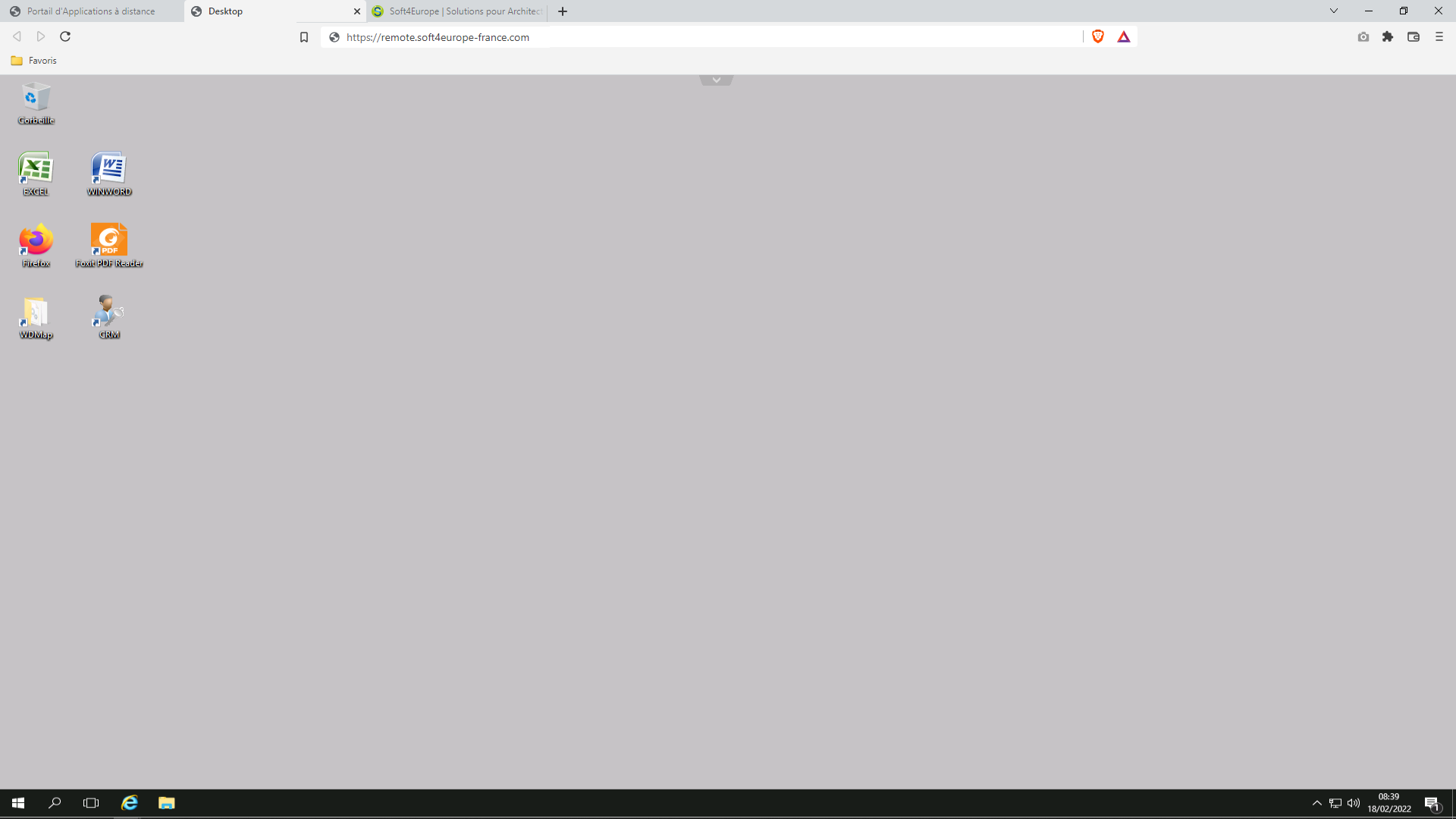

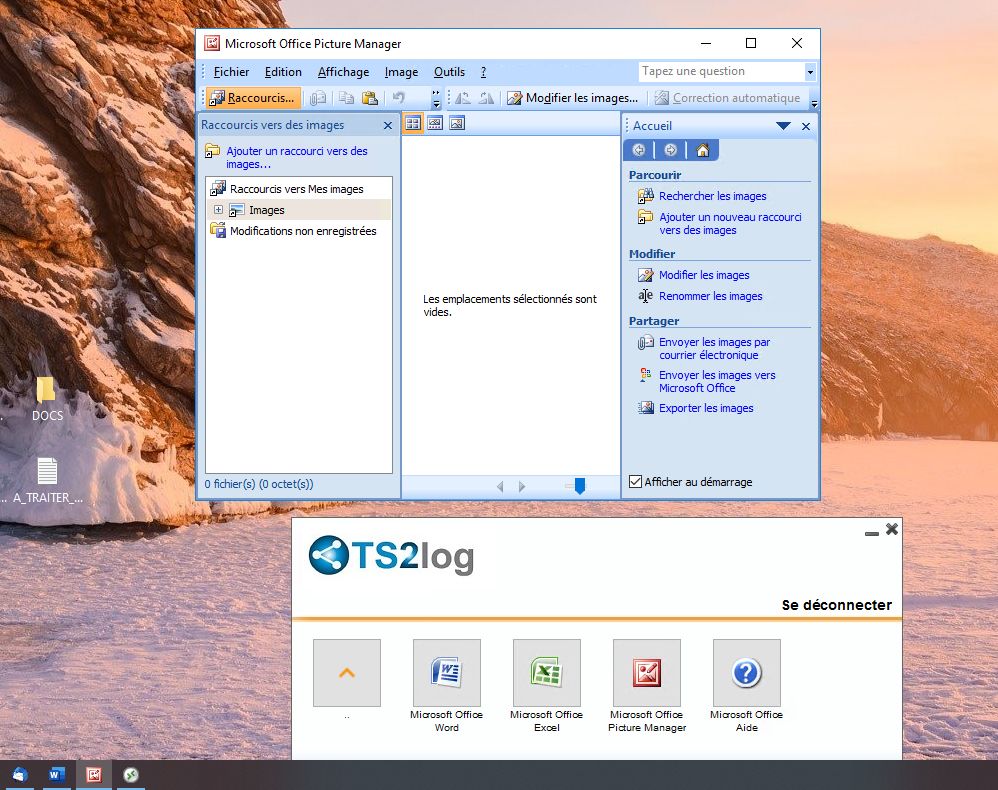

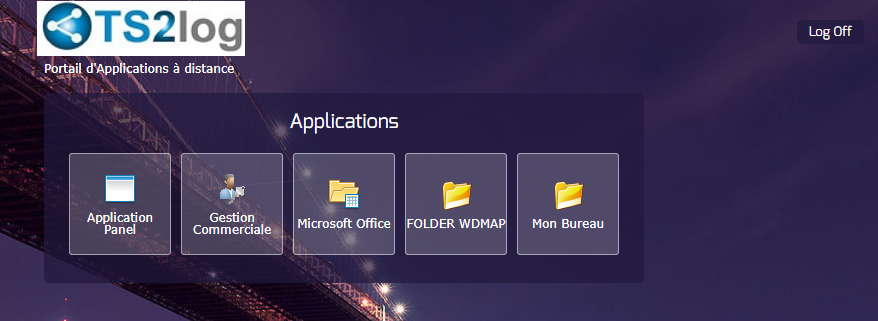

Vous accéder à votre serveur applicatif via le navigateur de votre poste de travail à l’intérieur duquel s’affichera votre bureau distant ou alors l’application s’ouvrira directement dans votre navigateur ou encore un menu de présentation des différentes applications auxquelles vous avez droit s’affichera dans le navigateur.

Bien sur étant accessible à partir d’un simple navigateur html5, en plus de vous connecter à partir d’un ordinateur de bureau, vous pourrez vous connecter à partir d’un client léger, d’une tablette ou d’un smartphone iOS ou Android.

De surcroit la maintenance applicative en sera grandement simplifiée, vos interventions se limitant au seul serveur applicatif, vous n’aurez plus à réaliser de fastidieuse mises à jour sur les postes de travail.

Publication du Bureau Distant au travers d’un navigateur Internet

(protocole http / https pris en charge, possibilité de déployer un certificat SSL tiers ou un certificat SSL gratuit et renouvelable).

Publication d’une ou plusieurs applications avec mode d’affichage RemoteApp (les applications sont exécutées à distance mais affichées sur le poste client, comme si elles étaient exécutées localement). Les applications distantes, lorsqu’elles sont exécutées, sont accessibles depuis la barre des taches sur le poste client.

Publication d’applications au travers du Portail des Applications Web. L’utilisateur accède à l’application sélectionnée dans un nouvel onglet du navigateur Internet.

Licensing avantageux :

- Licence d’accès non-nominative (mode concurrentiel)

- Licence transférable d’un OS à un autre gratuitement

- Pas besoin des Cal TS

- Licence d’accès illimités par serveur au-delà de 50 sessions

Priorité à la sécurité

Les besoins en flexibilité entraînent une plus grande dépendance vis-à-vis de la qualité du réseau. Pour les entreprises concernées par les BYOD, ceux-ci sont autant de menaces s’ils ne sont pas correctement gérés sur le plan de la sécurité. Cette numérisation croissante accroit les risques d’intrusion dans le SI. Cryptolocker, attaque par force brute, ransomware sont devenus monnaie courante et la pandémie n’a fait qu’accélérer le phénomène. Les chiffres parlent d’eux-mêmes, près de 90 % des entreprises ont été atteintes par une attaque cyber en 2020 selon Gartner. Dans ce contexte, la sécurité des serveurs distants doit être une priorité de tous les instants car comme le dit Benoit Le Bayon : « les pirates ne dorment jamais et les firewalls et autre antivirus ne suffisent plus ».

TS2log Security adresse ces problématiques en sécurisant le bureau à distance en proposant un arsenal de défense basé sur les restrictions d’accès aux serveurs, en surveillant par exemple les tentatives échouées de Login/Mot de passe (Attaque par Force Brute) et en bloquant les connexions interdites ou suspectes et en prévenant les actions non autorisées comme dans le cas des ransomware et des cryptolockers.

Face aux menaces qui prennent des formes diverses et variés, TS2log Security est ainsi capable d’empêcher les attaques en provenance de pays étrangers grâce à la géo-restriction mais aussi de protéger les serveurs durant la nuit. « Si une équipe travaille en France, il n’y a aucune raison d’accéder à une session depuis la Chine ou la Russie » explique Benoit Le Bayon. Sur le même principe, les employés n’ont pas à se connecter durant des plages horaires inhabituelles.

TS2log permet ainsi de spécifier des plages horaires pour les utilisateurs qui ne pourront ouvrir une session que durant l’horaire prévue, renforçant ainsi la politique de sécurité. Mais une fois ces politiques mises en place, comment assurer la visibilité sur les accès sur le long terme ? Simplement grâce à une gestion centralisée des adresses IP. TS2log Security permet de gérer ces dernières à partir d’une seule plateforme avec la possibilité de distinguer celles qui sont bloquées et celles qui figurent sur la liste blanche. Cela signifie que toutes les adresses IP détectées par les protections de géo-restriction et force brute sont centralisées pour être vérifiées, modifiées, ajoutées ou supprimées selon les besoins de la DSI.