Dans son rapport trimestriel qui fait l'état des lieux de l'Internet et de la sécurité du réseau, le fournisseur de serveurs prévoit cette année en volume et en nombre de certains types d'attaques DDoS par rapport au troisième trimestre de l’an dernier. Ces prévisions ne sont pas de bon augure pour les utilisateurs d'Internet. « Depuis longtemps, à l’approche du Black Friday (le 25 novembre), de Noël et de la période des Fêtes en général, on assiste à une nette recrudescence des attaques DDoS », indique le rapport sur la sécurité. « Mais cette année, les acteurs malveillants disposent de nouveaux outils - les botnets IoT - qu’ils utiliseront certainement au cours du trimestre à venir ». Parmi eux, le botnet Mirai tristement célèbre dont le code a été rendu public, à qui l’on doit certaines des attaques DDoS les plus massives jamais enregistrées auparavant - plus de 1 Tb/s - dont deux ont été atténuées par Akamai.

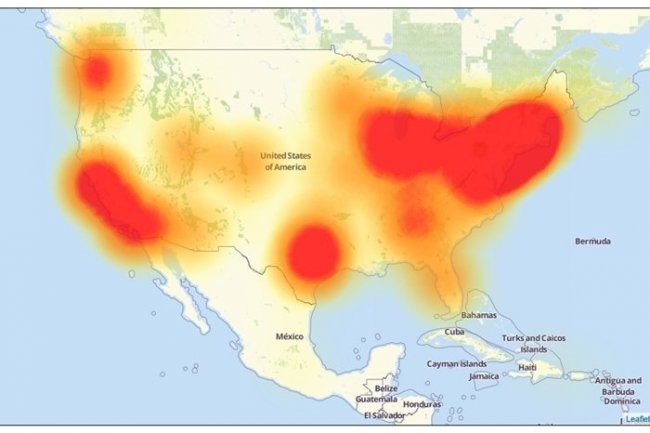

Les années précédentes, ces attaques avaient servi à mettre hors connexion des sites de gamers pendant la période de Noël, ce qui ne manquait pas d’énerver les joueurs qui voulaient inaugurer leurs toutes nouvelles plates-formes de jeux. En 2014, les plateformes Xbox Live et Sony Playstation avaient été visées et mises hors d’état par les attaques DDoS. « Pour l’instant, le botnet Mirai se tient tranquille depuis l’attaque menée le mois dernier contre le fournisseur de services DNS Dyn, mais cela ne veut pas dire qu'il ne sévira pas à nouveau », prévient Akamai. Les auteurs de cette attaque pourraient très bien utiliser Mirai pour faire tomber des sites, comme en 2014. Il semble que l’attaque DDoS contre le fournisseur Dyn, démultipliée par le piratage de dispositifs IoT, a été réalisée par des gamers qui voulaient faire tomber un site de jeu, probablement le Playstation Network. Selon Lance James, responsable scientifique chez Flashpoint, l'attaque a été perpétrée par « des adolescents frustrés de ne pas gagner de parties dans leurs jeux vidéo, qui ont obtenu un résultat inespéré en voulant abattre des concurrents ».

Des relais DDoS ont été bloqués

Selon le rapport d’Akamai, comparativement au troisième trimestre de l'année dernière, les attaques DDoS ont augmenté de 71 %. Cependant, la bonne nouvelle, c’est que certains types d’attaques DDoS sont en baisse, notamment les attaques exploitant le protocole réseau NTP (Network Time Protocol). L’explication est assez simple : les serveurs NTP ouverts utilisés pour répercuter et amplifier le trafic des attaques ont été assainis, et la plupart d'entre eux ne peuvent plus servir de relais pour ce trafic malveillant. Si, au fil du temps, le nombre d'attaques NTP a augmenté, la quantité de trafic généré par chacune d’elles a diminué. En juin 2014, la taille moyenne d'une attaque NTP était supérieure à 40 Gb/s. En juin 2016, elle n’était plus que de 700 Mb/s.

À l’époque où ce type d’attaques était en augmentation, les serveurs support ont été démasqués, et leurs propriétaires ou des observateurs tiers les ont répertoriés et sécurisés. « À partir du mois de juin, on a remarqué une inflexion très nette des attaques. Non seulement la bande passante de réflexion NTP a chuté, mais les propriétaires de botnets se sont rabattus sur d'autres protocoles pour faire passer leur trafic », a ainsi expliqué Akamai. Par contre, les attaques UDP ont représenté près d'un quart (24,56 %) de toutes les attaques DDoS observées par Akamai au troisième trimestre. Ces attaques envoient des paquets fragmentés frauduleux au serveur cible, mais comme ils sont impossibles à réassembler, ils mobilisent du temps processeur sur le serveur qui est finalement submergé. Cependant, selon Akamai, le succès récent des botnets IoT va probablement inciter les attaquants à exploiter le filon jusqu’à la mise au point d’une parade efficace. « Il est très probable qu’actuellement, des acteurs malveillants essayent de trouver un moyen de détourner les dispositifs IoT vers leur botnet pour produire une attaque DDoS beaucoup plus massive que la précédente », a déclaré Akamai.

Commentaire