Le groupe de pirates qui agit derrière le cheval de troie Dridex a exploité la faille non corrigée de Microsoft Word récemment révélée pour cibler des millions d’utilisateurs. Cette faille zero-day a été décrite il y a seulement quelques jours par des chercheurs de McAfee et FireEye, mais elle est exploitée depuis janvier dernier. La vulnérabilité loge dans la fonction OLE (Object linking and embedded) de la suite bureautique Office. Dridex est apparu pour la première fois en 2014. C'est actuellement l'un des chevaux de troie bancaires les plus répandus. Ciblant les comptes en ligne, il peut voler les identifiants de connexion et injecter du contenu directement sur les sites web des banques ouverts sur des machines infectées.

Hier, le groupe Dridex a lancé une campagne de spams qui a distribué à des millions d’utilisateurs des documents malveillants exploitant cette faille, principalement dans des entreprises en Australie, selon le fournisseur de solutions de sécurité Proofpoint. « C’est la première campagne que nous avons observée qui s’appuie sur cette faille zero-day », explique-t-il dans un billet. Microsoft prévoit de corriger la vulnérabilité dans la mise à jour de sécurité d'avril qu'il doit livrer aujourd'hui comme tous les deuxièmes mardis du mois. En attendant, les spécialistes en sécurité recommandent aux utilisateurs de Word d'activer le mode Protected View qui peut bloquer l'exécution des programmes d'exploit.

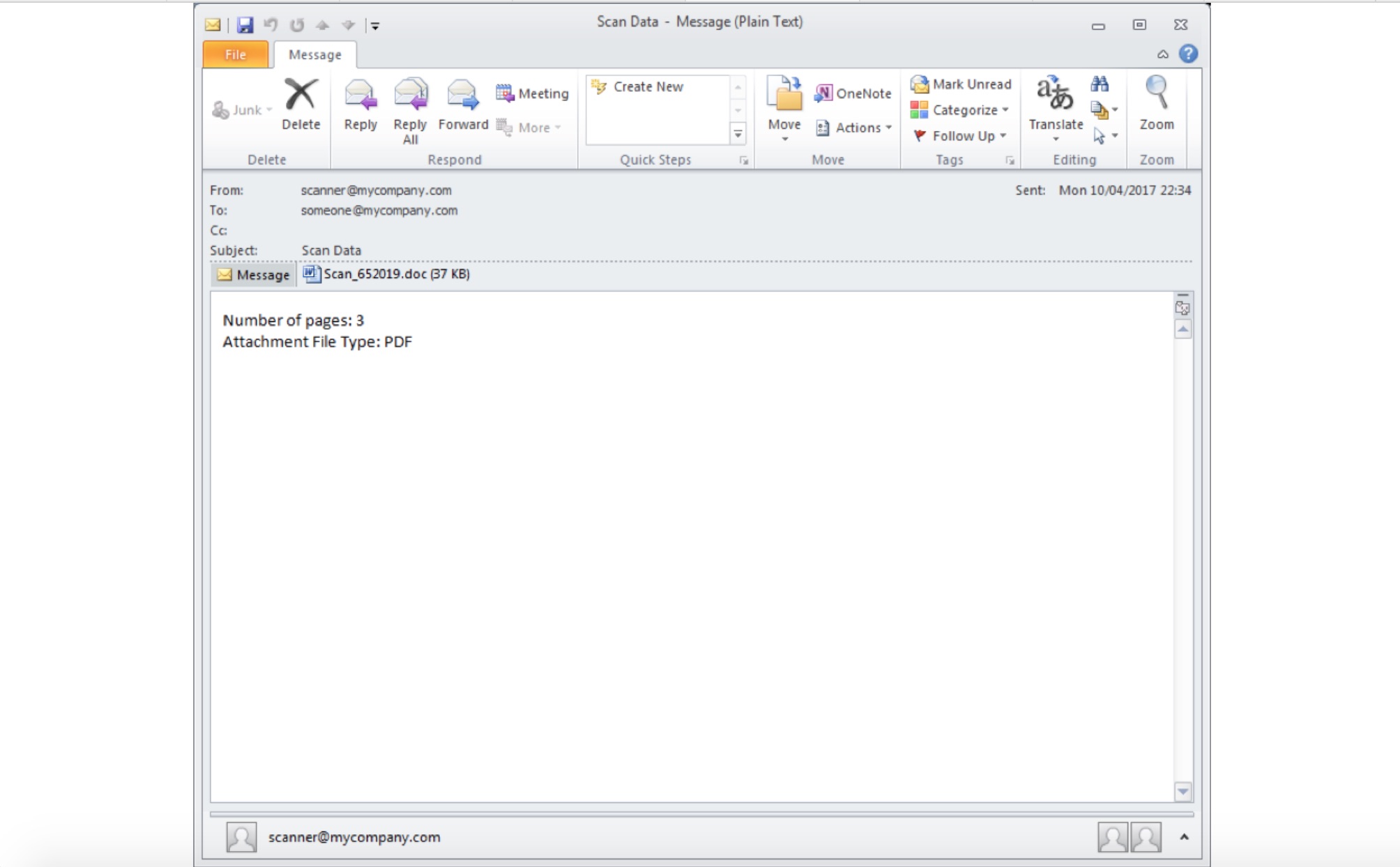

Un exemple d'e-mail provenant d'une campagne de spams Dridex exploitant la vulnérabilité zéro-day non corrigée découverte il y a quelques jours dans Microsoft Office. (source : Proofpoint)

Commentaire