Les utilisateurs de Facebook sont loin d'être épargnées par les failles de sécurité. La dernière en date a été décelée en début de mois par le fournisseur de solutions de sécurité Check Point qui a aussitôt alerté le réseau social. Ce dernier s'est montré particulièrement réactif en comblant la vulnérabilité dans la foulée avec l'aide de la société israélienne. La faille concernait toutes les applications web et mobiles de Messenger, l'outil de messagerie instantanée du géant des réseaux sociaux. Une annonce qui intervient d'ailleurs au moment où Facebook a décidé de mettre un terme à la version en ligne de Messenger.

La vulnérabilité comblée est loin d'être anodine, pouvant ouvrir la voie à une grande variété d'attaques, comme l'a indiqué Check Point : « Des utilisateurs malveillants peuvent manipuler l'historique des images pour s'en servir dans des campagnes frauduleuses [...] Cette vulnérabilité peut être utilisée comme véhicule de distribution de malware et permettre à un attaquant de changer un lien ou un fichier légitime en un autre malveillant et facilement persuader l'utilisateur de l'ouvrir. » La possibilité de se servir de cette vulnérabilité pour élaborer des campagnes de phishing a également été pointée du doigt par l'éditeur.

L'altération des paramètres d'identifiant des messages rendue possible

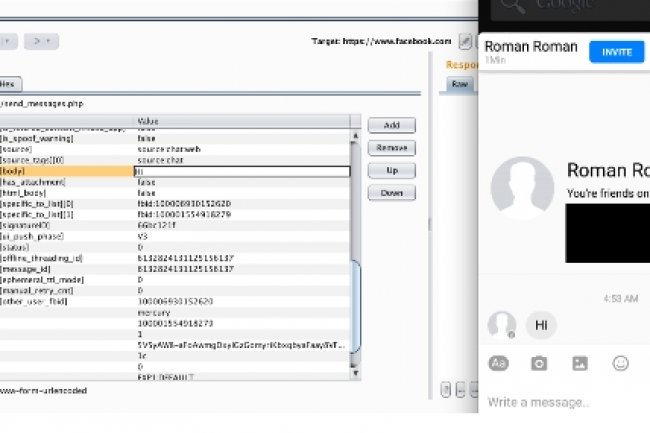

C'est le chercheur en sécurité Roman Zaikin de Check Point qui a découvert cette vulnérabilité permettant à des pirates de contrôler l'outil de chat Facebook en ajustant les messages en fonction de leurs besoins, incluant l'effacement ou le remplacement de textes, liens et fichiers. Chaque message de chat dans les applications en ligne et mobiles de Messenger ont leur propre paramètre d'identifiant « message_id » qui, grâce à l'exploitation de la vulnérabilité identifiée, peut permettre d'altérer les contenus d'un message et le renvoyer vers les serveurs de Facebook en y ajoutant un lien malveillant ou un fichier de type ransomware.

« Habituellement, les campagnes de ransomware durent quelques jours car les liens infectés et les adresses command and control deviennent connus et bloqués par les vendeurs de sécurité, forçant les attaquants à stopper leur activité et recommencer de zéro », explique Check Point. « Cependant, avec cette vulnérabilité un hacker pourrait implémenter des techniques d'automatisation pour outrepasser les mesures de sécurité lorsque les serveurs de command and control sont remplacés », a expliqué Check Point.

Commentaire