Selon des chercheurs en sécurité, Mirai, le malware bien connu pour ses capacités de détournement massif de périphériques IoT, est concurrencé sur son propre terrain, celui des produits IoT mal protégés, par un autre code dont la résilience dépasse celle de Mirai. « On pourrait dire que c’est un Mirai sous stéroïdes », a déclaré Marshal Webb, CTO chez BackConnect, un fournisseur de services qui protège contre les attaques par déni de service distribuées (DDoS).

Surnommé Hajime par les chercheurs en sécurité, le malware IoT rival découvert il y a plus de six mois se répand sans relâche et a créé un botnet. Selon le CTO BackConnect, celui-ci a infecté environ 100 000 périphériques connectés à travers le monde. L’existence de ces botnets ou de ces réseaux d'ordinateurs asservis est préoccupante : ils servent souvent à lancer des attaques DDoS massives qui peuvent mettre des sites web hors ligne ou perturber l'infrastructure globale de l'Internet. C’est exactement ce qu’avait fait le malware Mirai en octobre dernier : un botnet créé par le malware Mirai avait permis de lancer une attaque DDoS d’une amplitude inédite contre le fournisseur de DNS Dyn, paralysant son trafic avec un effet global sur le trafic Internet à travers les États-Unis et même au-delà.

Un malware plus tenace que Mirai

C’est au cours de ce même mois d’octobre que des chercheurs en sécurité de Rapidity Networks ont découvert pour la première fois le malware Hajime alors qu’ils analysaient l'activité de Mirai. Ces derniers étaient tombés sur un code similaire, mais aussi plus tenace que Mirai. Comme le fameux malware, Hajime scanne également l’Internet pour trouver des périphériques IoT mal sécurisés, notamment des caméras, des enregistreurs vidéo et des routeurs. Ensuite, après avoir testé différentes combinaisons d'identifiants et de mots de passe, il en prend le contrôle avant de les infecter avec un programme malveillant.

Néanmoins, contrairement aux périphériques infectés Mirai, Hajime ne prend pas ses ordres d’un serveur de commande et de contrôle : il communique via un réseau pair-à-pair utilisant des protocoles de BitTorrent, si bien que le botnet est plus décentralisé, et plus difficile à arrêter. « Hajime est beaucoup, beaucoup plus avancé que Mirai », a déclaré Marshal Webb. « Son système de commande et de contrôle est beaucoup plus efficace ».

Qui se cache derrière Hajime ?

Si les fournisseurs de services haut débit ont réussi à contrer les botnets créés par Mirai en bloquant le trafic Internet vers les serveurs de commandes avec lesquels ils communiquent, Hajime a continué sa progression 24 heures sur 24, 7 jours sur 7, asservissant même certains dispositifs contrôlés précédemment par Mirai. Du fait de son mode de communication pair-à-pair, beaucoup de périphériques infectés peuvent relayer des fichiers ou des instructions hors du botnet, ce qui le rend plus résilient contre les tentatives de blocage.

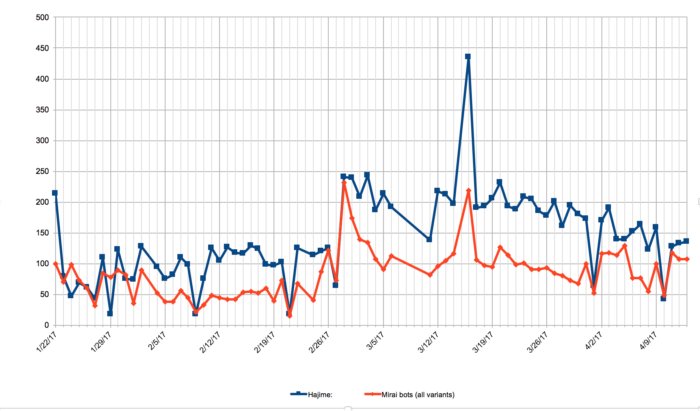

Comparaison entre les tentatives d’infection par Hajime (en bleu) et par Mirai (en rouge) mesurées à l’aide d’un leurre par le chercheur en sécurité Vesselin Bontchev. (Crédit : Vesselin Bontchev)

Une autre question est de savoir qui se cache derrière Hajime. Les chercheurs en sécurité n’ont pas de certitudes à ce sujet. Bizarrement, ils n'ont pas pu voir le botnet Hajime en action, c’est-à-dire en train de lancer des attaques DDoS. Mais c’est une bonne nouvelle. Un botnet de l’envergure de Hajime est probablement au moins capable de lancer une attaque aussi massive que celle lancée par Mirai. « Il n'y a pas eu de revendication », a déclaré Pascal Geenens, chercheur en sécurité chez le fournisseur de sécurité Radware. Sauf que Hajime continue à chercher des périphériques vulnérables sur Internet. Le leurre qu’il utilise pour pister l'activité du botnet « a subi de multiples tentatives d'infection lancées par des appareils contrôlés par Hajime », a-t-il déclaré. Mais le but ultime de ce botnet reste inconnu. Un scénario possible, c’est qu'il soit utilisé plus tard par des cybercriminels pour lancer des attaques DDoS pour extorquer de l’argent ou pour des fraudes financières. « Ces préparatifs représentent une menace sérieuse », a déclaré Pascal Geenens. « Le botnet Hajime pourrait à un moment servir à une opération dangereuse ».

Il est possible également que Hajime soit utilisé dans un projet de recherche. Ou comme solution de défense alternative pour mettre des bâtons dans les roues de Mirai. « Pour l’instant, Hajime semble plus répandu que Mirai », a déclaré Vesselin Bontchev, expert en sécurité pour le National Laboratory of Computer Virology bulgare. Mais, il existe une autre différence majeure entre les deux malwares. Les chercheurs ont vu Hajime infecter un petit groupe de périphériques IoT tournant avec des puces ARM. Alors que le code source de Mirai a été rendu public fin septembre. Depuis, d’autres pirates ont utilisé le code et renouvelé le malware. Vesselin Bontchev a trouvé des souches de Mirai dans des produits IoT tournant sur ARM, Mips, x86 et six autres plates-formes. Cela signifie que les deux logiciels malveillants ne ciblent pas tout à fait les mêmes territoires.

Sécuriser les équipements IoT

Néanmoins, Hajime a limité l'expansion de Mirai. « Il y a assurément une bataille de terrain en cours », a déclaré Allison Nixon, directrice de la recherche en sécurité chez Flashpoint. Pour stopper les malwares, les chercheurs en sécurité pensent qu'il est préférable de s'attaquer au problème à sa racine en protégeant mieux les périphériques IoT vulnérables. Mais cela prendra du temps et parfois, ce sera sans doute impossible. Certains fournisseurs de produits IoT ont livré des correctifs de sécurité pour leurs produits afin de prévenir les infections malveillantes, mais on est loin de la majorité d’entre eux », a déclaré Allison Nixon. Cela signifie que Hajime et Mirai vont probablement perdurer pendant longtemps, à moins de supprimer les dispositifs vulnérables. « On n’en est pas au bout. Et même s'il y avait une panne de courant, le malware reviendrait et se réinstallerait sur les appareils. En fait, cela ne s'arrêtera jamais ! », a déclaré la directrice de la recherche.

Commentaire