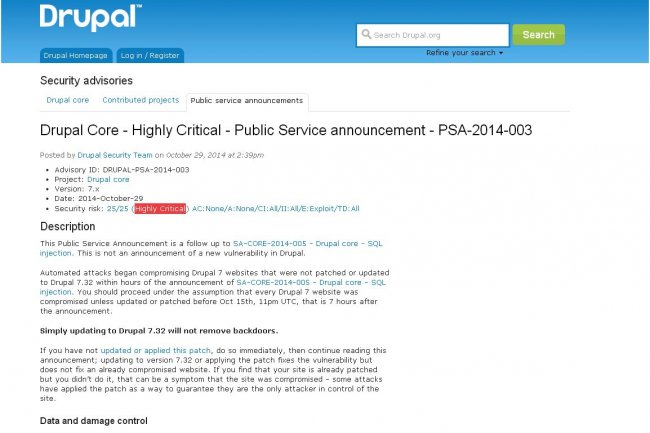

Les utilisateurs de Drupal qui n'ont pas immédiatement appliqué le correctif de sécurité livré le 15 octobre doivent partir du principe que leurs sites ont été compromis. Ce communiqué alarmant a été diffusé la semaine dernière par le projet de gestion de contenus web. Selon l'équipe de sécurité du logiciel, les attaques automatisées, conduites pour compromettre les sites Drupal 7 n'ayant pas été mis à jour vers Drupal 7.32, ont commencé environ 7 heures après l'annonce de la vulnérabilité SA-CORE-2014-005 - Drupal core - SQL injection. Celle-ci avertissait d'une faille très critique dans une API d'abstraction de base de données pouvant conduire à des attaques par injection SQL, avec escalade de privilèges et exécution PHP arbitraire, ou d'autres types d'attaques, menées sans authentification.

La vitesse avec laquelle les attaques ont commencé à cibler cette vulnérabilité a conduit l'équipe de sécurité à renouveler son message d'avertissement. La faille permet aussi l'installation de différentes portes dérobées dans la base de données du site, dans le code, dans les répertoires de fichiers et à d'autres endroits. Et les administrateurs ne peuvent pas être certains qu'ils les ont toutes trouvées. Par conséquent, les attaquants peuvent utiliser ces portes pour compromettre d'autres services du serveur web sous-jacent et pénétrer plus loin que le site web lui-même.

Un risque de réaction en chaîne

Les utilisateurs devraient essayer de déterminer si leurs sites web ont été mis à jour par leurs hébergeurs avant le démarrage des attaques ou si ces fournisseurs ont réussi à bloquer les tentatives d'attaques. S'il n'est pas possible de le garantir, le meilleur plan d'action est, selon l'équipe de Drupal, de déconnecter les sites, supprimer tous les fichiers et bases de données, de les restaurer à partir de backups faits avant le 15 octobre et d'appliquer le patch avant de remettre les sites en ligne. S'il n'est pas possible de restaurer à partir d'une sauvegarde, l'équipe de Drupal recommande de tout reconstruire en repartant de zéro car il peut être extrêmement difficile de trouver les « backdoors ».

Dans un billet, Daniel Cid, responsable technique de la société de sécurité Sucuri, estime que ce qui aggrave la portée du problème est que Drupal est utilisé par de grandes entreprises et que cela peut leur prendre du temps d'appliquer les correctifs. Pour lui, si les sites sont effectivement compromis, cela pourrait entraîner une réaction en chaîne et déboucher sur une importante campagne de diffusion de malwares.

Injection SQL : les sites Drupal 7 compromis

1

Réaction

L'équipe de sécurité de Drupal a prévenu les utilisateurs du CMS Open Source que les sites non corrigés avant le 15 octobre pouvaient être compromis. La faille d'injection SQL patchée avec cette mise à jour a été en effet très vite exploitée dans l'intervalle.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Si on ne peut plus se fier à Drupal maintenant.

Signaler un abus