Depuis le milieu de l'année, date à laquelle les autorités russes ont mis la main sur le créateur présumé du fameux kit Blackhole, le marché des « kits d'exploit » à l'usage des cybercriminels est en crise, mais les utilisateurs ne sont pas pour autant hors de danger. En effet, selon le Cisco 2014 Midyear Security Report, le kit Blackhole a tellement dominé le marché illégal de ces kits rassemblant divers codes permettant d'exploiter des vulnérabilités logicielles connues, que le nombre de requêtes d'URL associées à ces outils a chuté de 87 % au premier semestre.

Le rapport, qui se base sur des données recueillies entre le 1er janvier et le 30 juin par différents départements de sécurité de Cisco Systems, brosse un tableau globalement assez sombre de la situation. L'une des statistiques basée sur les observations de 16 réseaux d'entreprise montre que dans 94 % des cas, une partie du trafic de ces réseaux pointaient vers des site de logiciels malveillants, indique Cisco. Au mois de décembre, le précédent rapport sur la sécurité de Cisco indiquait que 100 % des entreprises surveillées - 30 entreprises, dans le cas de ce rapport - avaient un trafic pointant vers des sites de malwares. Le rapport avait également constaté une augmentation significative des attaques contre les entreprises de médias.

Tôt ou tard, un autre Blackhole émergera

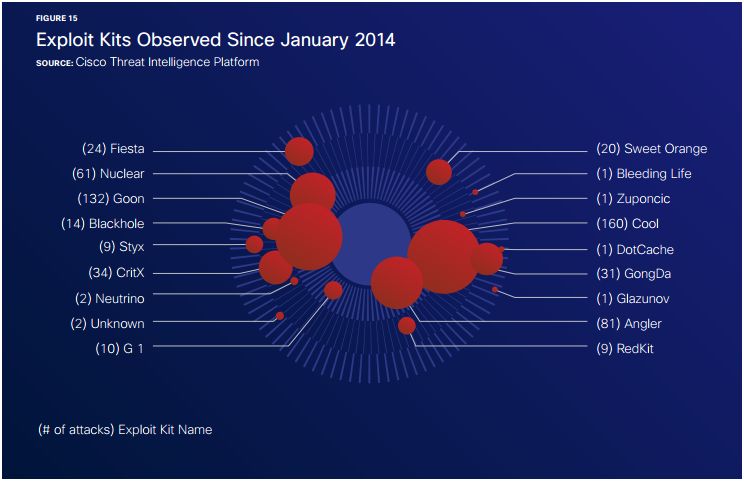

Le kit Blackhole a été lié à de nombreuses cyberattaques jusqu'à l'arrestation en octobre dernier de son auteur présumé, connu sous le pseudo de Paunch. Circulaient aussi un grand nombre de kits d'exploit basés sur Blackhole, mais cette prolifération a été également stoppée depuis l'arrestation de Paunch. « Cependant, plusieurs autres kits essayent de profiter de cette opportunité pour supplanter Blackhole et tentent de séduire les hackers », a déclaré Levi Gunder, qui dirige une équipe technique chez Cisco. « Les auteurs de kits d'exploit sont en compétition et adoptent les techniques commerciales de tout vendeur de produits, vantant les caractéristiques de leur outil (par exemple, le nombre de failles à exploiter inclus) et la qualité de leur service après-vente », a-t-il déclaré. « Tôt ou tard, l'un d'eux finira par dominer ce marché underground. Un autre Blackhole émergera et revendiquera sa position dominante. Ce n'est qu'une question de temps », a-t-il affirmé.

Les kits en circulation depuis janvier 2014 / agrandir (source : Cisco Threat Intelligent Platform)

Redirigé vers un site malveillant via une annonce publicitaire

Pour établir de rapport semestriel, l'équipe SourceFire Vulnerability Research Team (VRT) de Cisco a analysé les appels d'URL sur Internet pour voir si le code à l'origine de ces requêtes provenait d'un kit d'exploit connu. « La forte baisse constaté dans les kits d'exploit ne signifie pas pour autant une chute dans le nombre de malwares dans la nature », a prévenu le technicien de Cisco. D'une part, certains kits sont plus difficiles à reconnaître que d'autres. Par exemple, le kit Sweet Orange utilise chaque jour un nouveau modèle pour créer des URL sur les pages sur lesquelles il dirige ses victimes.

« Il est très difficile de suivre les indicateurs classiques que nous avons utilisés dans le passé », a-t-il expliqué. « Les internautes sont souvent redirigés vers des sites malveillants via un code intégré dans les annonces publicitaires. Ce code peut détourner le navigateur, même si l'utilisateur ne clique pas sur l'annonce malveillante », a déclaré Levi Gunder. « Souvent, le site malveillant apparaît brièvement comme une page blanche. Mais en fait, pendant ce temps, il charge des logiciels malveillants dans le système de l'utilisateur. Ensuite, le malware peut faire à peu près n'importe quoi si l'ordinateur ne dispose pas des protections adéquates et à jour ».

Des pubs malveillantes achetées sur des sites légitimes

D'après les résultats du service CWS (Cloud Web Security) de Cisco, entre 5 et 10 % du trafic web de toute entreprise résulte de ce « malvertising ». Le CWS analyse toutes les requêtes Web initiées par les réseaux de ses clients dans le monde entier qui souhaitent que leur trafic soit surveillé pour des raisons de sécurité. Le CWS a pisté entre 2 et 3 milliards de requêtes d'URL sur le web, selon Levi Gunder.

« Ceux qui diffusent des publicités malveillantes achètent leurs liens sur des sites légitimes. Ils utilisent les mêmes réseaux de distribution que celui des publicités normales, et ils payent pour que leurs spots apparaissent chaque fois que la page est affichée à un utilisateur », explique le technicien de Cisco. « Les régies essayent d'éviter cela, mais c'est difficile, car il n'y a rien de malveillants dans les annonces elles-mêmes. Seules les URL vers lesquelles ces publicités redirigent les visiteurs le sont. Et à ce jour, on ne peut que constater que les méthodes utilisées pour parer à ce problème n'ont pas été efficaces ».

Black Hat 2014 : L'arrestation du créateur de Blackhole n'a pas supprimé les menaces

0

Réaction

Selon le rapport annuel sur la sécurité publié mardi par Cisco lors de la conférence sur la sécurité Black Hat qui se tient à Las Vegas, un grand nombre de kit permettant d'exploiter des failles logicielles essayent de supplanter le fameux kit Blackhole et les menaces ne sont pas écartées.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire