Un nouveau type de ransomware utilisant les mêmes modalités d'attaque que le fameux malware bancaire Dridex, fait des ravages sur les machines de certains utilisateurs. En général, les victimes reçoivent par courrier électronique une facture incluant une macro sous forme de document Microsoft Word, ou une petite application, qu’elles ouvrent sans trop de méfiance. Un seul conseil : attention aux documents Microsoft Word contenant des macros !

En raison des dangers pour la sécurité, les macros sont désactivées par défaut par Microsoft. Quand les utilisateurs ouvrent un document contenant une macro, Word les avertit immédiatement. « Mais si les macros sont activées, le document exécute la macro et télécharge Locky sur l’ordinateur », a écrit mardi Palo Alto Networks dans un blog. Locky utilise la même technique que Dridex, le cheval de Troie bien connu qui vole les identifiants des utilisateurs de services bancaires en ligne. D’ailleurs, les experts en sécurité pensent que le groupe à l’origine de Locky est lié à l’un des groupes qui contrôlent Dridex. « Les modalités de distribution sont similaires. De même, le chevauchement des noms de fichiers et l’absence de campagne de ce malware particulièrement agressif coïncident avec l'émergence initiale de Locky », a encore écrit Palo Alto.

Un chargeur de macros cousin de Bartallex pour Dridex

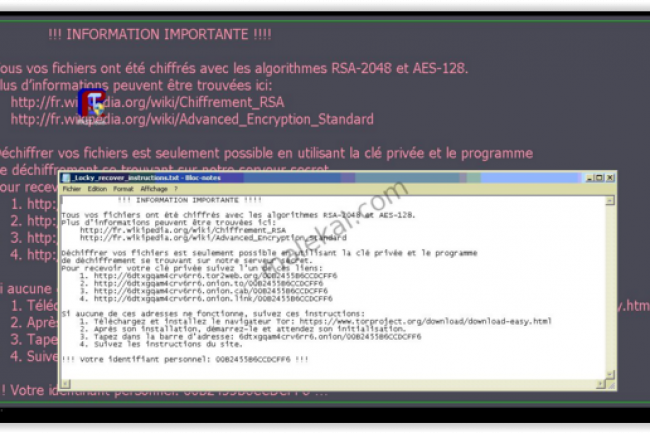

Les ransomwares provoquent d’énormes dégâts. Il crypte les fichiers sur l’ordinateur de la victime et parfois sur un réseau entier. Le versement de la rançon exigée par les attaquants pour obtenir la clé de déchiffrement peut permettre de récupérer les fichiers, à condition que les pirates tiennent parole. Sinon, les fichiers sont irrécupérables, sauf si l’entreprise ou la victime concernée a effectué une sauvegarde régulière de ses données et que ces données n'ont pas été touchées pas le ransomware. Selon NBC News, plus tôt ce mois-ci, le système informatique du Hollywood Presbyterian Medical Center a été stoppé après une infection par le Locky. Les attaquants auraient demandé dans un premier temps le versement de 9.000 bitcoins, l’équivalent de 3,6 millions de dollars, pour livrer la clé de déchiffrement. Une somme incorrecte puisqu'au final seulement 17 000 dollars, soit 40 bitcoins, ont été demandés (et que l'hôpital a payé).

Certains indices laissent penser que les pirates qui contrôlent Locky ont organisé une campagne d’attaque massive. Palo Alto Networks a déclaré qu'il avait dénombré 400 000 sessions utilisant le même genre de chargeur de macro que Bartallex pour Dridex, afin d’installer Locky sur le système. Plus de la moitié des systèmes ciblés étaient localisés aux États-Unis, mais d'autres pays comme le Canada et l'Australie ont également été touchés. Contrairement à d'autres ransomware, Locky utilise sa propre infrastructure de commande et de contrôle pour effectuer un échange de clé en mémoire avant de crypter les fichiers.

Une parade pour limiter l’impact de Locky

Ce mode d’action pourrait être le point faible du ransomware. « C’est intéressant, parce que la plupart des ransomwares génèrent une clé de cryptage aléatoire en local sur l'hôte de la victime, puis envoient une copie cryptée vers l’infrastructure de l'attaquant », a expliqué Palo Alto. « Cela permet d’envisager une stratégie pour atténuer l’attaque, en perturbant par exemple les réseaux de commande et de contrôle qui transmettent la clef de cryptage ». Selon Kevin Beaumont, qui traite des questions de sécurité sur Medium, les fichiers chiffrés avec le ransomware affichent une extension « .locky ». Il explique également comment identifier les machines ou les réseaux infectés dans une entreprise. « Le compte Active Directory de la victime devrait être verrouillé immédiatement et l'accès au réseau bloqué », conseille-t-il. Ajoutant : « Il faudra probablement reconfigurer entièrement le PC infecté ».

Note aux lecteurs : Cet article a été mis à jour le 24 février à 14h47.

Le virus se propage sur le réseau si le poste infecté à des emplacements réseaux mappés.

Signaler un abusComme aucune entreprise n'est à l'abri qu'un de ses utilisateurs ouvre un fichier vérolé, assurez-vous d'avoir des sauvegardes à jour!

Je travaille sur un patch pour l'éradiquer, mais j'ai besoin d'avoir accès au code source : quelqu'un pourrait-il m'en dire plus ? Est ce que c'est lancé depuis une macro: "Word" ?

Signaler un abus@Visiteur8107

Signaler un abusLocky fonctionne sous windows, comme 99% des virus. Sous Linux, la probabilité d'infection est si minime qu'elle peut généralement être considéré comme nulle <3

Je suis désolé de vous l'apprendre mais il n'y a pas pour le moment de solution mise à part celle d'avoir eu la présence d'esprit d'avoir une sauvegarde et et de tout formater le poste touché.

Signaler un abusSorry

Bonjour,

Signaler un abusNous ne pouvons que vous conseillez de ne surtout pas payer. Repartez d'une sauvegarde si vous pouvez.

La réaction

Bonjour à tous.

Signaler un abusMon PC a été attaqué le 16/03/2016 à 23h17 excactement. Tous les fichiers sont cryptés!!! Comment les récupérer??? HEEELLLP!!!!

Bonjour,

Signaler un abusLe lycée ou je travaille actuellement à également été touché... un collègue qui a ouvert une fausse facture naïvement.. le plus étrange c'est qu'elle était sous PDF... est ce normal que locky ce soit quand même répandu et ai crypté tout les fichiers en 128 bits? je croyais que ce n'était qu'en Word... L'attaquant à demandé 10 bitcoins.. je ne sais pas ce que ça représente en euro mais en réinitialisant complètement le système on à pu faire disparaître le locky ! Merci les sauvegardes !

bonjour,

Signaler un abusest ce que les serveurs sous linux sont sensibles à ce virus? , nos postes de travail sont sous linux et nous n'utilisons que "libre office" et document au format ".odt" ?

merci de votre réponse

bonjour,

Signaler un abusest ce que les serveurs sous linux sont sensibles à ce virus? , nos postes de travail sont sous linux et nous n'utilisons que "libre office" et document au format ".odt" ?

merci de votre réponse

Touchés également le 1er mars, nous avons réagis en moins de trente minutes en isolant les serveurs du réseau. La machine ayant été touché est totalement chiffré, et plus de 60 000 fichiers cryptés sur les serveurs auxquels l'utilisateur avait accès.

Signaler un abusMerci les sauvegardes quotidiennes.

Le locky ne se propage pas apparemment et reste uniquement sur le poste vérolé qui sert de moteur de cryptage.

Signaler un abusLa solution pour le poste vérolé c le formatage complet. Nous l'avons fait aujourd'hui et ca a l'air de bien se passer

Bonjour,

Signaler un abusNous venons d'être victime, la machine cible est complètement vérolée. J'ai remarqué qu'un serveur a été touché puisque des fichiers avec l'extension *.locky étaient présents. Donc fichiers supprimés avec restauration d'une version sauvegardée.

Par contre petite question le fichier exécutable se propage-t-il sur les autres postes ou crypte-t-il depuis la machine vérolée.

Merci pour vos réponses.

NB : je ne sais pas si cela peut avoir de l'importance pour un futur décryptage ou nom de cette saloperie mais j'ai remarqué, en faisant une recherche sur chacun des lecteurs que l'un des fichiers crypté sur chaque lecteur (1 seul fichier) avait une date de création complétement incohérente avec la date des autres fichiers lcryptés le jour de l'attaque. (ex: F:88000 fichiers *.locky à la date du 25/02/2016 et 1 fichier *.locky à la date du 28/04/2006 par exemple) De même pour les autres lecteurs. Bizarre ou pas ???

Signaler un abusBonjour,

Signaler un abusNous avons été touché par cette saloperie pas plus tard que le jeudi 25 Février 2016 à exactement 15h34 pour le poste local l'ayant lancé. A 15h42 le poste local concerné était complétement crypté. Entre temps, la personne de ce poste a ouvert plusieurs lecteurs logiques en réseau et a donc de ce fait ouvert la porte au cryptage de chacun des lecteurs qu'elle ouvrait. 15h38 pour le 1er, 15h40 pour un autre. Je me suis aperçu que le cryptage avait lieu avec la question d'une collègue qui m'a demandé ce que c'était que ce fichier *.locky sur le NAS. HOUPSSSS !!! un coup de google et j'ai pris la décision de faire arrèter toute la sociéte. Il était 17h20... le temps de tout déconnecter (cable ethernet des ordi de chacun) et le cryptage s'est arrété à 17h27, heure des derniers fichiers cryptés après recherche sur les différents lecteurs. (*.locky)

Bonjour,

Signaler un abusLe montant de la rançon évoquée dans un premier temps de 3,6 millions de dollars lors de la rédaction de cet article, s'est finalement avérée erronée. Il n'a été en effet que de 17 000 dollars.

Cordialement,

Dominique Filippone

Bonjour,

Signaler un abusVeuillez vérifier le montant de la rançon payé par l'hopital.

Celle mentionnée dans cette article est erronée.