Hack au FBI. Ce n'est malheureusement pas le nom d'une nouvelle série, mais bel et bien d'un second incident de sécurité majeur qui a permis de divulguer plusieurs dizaines de milliers de données personnelles d'employés du FBI mais également du ministère de la Sûreté Intérieure (Departement of Homeland Security). Si dans le précédent épisode du Hack of FBI en novembre dernier 3 000 coordonnées de policiers et de militaires américains s'étaient retrouvés dans la nature, le volume est donc cette fois-ci beaucoup plus important. Ainsi, le hacker, opérant sous le pseudonyme DotGovs sur Twitter, a publié une liste de 22 175 employés travaillant au FBI - parmi lesquels des agents spéciaux, analystes et officiers - incluant leurs noms, prénoms, fonctions mais également numéros de téléphone ainsi que leurs adresses mails. D'après Motherboard, qui s'est entretenu avec le hacker, ce dernier a également en sa possession des données personnelles appartenant à 9 372 employés de la Sûreté Intérieure américaine. Des données qui ont été également mises en ligne en tout début de semaine.

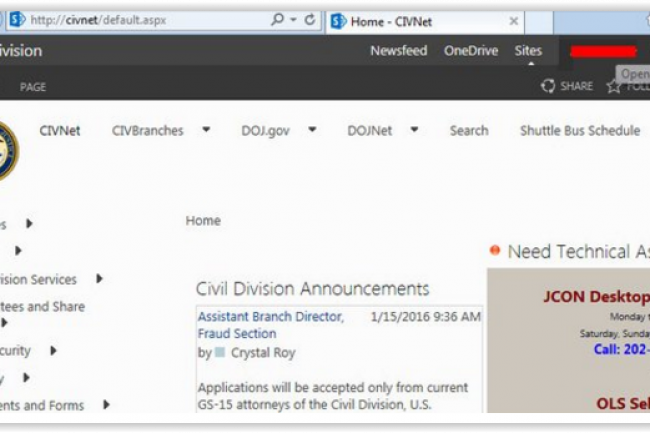

Alors que pour le précédent hack de données personnelles des employés du FBI, le groupe de hackers Crackas With Attitude s'en était pris au compte mail AOL du patron de l'agence, Mark Giuliano, le vol de données opéré par le mystérieux DotGovs a été effectué d'une toute autre manière. Ainsi, ce dernier a réalisé son méfait en piratant un compte mail d'un employé du département américain de la Justice. Le hacker a ensuite contacté le support du ministère en indiquant ne pas pouvoir se connecter au portail web. « Alors je les ai appelés et leur ai dit que j'étais nouveau et leur ai demandé comment accéder au portail », a expliqué le hacker à Motherboard. « Ils m'ont demandé si j'avais un code token, j'ai dit non, ils m'ont dit que ça allait et d'utiliser le leur. » Une fois connecté, le hacker raconte alors avoir cliqué sur un lien l'ayant amené sur une machine virtuelle en ligne et entré les identifiants du compte mail déjà hacké. « J'ai cliqué dessus et ai eu un accès total à l'ordinateur », a expliqué le pirate.

Un détournement classique

« Ces comptes détournés peuvent uniquement être détectés grâce à la capacité d’observer et de détecter les changements dans le comportement de l’utilisateur, par exemple la connexion de l’utilisateur à son compte à un horaire inhabituel ou d’un endroit inhabituel, la vitesse de frappe sur son clavier ou d’execution des commandes, etc. C’est ce que l’on appelle, l’analyse comportementale des utilisateurs. Cette technologie permet de fournir un profil réel de chaque utilisateur, basé sur des caractéristiques personnelles - en quelque sorte sorte une empreinte digitale - et ainsi de détecter tout comportement anormal du compte utilisateur et d’en référer instantanément à l’équipe de sécurité voire même de bloquer en temps réel l’activité de l’utilisateur jusqu’à nouvel ordre », a par ailleurs précisé dans un communiqué Zoltán Györkő, PDG de l'éditeur en sécurité Balabit.

En tout, ce sont près de 200 Go de données confidentielles qui ont été téléchargées, alors que le hacker indique avoir eu accès à 1 To de données. « J'ai eu accès à ces données mais n'ai pas pu tout prendre », fait savoir DotGovs. Parmi les contenus qui sont passés entre ses mains ou ses yeux, on trouverait aussi des mails de militaires ainsi que des numéros de cartes bancaires. Suite à la parution de ces listes hackées de plus de 30 000 employés, le DHS a réagi par le biais de son porte-parole S.Y. Lee : « Nous recherchons les articles relatant les informations de contacts des employés du département de la sûreté intérieure qui ont été divulgués. Nous prenons très au sérieux ces articles, cependant rien ne permet d'indiquer à ce jour qu'il y ait eu violation d'informations sensibles ou personnelles. »

C'est James Comey qui avait refusé d'installer le logiciel APSI uniquement parce ce logiciel a été développé par un algérien (Mekkisoft). Les responsables du réseau informatique ont souhaité l'installer mais le Directeur du FBI a refusé. Même les grands développeurs de Microsoft ont confirmé que le logiciel APSI est l'un des meilleurs outils de sécurité des données ( pour ne pas dire le meilleur), ce qui est étonnant,c'est que les responsables algériens n'ont pas jugé nécessaire de l'installer dans leur propre pays (??).

Signaler un abusQuestion bizarre qui nécessite explication...

Mekkisoft a prévenu le FBI et le ministère de l'intérieur que le système de sécurité installé au niveau des installations des informations secrêtes n'est pas efficace. Il fallait installer en urgence la super clé de sécurité APSI (Anti Piratage des sites Internet). Les responsables de Google ont été avertis au même moment sur ce même sujet. Ils ont refusé de l'installer croyant que mon but était simplement à caractère commercial. Pourtant, même si c'était le cas, il fallait tout de même l'installer pour éviter ce qui vient d'arriver à FBI.

Signaler un abus