Un programme malveillant qui chiffre les fichiers sur les serveurs web s’en est pris à une centaine de sites au cours des quelques dernières semaines, signalant une recrudescence dans le développement de ransomwares, ces logiciels utilisés par les pirates pour bloquer les utilisateurs de leurs victimes et leur réclamer une rançon. Celui-ci est écrit en PHP et sévit sous la dénomination de CTB-Locker. Ce nom est déjà utilisé par l’un des ransomwares les plus largement répandus sur les ordinateurs sous Windows. On ne sait pas exactement, toutefois, s’il y a une relation entre les deux.

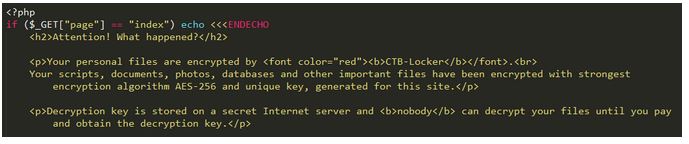

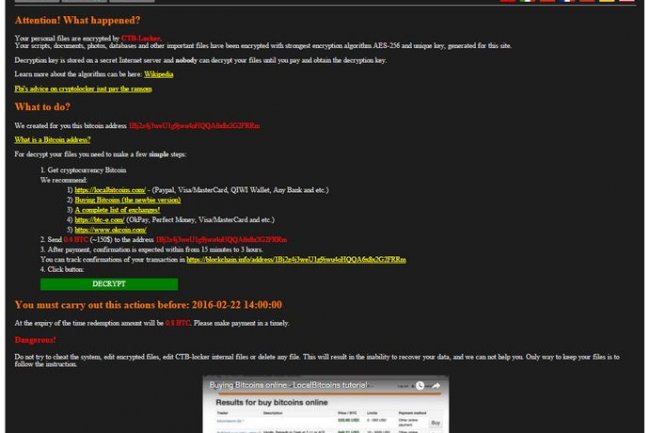

Une fois qu’il est installé sur un serveur web, le programme remplace le fichier d’entrée index.php et crée un répertoire appelé Crypt qui contient des fichiers PHP supplémentaires. Il commence à chiffrer tous les fichiers du répertoire web lorsqu’il reçoit une requête de l’attaquant. Quand le processus de chiffrement est achevé, la page d’accueil du site web affiche un message demandant un paiement en bitcoin, la monnaie virtuelle utilisée sur Internet.

Une 1ère attaque signalée le 12 février en Grande-Bretagne

L’une des premières attaques réalisées avec cette version web de CTB-Locker a été signalée le 12 février. Elle a ciblé l’Association britannique d’aide psychologique et de psychothérapie. Il n’a pas été immédiatement établi, alors, si le site avait été touché par une véritable attaque de ransomware ou s’il s’agissait seulement d’effrayer les propriétaires du site. Certaines personnes en doutaient parce que le nom de CTB-Locker n’avait été jusque-là associé qu’au ransomware visant les PC sous Windows. Des chercheurs de Stormshield, une filiale de Airbus Defence and Space, ont depuis réussi à obtenir une copie complète du code malveillant à partir d’un autre site affecté. En fait, ils ont découvert que 102 sites avaient jusqu’à présent été infectés par ce ransomware web.

On ne sait pas comment les attaquants sont parvenus à accéder à ces sites pour installer CTB-Locker. Il est difficile de mettre cela sur le compte d’une faille dans un système de gestion de contenus particulièrement utilisé (comme WordPress par exemple), parce que certains des sites touchés n’utilisaient pas de CMS, ont indiqué les chercheurs de Stormfield dans un billet posté en fin de semaine dernière. « Les hôtes infectés exploitent à la fois Linux et Windows et la majorité d’entre eux (73%) disposent d’un service Exim (serveur SMTP) », expliquent-ils. « Certains sont vulnérables à ShellShock, mais sans disposer d’un accès avancé sur les serveurs des victimes, il est difficile de comprendre comment ce ransomware a pu infecter ces hôtes ».

En novembre, une menace similaire a peut-être ouvert la voie

Un web shell protégé par mot de passe a également été installé sur la plupart des sites touchés. Il s’agit d’un programme de type backdoor, une porte dérobée que les attaquants installent sur les serveurs web une fois qu’ils sont parvenus à y entrer sans autorisation. CTB-Locker n’est pas le premier ransomware à cibler les sites web. En novembre, des chercheurs ont découvert une menace similaire dénommée Linux.Encoder.1, mais ce programme semblait expérimental et il présentait des failles sur son chiffrement qui ont permis de créer un outil de déchiffrement. C’est un peu comme si Linux.Encoder.1 avait fourni une source d’inspiration à d’autres utilisateurs malveillants, montrant que de telles attaques contre des serveurs web étaient possibles. Si c’est le cas, CTB-Locker ne sera probablement pas le dernier à s’en prendre aux sites et à les chiffrer.

Commentant également la résurgence de CTB-Locker, les experts de l’éditeur d’outils de sécurité Kaspersky constatent que le monde des cybercriminels est en train de réinventer ces logiciels « cryptolockers ». Selon les données dont ils disposent, cette nouvelle variante, qui ne s’en prend donc qu’aux sites web, a réussi à chiffrer les fichiers racines de plus de 70 serveurs dans 10 pays dont, en Europe, la Belgique, l’Italie et la Norvège. Dans un billet, Kaspersky décrit la façon dont CTB-Locker procède.

A l’attention des utilisateurs du site, les attaquants laissent un message expliquant que les fichiers ne seront de nouveau déchiffrés que lorsqu’ils auront payé pour obtenir la clé de déchiffrement. (agrandir l'image)

En janvier dernier, en France, on a notamment appris que le ministère des Transports avait subi une série d'attaques de ransomwares ayant bloqué de nombreux PC.

Commentaire