Tor Project a identifié 380 relais vulnérables à la faille critique Heartbleed et a bloqué leur accès au réseau d'anonymisation, réduisant ses capacités d'entrée et de sortie. Roger Dingledine, chef de file du projet Tor, a modifié l'autorité d'annuaire de Tor, un serveur qui gère la liste des noeuds dont il a la responsabilité. D'autres opérateurs de l'autorité d'annuaire devraient faire de même.

Les 380 noeuds indésirables sont habituellement considérés comme des relais de confiance. Ils agissent comme des gardes pour contrôler l'entrée et la sortie des relais. « Ce blocage a entraîné une réduction immédiate de la capacité du réseau de 12 % », a déclaré mercredi Roger Dingledine dans un courriel adressé à la liste de diffusion des relais Tor. De façon générale, la circulation du trafic à travers le réseau Tor se fait en trois étapes : il entre d'abord par un relais de garde, puis traverse un relais de sortie, avant d'être retourné vers Internet pour atteindre sa destination.

De nombreux relais sont gérés par des bénévoles

Cette réduction de 12 % ne semble pas très élevée, mais les noeuds de garde et de sortie jouent un rôle important sur le réseau et ne sont pas faciles à remplacer. De nombreux relais sont gérés par des bénévoles. Ils doivent être sûrs et doivent disposer d'une bande passante suffisante pour prendre en charge le trafic de plusieurs clients. « Pendant un moment, je pensais qu'il suffirait de les marquer comme invalides au lieu de les rejeter purement et simplement, mais de cette manière, ils auraient eu des avertissements dans leurs logs », a indiqué le chef de file du projet. L'interdiction pourrait être permanente. En effet, Roger Dingledine a déclaré qu'il n'autoriserait pas le retour de ces relais sur le réseau Tor, même s'ils ont mis à jour leurs versions d'OpenSSL parce que leurs opérateurs ont omis de corriger la faille dans un délai suffisant.

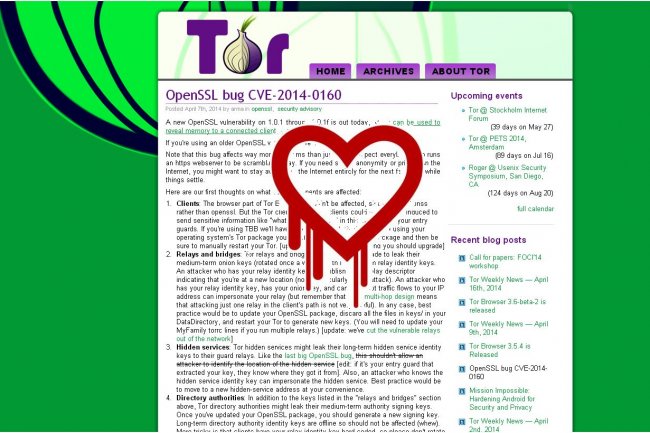

La vulnérabilité Heartbleed, découverte le 7 avril, affecte les versions 1.0.1 à 1.0.1f de la bibliothèque OpenSSL sur laquelle repose le protocole de communication chiffré TLS (Transport Layer Security) utilisé par de nombreux systèmes d'exploitation, serveurs web, navigateurs Internet, applications desktop et mobiles pour sécuriser les communications sur le Web. La faille permet aux pirates d'extraire des informations de la mémoire d'une application client ou serveur qui utilise l'OpenSSL pour ses communications TLS.

1000 autres relais également vulnérables

Les clients et les relais Tor sont potentiellement vulnérables si la bibliothèque OpenSSL n'est pas mise à jour sur le système d'exploitation sous-jacent. « Les relais et les ponts Tor ont peut-être été modifiés pour livrer leurs clefs Onion à moyen terme (elles changent toutes les semaines), ou les clés d'identification de relais à long terme », a écrit Roger Dingledine dans un billet de blog la semaine dernière après l'annonce de la faille Heartbleed. « Un attaquant qui s'emparerait de la clé d'identification du relais et de la clé Onion pourrait intercepter les flux du trafic au niveau de votre adresse IP et prendre la place de votre relais (même si, en raison de sa conception, l'attaque d'un relais Tor sur le trajet du client n'est pas très efficace) », explique-t-il en ajoutant « dans tous les cas, la meilleure chose à faire est de mettre à jour votre pack OpenSSL, de jeter tous les fichiers keys/ dans le DataDirectory, et de redémarrer Tor pour générer de nouvelles clés ».

Par ailleurs, en plus des 380 relais de gardes et de sortie interdits, 1000 autres relais également vulnérables devraient être bientôt ajoutés à la liste.

Tor bloque certains relais à cause de la faille Heartbleed

1

Réaction

Le réseau mondial d'anonymisation des échanges The Onion Router (Tor) a bloqué 380 noeuds d'entrée et de sortie au motif qu'ils sont vulnérables à la faille Heartbleed. Et 1000 autres sous surveillance pourraient être également interdits.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Si vous voulez connaitre la vérité sur Heartbleed et vérifier si un site web est affecté rendez-vous sur

Signaler un abushttp://www.aliceandbob.fr/alice-bob/heartbleed/