eBay et les pirates, c'est presque devenu une histoire d'amour. Il faut dire qu'avec un vivier de 150 millions d'utilisateurs et autant de comptes clients à dérober ou à cibler par des attaques malveillantes, la tentation est grande pour les cyberpirates de mettre à exécution toutes les actions possibles pour parvenir à leurs fins comme cela avait été le cas en 2014. Ces derniers pourraient d'ailleurs saisir l'occasion de la découverte d'une dernière grosse vulnérabilité par les chercheurs en sécurité de Check Point pour partir une nouvelle fois à l'assaut du géant du commerce en ligne.

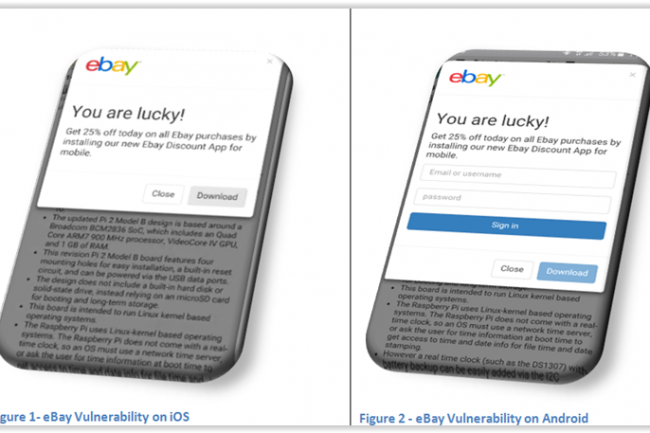

« Cette vulnérabilité permet à un agresseur de contourner la validation de code d'eBay et de contrôler le code vulnérable à distance pour exécuter du code Javascript malveillant auprès d'utilisateurs ciblés », explique Check Point dans un communiqué. « Sans correction de cette faille, les clients d'eBay continueront d'être potentiellement exposés à des attaque sde phishing et de vol de données. »

Une technique pour charger du code Javascript malveillant

Après avoir découvert cette vulnérabilité en fin d'année dernière, l'éditeur israélien a pris soin d'alerter eBay le 15 décembre dernier de son existence qui ne l'a toutefois pas à ce jour comblée. « A l'aide d'une technique non standard appelée JSF**k, un agresseur a simplement besoin de créer une boutique eBay en ligne, et publier une description malveillante d'un article dans les détails de sa boutique. Le site d'e-commerce empêche les utilisateurs d'inclure des scripts ou des iFrames en filtrant les balises HTML. Cependant, grâce à JSF**k, l'agresseur peut créer un code qui va charger du code JS supplémentaire depuis son serveur. Cela lui permet d'insérer du JavaScript qu'il peut contrôler et ajuster à distance, par exemple, pour adapter son attaque à un navigateur différent », explique Check Point. « eBay n'effectue qu'une simple vérification, et ne supprime que les caractères alphanumériques des balises de script. La technique JSF**k permet aux agresseurs de contourner cette protection en utilisant un nombre très limité de caractères. »

Je n'ai rien compris !!!

Signaler un abus