Le 5 août, Steve Wozniak, co-fondateur d'Apple, a rendu publiques ses inquiétudes au sujet du stockage en ligne des données. Quelques jours plus tôt, Mat Honan, journaliste à Wired, a été la victime d'une attaque de pirates, qui a compromis ses comptes Google, Twitter et AppleID, avec pour résultat la suppression de toutes ses données personnelles sur ses appareils Apple. Les conséquences d'une attaque pareille peuvent être désastreuses : "le plus grave, c'est la perte de données personnelles qui n'ont pas de prix", commente Christopher Boyd. "On peut souvent récupérer son argent, il y a des recours pour les achats frauduleux, mais la perte de photos et de documents professionnels peuvent avoir des conséquences tragiques".

Comment s'assurer de ne perdre aucune donnée

M. Christopher Boyd, de GFI Software, recommande de faire une copie de sauvegarde de ses données sur un disque dur en plus du cloud. "Il faut profiter des disques durs externes bon marché, en employer un pour y faire des copies de sauvegarde régulière de toute sa machine, ou du moins des documents importants". Il suggère également "une autre copie de sauvegarde dans un autre endroit, par exemple dans la maison d'un proche".

L'identification en deux étapes

Mat Honan n'avait pas pris les mesures de sécurité nécessaires pour son compte Gmail : Google propose le processus d'identification en deux étapes, par lequel on reçoit un code pin sur un téléphone ou autre appareil lorsqu'un tiers cherche à se connecter à son compte.

Boyd recommande de ne pas prendre cette mesure de sécurité à la légère : "si les utilisateurs ont peur que des ingénieurs puissent obtenir leur numéro de téléphone et convaincre leur opérateur de rediriger leurs textos vers des téléphones appartenant au pirate, il suffit d'installer l'application Google Authenticator (qui fonctionne aussi hors ligne) pour contourner cette éventualité". Le site suivant explique les modalités à suivre : http://goo.gl/IiTmc

Boyd signale également une pratique courante chez les pirates : "souvent, le pirate cherchera à compromettre la boîte mail listée pour la récupération de mot de passe afin de mettre la victime à la porte, et l'information nécessaire pour pénétrer un second compte se trouve souvent dans ce premier compte".

Afin de se protéger, Boyd conseille de "chercher à s'assurer que l'adresse de récupération est au moins autant sécurisée que la première, ne repose pas sur une question évidente de réinitialisation de mot de passe, et emploie au moins une forme d'identification supplémentaire comme le [code d'identification] à double facteur".

Faire de la sécurité des données une priorité

Boyd est intransigeant sur l'importance de toutes ces mesures de sécurité : "Il n'y a aucune excuse pour ne pas protéger vos comptes au mieux de vos compétences. Si vous avez une boîte mail principale unique que vous employez pour tout, du shopping aux services bancaires et aux identifiants pour les sites Internet, prenez au moins la peine de la protéger avec les solutions de vérification d'identité et de n'en rien révéler, que ce soit en ligne ou lors de conversations avec vos amis ou collègues".

Boyd admet qu'il est difficile de séparer complètement tous ses comptes personnels : "nous [autres utilisateurs] devons nous débrouiller avec les outils qui nous sont fournis par les propriétaires des services dans lesquels nous investissons. Et l'éventail d'outils se développe lentement, au fur et à mesure qu'ils se rendent compte que l'identification basique reposant sur un identifiant et un mot de passe n'est pas suffisamment sécurisée. Pour les services dotés d'outils de sécurité supplémentaires tels que Gmail, il est vital d'employer tous les outils à sa disposition".

L'histoire du piratage racontée par la victime Mat Honan : Wired.com.

Comment sécuriser ses services cloud

0

Réaction

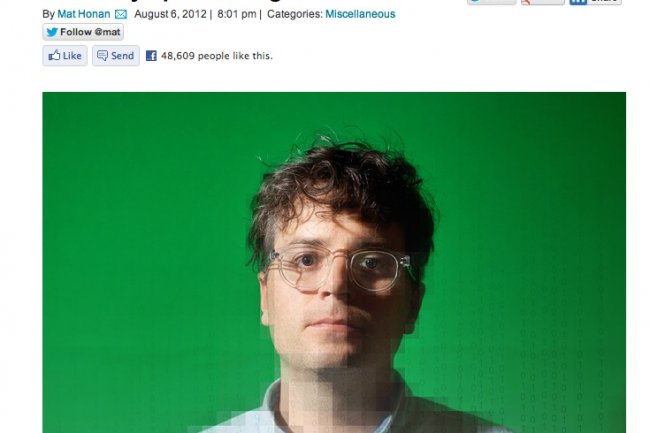

Interrogé par l'agence Relaxnews, l'expert en sécurité informatique Christopher Boyd, de GFI Software, prodigue ses conseils de pro pour conserver ses données en toute sécurité dans le nuage.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire