Hier, les analystes de l’éditeur de solutions de sécurité Dr.Web ont signalé que la Sberbank a été victime d’un logiciel malveillant : Android.BankBot.358.origin. Des données clients de cette banque russe, qui a construit l'un des plus grands clusters de base de données in-memory au monde, ont été volées grâce à ce cheval de Troie. Ce dernier prélève également de l’argent des comptes et bloque les appareils qu’il contamine en demandant une rançon. D’après les analystes de Dr.Web, le montant potentiel des fonds que les pirates pourraient voler grâce à Android.BankBot.358.origin dépasserait les 78 millions de roubles, soit un peu plus d’un million d’euros.

Ce Trojan est connu de l’éditeur russe depuis 2015. Les analystes ont constaté que les dernières modifications de ce malware ont été réalisées pour cibler spécifiquement les clients de la Sberbank en Russie. Plus de 60 000 appareils mobiles ont déjà été contaminés. Mais comme les éditeurs diffusent beaucoup de versions différentes du malware, le nombre de victimes peut encore considérablement augmenter.

Propagation par SMS

Dr.Web explique la méthode employée par les cybercriminels qui utilisent ce malware bancaire. Il se propage en utilisant des SMS frauduleux pouvant être envoyés par les pirates aussi bien que par le logiciel lui-même. Le plus souvent, les messages sont envoyés au nom des utilisateurs de la version russe du site de petites annonces Avito. Ces SMS proposent à une victime potentielle de suivre un lien vers une annonce. Le texte est souvent le même : « Bonjour, ça vous dit d’acheter ça ? »

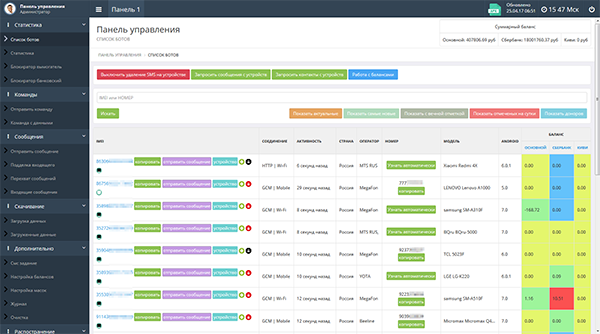

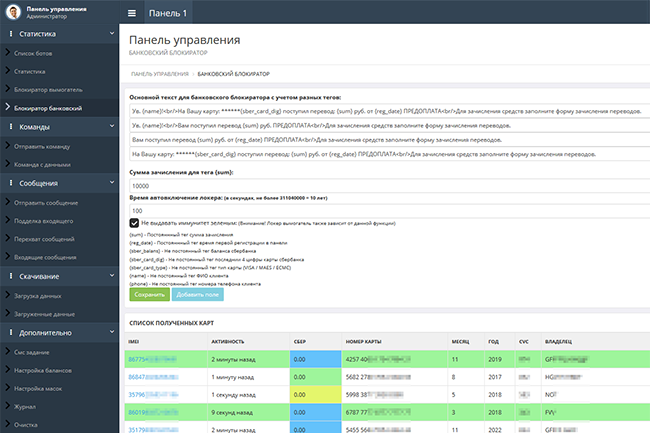

Le panneau d'administration d'Android.BankBot.358.origin permet aux pirates d'avoir des informations sur les appareils contaminés et des statistiques liées à un des botnets détecté. (Crédit : Dr.Web)

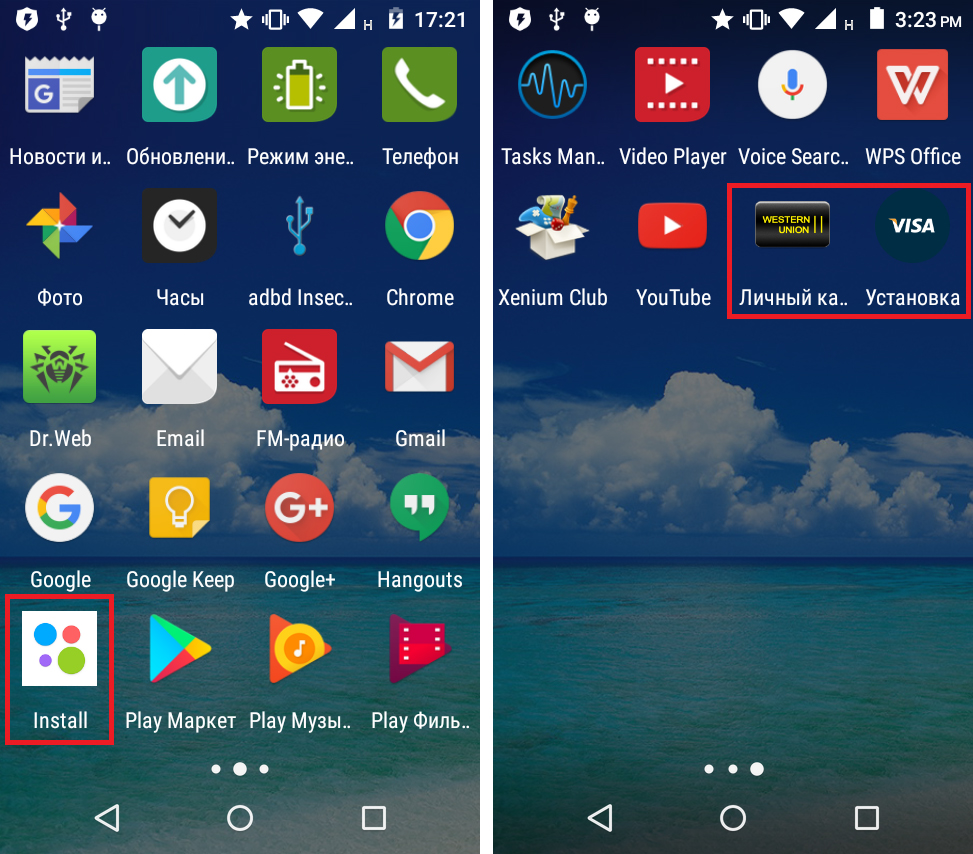

Lorsque l'utilisateur clique sur le lien proposé, il se retrouve sur un site appartenant aux pirates et le fichier .apk de l'application malveillante est alors téléchargé sur son appareil mobile. Pour être plus convaincant, Android.BankBot.358.origin utilise le vrai logo d’Avito. Certaines mises à jour du Trojan bancaire peuvent se propager sous couvert d'autres logiciels comme des applications de paiement comme celles de Visa ou Western Union.

Selon la mise à jour du cheval de Troie, ce dernier peut revêtir le logo d'une application existante différente. (Crédit : Dr.Web)

Autoprotection pour ne jamais être supprimé

Au premier lancement, Android.BankBot.358.origin demande l'accès aux droits administrateur et persiste jusqu'à ce que l'utilisateur accepte. Après avoir obtenu les accès dont il a besoin, le Trojan affiche une fausse alerte indiquant qu’une erreur est survenue lors de l'installation et supprime son icône de la liste des programmes sur l'écran d'accueil, devenant ainsi « invisible » sur l’appareil. Si l'utilisateur découvre néanmoins sa présence et tente de le supprimer de la liste des administrateurs, le cheval de Troie active une fonction d'autoprotection et ferme la fenêtre de configuration système. Certaines versions vont même jusqu’à installer leur propre code PIN de déblocage de l'écran.

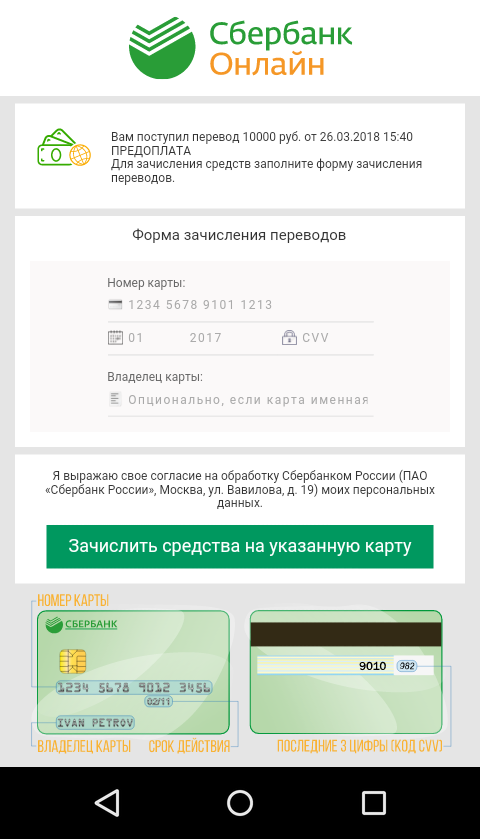

Après avoir contaminé un terminal, Android.BankBot.358.origin se connecte à son serveur de contrôle, signale le succès de la contamination puis attend d'autres commandes. Il reçoit la commande de bloquer l'appareil touché à l'aide d'une fenêtre affichant un message. Cette fenêtre imite l'apparence du système de banque en ligne de la Sberbank, Sberbank Online, et est affichée à tous les utilisateurs qu'ils soient clients ou non de cette banque. Ce message indique à l’utilisateur qu’il peut recevoir un virement de 10 000 roubles (140€) et l’invite à entrer des données sur sa carte bancaire : son numéro, le nom du détenteur, la date d'expiration et le code CVV. Sans saisir les détails demandés, il est impossible de fermer cette fenêtre frauduleuse et l'appareil reste bloqué. Donc la victime est contrainte de confirmer ce soi-disant virement. Ainsi les pirates ont tout ce qu’il faut pour effectuer des opérations.

Ce faux message indique à l’utilisateur qu’il peut recevoir un virement de 10 000 roubles (140€) de la part de la Sberbank et l’invite à entrer des données sur sa carte bancaire. (Crédit : Dr.Web)

D’après Dr.Web, les modifications existantes du Trojan ne vérifient pas, pour le moment, en détails les données des cartes bancaires. Ainsi, quelles que soient les données saisies par l'utilisateur, le blocage sera levé après validation. Les victimes ont ainsi une chance de se débarrasser de cette fenêtre de phishing et d'utiliser un antivirus pour supprimer ce programme malveillant. Dr.Web conseille de saisir n'importe quel numéro composé de 16 ou 18 chiffres et indiquer n'importe quelle date d'expiration entre 2017 et 2030 (inclus). Et de rappeler qu’il ne faut, en aucun cas, donner de vrais éléments sur une carte de la Sberbank ou d'une autre banque. Malgré tout, rien n’empêche les auteurs du malware de relancer une commande entraînant un nouveau blocage de l'appareil s’ils décèlent une tricherie. C'est pourquoi, il faut procéder le plus rapidement possible au scan antivirus après la fermeture de la fenêtre de phishing.

Un panneau d'administration du serveur à la Wordpress

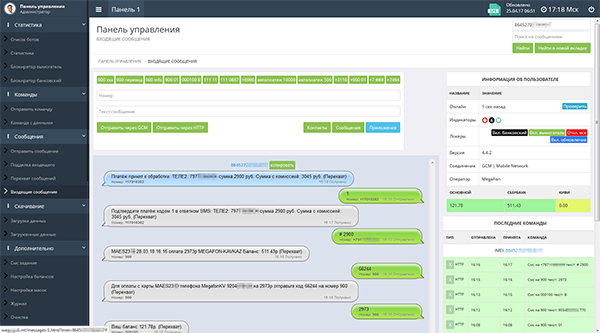

Android.BankBot.358.origin est également capable d’envoyer discrètement des SMS contenant des commandes qui effectuent des opérations dans le système de banque en ligne de la Sberbank. Le Trojan vérifie le solde de la carte de l'utilisateur puis transfère de l'argent sur le compte bancaire des pirates ou sur leur compte mobile.

Grâce à des commandes envoyées par SMS, les criminels peuvent accéder aux montants des comptes bancaires de leurs victimes et leur soutirer de l'argent. (Crédit : Dr.Web)

Pour soutirer plus d’argent aux victimes, certaines versions d'Android.BankBot.358.origin sont en mesure de bloquer le terminal contaminé en diffusant un message qui demande une amende pour une soi-disant lecture de vidéos au contenu visé par la loi. Autre exemple, certaines modifications du malware miment l’installation d’une mise à jour du système Android pour bloquer l'écran du terminal contaminé. Ceci pour masquer certaines activités malveillantes, notamment la réception de SMS contenant des commandes.

Via une interface qui pourrait faire penser à un back office WordPress, les cybercriminels peuvent configurer les paramètres de la fenêtre de blocage. Ils peuvent par exemple configurer le texte des messages à afficher et la durée de leur affichage ainsi que le montant de la rançon demandée.

Commentaire