Le cours d’AMD a trébuché cet après-midi (-0.35%) après la découverte par les équipes de la société de sécurité israélienne CTS Labs de 13 vulnérabilités dans ses puces Ryzen (desktop, mobile et pro) et Epyc (serveur) basées sur la microarchitecture Zen. Ces failles, qui rappellent les problèmes causés par les vulnérabilités Spectre et Meltdown qui ont touché Intel, permettent à des attaquants d'accéder à des données sensibles dans la mémoire tampon des processeurs, voire même d’installer des malwares à l’insu des utilisateurs.

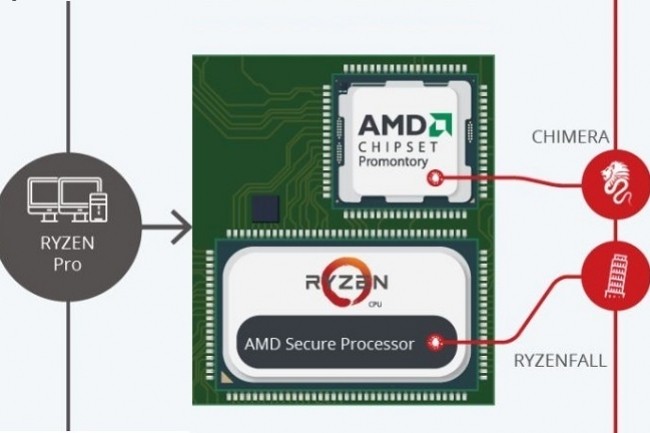

Comme avec Spectre et Meltdown, on a en fait affaire à plusieurs failles majeures (Master Key, Ryzenfall, Fallout, Chimera et élévation de privilège PSP ou Platform Security Processor) qui se déclinent ensuite en différentes variantes. Ce qui donne au final le nombre de 13 vulnérabilités exploitables. Les puces Ryzen en concentrent trois (Chimera, Masterkey et Ryzenfall) et les Ryzen Pro deux (Chimera et Ryzenfall) par exemple.

Les chercheurs ont laissé moins de 24 heures à AMD - pour examiner les vulnérabilités et préparer un communiqué de presse - avant de publier leur rapport sur ces failles. Google laisse habituellement 90 jours aux éditeurs et autres fournisseurs pour préparer des patchs logiciels avant de dévoiler publiquement les vulnérabilités. Cela n’a pas été le cas de CTS Labs qui a même créé un site web à cette occasion pour informer les clients d’AMD au sujet de ces failles. Reste à savoir si une simple mise à jour du microcode de ces puces suffira à protéger les utilisateurs ou s'il sera nécessaire de patcher les OS et les navigateurs pour se prémunir. Comme Intel, AMD devra également revoir l’architecture de ses puces pour pallier ces vulnérabilités.

taper dans google recherche :

Signaler un abus13 Security Vulnerabilities and Manufacturer Backdoors Exposed In AMD Ryzen Processors

- le dernier chapitre est intéressant

Intel : américain et israelien.

Signaler un abusCTS Labs : israelien.

Reliez les points ^^

Le titre de la news pourrait être "Intel et CTS Labs tentent de freiner les ventes d'AMD".

Et puis la société est israelienne, sachant qu'intel l'est à moitié... Le calcul est vite fait.

Signaler un abusBonjour, en lisant le whitepaper, qui est déjà très peu clair, et d'une provenance douteuse, on se rend compte que absolument toutes ces failles nécessitent d'avoir un accès administrateur à la machine. Ce ne sont donc pas des failles critiques du tout, car à partir du moment où l'on a accès en administrateur à une machine, il y a des dizaines de moyens bien plus simples et efficaces pour arriver aux mêmes fins.

Signaler un abusAu final, ceci ressemble plus à une tentative de détériorer l'image d'AMD sans réelles raisons (le très court délais entre le moment où ils ont prévenu AMD et le moment où ils ont rendu les "failles" publiques, le site web très douteux, l'étrange proximité de cts labs avec les locaux d'Intel, ...)

cette société CTS Labs , qui en 10 ans n'a pas trouvé la moindre faille dans les processeur Intel qui équipent ses ordinateurs , a en 1 ans découvert 13 failles dans les derniers processeurs AMD !!!

Signaler un abuset qui le rend son rapport public en 24 heures , alors que 90 jours sont laissé en général pour préparer des patch!!!

et tous ça à de 2 semaines de la sortie des ryzens 2000!!