Les boutiques d'applications en ligne constituent un terreau fertile pour les cyberpirates qui parviennent à placer des applications malveillantes contenant des malwares. Dernier exemple en date : le trojan bancaire Xenomorph découvert par ThreatFabric, spécialisé dans la lutte contre la fraude bancaire. Si le lien avec un précédent logiciel malveillant nommé Alien semble couler de source, il s'avère en fait bien plus dangereux. De plus, d'après l'analyse de son code, toutes ses fonctionnalités ne sont pas encore implémentées. Alors que Google multiplie les mesures pour prévenir l'apparition d'apps vérolées sur son store, force est de constater qu'il y a encore des trous dans la raquette.

L'un des applications piégées contenant Xenomorph est un simili outil de nettoyage de données, Fast Cleaner. Déjà installé 50 000 fois, il met en danger les utilisateurs ayant dans leur mobile des applications de 56 banques européennes (Espagne, Portugal, Italie et Belgique), des portefeuilles de cryptomonnaies ou de services de messagerie. Appartenant à la famille des droppers (Gymdrop) déjà identifiés pour distribuer le payload Alien.A, ce type d'application malveillante débouche sur des attaques overlay pour voler les identifiants bancaires et se combine avec l'interception de SMS et de notifications exploitant des tokens 2FA. « Le moteur d'accessibilité qui alimente ce logiciel malveillant, ainsi que l'infrastructure et le protocole de commande et de contrôle, sont soigneusement conçus pour être évolutifs et actualisables », prévient ThreatFabric.

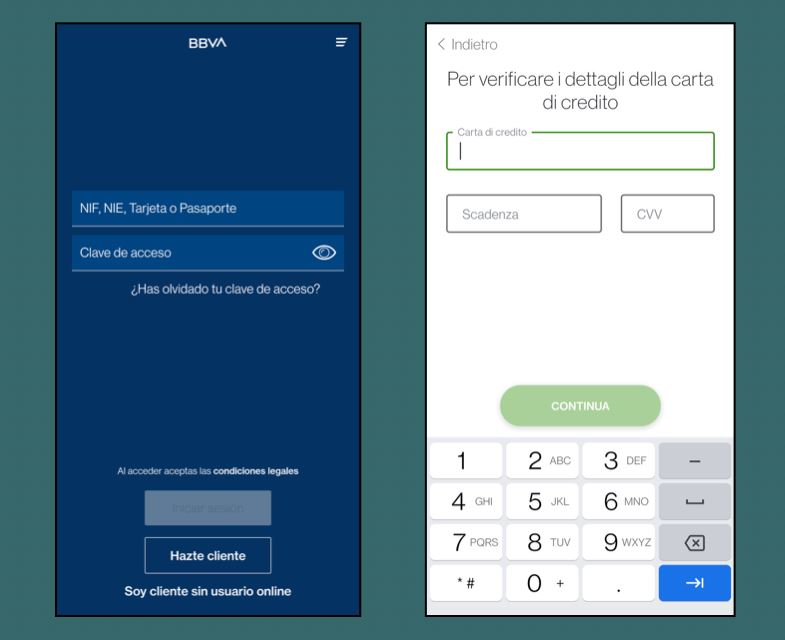

Faux écran de connexion à une application bancaire suite à l'installation d'une application noyautée par Xenomorph. (Crédit : ThreatFabric)

De faux écrans de connexion pour voler les données bancaires

« Une fois que le logiciel malveillant est opérationnel sur un terminal, ses services d'arrière-plan reçoivent des événements d'accessibilité chaque fois que quelque chose de nouveau se produit dessus. si l'application ouverte fait partie de la liste des cibles, alors Xenomorph déclenchera une injection de superposition et affichera une activité WebView se faisant passer pour le package ciblé », poursuit ThreatFabric. Concrètement cela peut ainsi prendre la forme de faux écrans de connexions à son application bancaire incitant la victime à saisir ses identifiants bancaires voire de carte bancaire (numéro, nom et CVV).

L'utilisateur doit donc plus que jamais avoir la puce à l'oreille lorsque une notification demande à l'utilisateur d'accorder un contrôle total sur le terminal et c'est précisément ce qui se passe avec Fast Cleaner. Le bon sens nécessite donc un peu de recul par rapport à cette situation : pourquoi donner autant de droits à une application ? En cas d'acceptation, un scénario bien rodé de piratage se met en place mais il peut parfois être évité avec une bonne dose de vigilance.

Commentaire