Les données qui ont servi à l’étude de l’Université de Cambridge sur la vulnérabilité des terminaux Android ont été collectées via l’app Data Analyzer publiée sur le Google Play Store par un groupe de chercheurs. La procédure a permis à un grand nombre d’utilisateurs de participer à l’enquête. En même temps, elle a exclu tous les mobiles n’ayant pas accès aux services Google Play, en particulier les terminaux Android des marchés émergents n’ont pas été pris en compte. Au total, les chercheurs ont recueilli les données de 20 000 terminaux Android différents, avec une majorité de mobiles de grands constructeurs comme Samsung, LTG, HTC, et Motorola. Il est toujours possible de télécharger l’app pour fournir davantage de données à l'équipe de chercheurs, l’étude, en partie financée par Google, étant toujours en cours. À partir des données récoltées, le groupe de Cambridge a mis au point une grille pour voir à quelle vitesse les grands fabricants livraient les dernières mises à jour de sécurité pour leurs terminaux. Et le palmarès est éloquent.

Les chercheurs de l’Université de Cambridge ont récolté les données de plus de 20 000 appareils Android via l’app Data Analyzer.

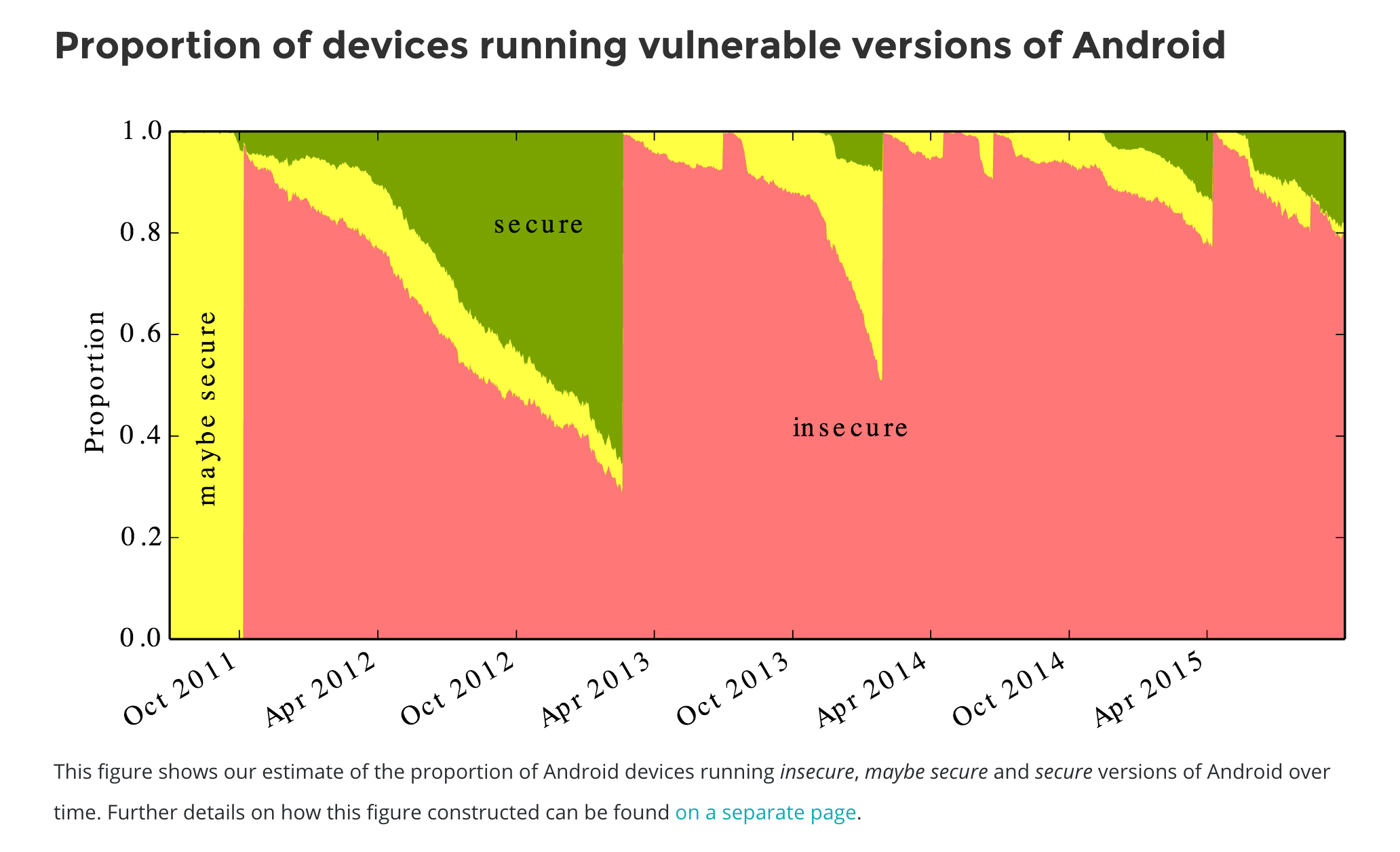

La réactivité est un facteur important pour la protection des terminaux mobiles. La propagation de la vulnérabilité Stagefright a montré que l’exploitation d’une faille pouvait rapidement menacer des tonnes de terminaux. Or, sous Android, entre le moment où les mises à jour sont disponibles et celui où les fabricants les déploient sur leurs terminaux, il se passe plusieurs mois. Quand Google livre une nouvelle version ou un correctif de sécurité, les fabricants doivent intégrer le nouveau code dans leurs propres versions Android avant de la diffuser à tous les propriétaires. La procédure est encore plus compliquée avec des mobiles fournis par les opérateurs, car ces derniers doivent également tester et approuver les mises à jour avant leur déploiement. La manière de fonctionner de cet écosystème est donc très différente de celle adoptée par Apple pour iOS, puisqu’il suffit à chaque utilisateur d’iPhone ou d’iPad ou même d’Apple Watch de cliquer sur un bouton pour recevoir la mise à jour, où qu’il se trouve dans le monde.

Nexus en tête, mais tout le monde a besoin de faire un effort

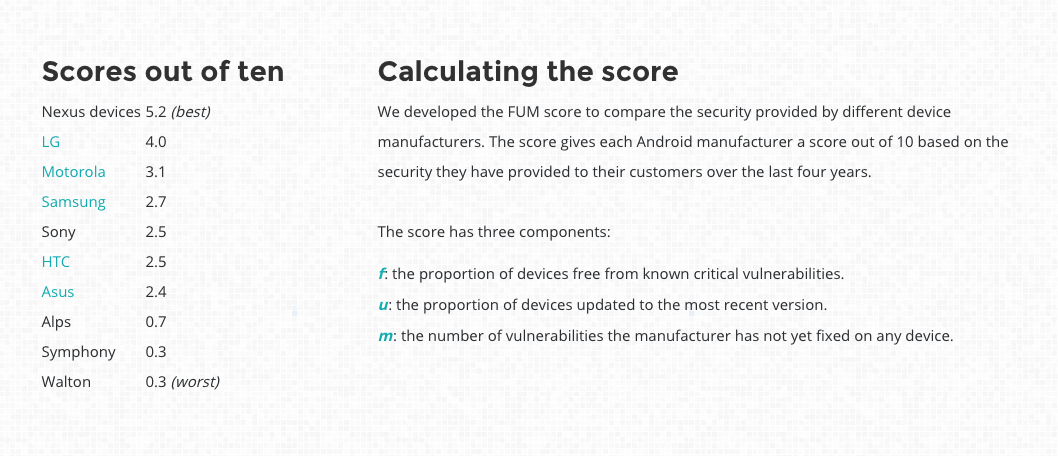

L'équipe de Cambridge a établi une grille FUM pour comparer la sécurité des différents dispositifs : F indique le nombre de terminaux sans vulnérabilité critique, U le nombre de terminaux disposant de la mise à jour la plus récente et M le nombre de vulnérabilités que le constructeur n’a toujours pas corrigées. Comme le montre leur graphique, les appareils Nexus arrivent en tête du palmarès, suivis des mobiles du constructeur LG. Les résultats donnent une bonne photographie de la façon dont les fabricants gèrent la sécurité de leurs terminaux Android. Même après l’engagement de livrer des mises à jour de sécurité régulières, les appareils Nexus sont les seuls à obtenir un score de plus de cinq sur 10. Cela pourrait changer avec le temps, mais il est trop tôt pour estimer l'efficacité des correctifs mensuels et voir si les fabricants tiendront leur promesse sur le long terme. Par ailleurs, la livraison de correctifs mensuels ne résout pas le problème du déploiement, car, hormis les mobiles achetés au prix fort ou les téléphones débloqués, les opérateurs gardent toujours la main sur la diffusion des mises à jour.

Ce tableau résume bien comment les fabricants de terminaux Android appliquent les mises à jour de sécurité de Google. La note est sur 10.

Le chercheur Daniel Wagner a résumé le problème. « Google fait ce qu’il faut pour atténuer un certain nombre de risques et nous recommandons aux utilisateurs de télécharger leurs apps uniquement sur le Play Store de Google, car la plateforme effectue des contrôles de sécurité supplémentaires », a-t-il déclaré. « Malheureusement, Google ne peut pas tout faire, et les récents problèmes de sécurité sous Android ont montré que cela ne suffit pas pour protéger les utilisateurs. Les mobiles doivent aussi recevoir des mises à jour des fabricants, et la majorité d’entre eux ne reçoivent pas de correctifs. Mais, si les utilisateurs se limitent aux apps disponibles dans le Play Store et évitent de télécharger d’obscures applications sur des plateformes non contrôlées, la situation peut s’améliorer. Et, avant de changer de mobile, rien n’empêche d’aller sur le site AndroidVulnerabilities.org pour voir les derniers scores établis par l'équipe de l’Université de Cambridge.

Commentaire