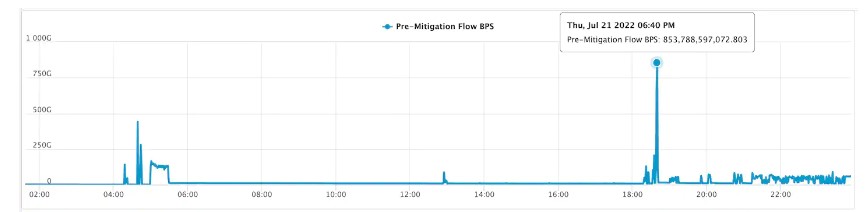

Les attaques par déni de service distribué (DDoS) se suivent et ne se ressemblent pas. En janvier dernier, quelques semaines après AWS, on apprenait que Microsoft avait réussi à déjouer une attaque par déni de service distribué (DDoS) d'une ampleur inédite en pic de 3,47 Tbps contre 2,4 Tbps à l'encontre de son concurrent. Cette fois c'est au tour d'Akamai d'annonce avoir réussi à contrer avec sa plateforme Prolexic une attaque record en Europe ce 21 juillet 2022. D'une durée de 14h, cette DDoS a atteint à pic de 853,7 Gbps pour un total de 659,6 millions de packets malveillants envoyés.

« La victime, un client d'Akamai en Europe de l'Est, a été ciblée 75 fois au cours des 30 derniers jours par des attaques horizontales consistant en UDP, fragmentation UDP, inondation ICMP, inondation RESET, inondation SYN, anomalie TCP, fragment TCP, inondation PSH ACK, poussée FIN flood, et PUSH flood, entre autres. UDP ayant été le vecteur le plus populaire observé dans les deux pics record », explique le fournisseur CDN.

Pic du trafic d'attaques BPS identifié par Akamai. (crédit : Akamai)

225 personnes mobilisées pour la remédiation

Dans son billet de blog, le spécialiste en réseau de diffusion de contenu a expliqué les mesures de remédiation qui ont été prises. Parmi lesquelles la mobilisation de plus de 225 experts seniors dans 6 sites mondiaux couplée à des plans de réponse aux incidents DDoS optimisés via des runbooks personnalisés (résumé d'incident, diagramme de processus d'escalade, procédures de réponse détaillées, historique des révisions...).

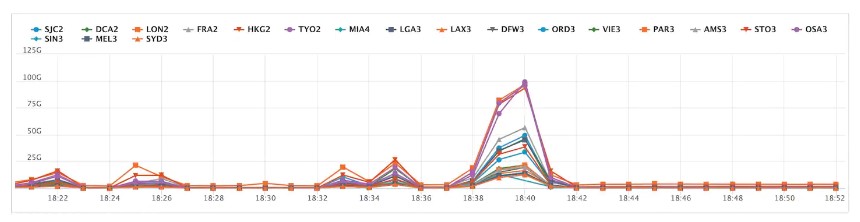

Distribution régionale du trafic d'attaque BPS identifiée par Akamai. (crédit : Akamai)

Le fournisseur a profité de l'occasion pour pousser également quelques recommandations pour atténuer le risque lié aux attaques DDoS. Comme par exemple passer en revue les sous-réseaux critiques et les espaces IP et s'assurer que des contrôles d'atténuation sont en place, rassembler de manière proactive une équipe d'intervention en cas de crise, et s'assurez que les runbooks et les plans d'intervention en cas d'incident sont à jour. « Un runbook qui fait référence à des actifs technologiques obsolètes ou à des personnes qui ont quitté l'entreprise depuis longtemps ne va pas aider », prévient Akamai. « Déployez des contrôles de sécurité DDoS dans une posture d'atténuation toujours active comme première couche de défense pour éviter un scénario d'intégration d'urgence et pour réduire la charge des intervenants en cas d'incident ».

Commentaire