Les détournements et modification d'enregistrement DNS n'ont rien de nouveaux mais lorsqu'ils sont effectués via des attaques contre des domaines Active Directory via des serveurs DHCP de Microsoft la situation peut vite devenir dramatique. C'est ce qu'a découvert Akamai et a expliqué pourquoi dans un billet de blog. « Les chercheurs d'Akamai ont découvert une nouvelle série d'attaques contre les domaines Active Directory qui utilisent les serveurs DHCP de Microsoft », a prévenu le fournisseur de CDN. « Ces attaques donnent aux attaquants les capacités d'usurper des enregistrements DNS sensibles, ce qui aurait des conséquences diverses allant du vol d'informations d'identification à la compromission totale d'un domaine Active Directory. Les attaques ne requièrent pas d'identifiants et fonctionnent avec la configuration par défaut du serveur DHCP de Microsoft ».

Selon Akamai, le nombre d'entreprises touchées peut être important étant donné la popularité du service de Microsoft qui est observé dans 40 % des réseaux surveillés par la société qui a prévenu la firme de Redmond. Pour l'instant, aucun correctif n'a été annoncé, mais pour autant aucune entreprise n'a pour l'heure été victime de cet exploit. Dans son billet de blog, le fournisseur a examiné la surface d'attaque dans le DNS exposée via une fonction DHCP apparemment anodine. « En l'utilisant, nous avons trouvé plusieurs façons différentes pour les attaquants de servir de cette faille, y compris un écrasement arbitraire non authentifié d'un enregistrement DNS », fait savoir Akamai. Bien que le rapport actuel ne fournisse pas de détails techniques ou de preuves d'exploit, l'entreprise a promis de publier bientôt un code qui met en œuvre ces attaques baptisées DDSpoof (DHCP DNS Spoof).

Des domaines vulnérables par défaut

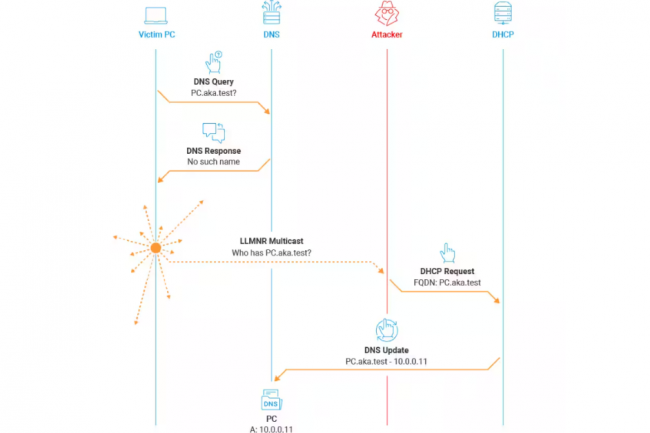

« En utilisant le serveur DHCP, nous pouvons contourner cette exigence et opérer sans aucune authentification. Nous pouvons simplement envoyer une mise à jour dynamique DHCP DNS pour tout FQDN qui n'existe pas dans la zone ADI, et le serveur DHCP le créera pour nous », explique Akamai. Les recherches sur l'attaque DHCP s'appuient sur des travaux antérieurs de Kevin Roberton, du NETSPI, qui a détaillé les moyens d'exploiter les failles dans les zones DNS et souligné que les mises à jour dynamiques du DNS DHCP ne nécessitent aucune authentification de la part du client DHCP. Ce qui ne va pas sans poser problème : « un pirate peut essentiellement utiliser le serveur DHCP pour s'authentifier auprès du serveur DNS en son nom propre. Cela permet à l'attaquant d'accéder à la zone ADIDNS sans aucune information d'identification ».

Outre la création d'enregistrements DNS inexistants, les attaquants non authentifiés peuvent également utiliser le serveur DHCP pour écraser les données existantes, y compris les enregistrements DNS à l'intérieur de la zone ADI dans les cas où le serveur DHCP est installé sur un contrôleur de domaine, ce qui, selon le chercheur en sécurité Ori David d'Akamai, est le cas dans 57 % des réseaux surveillés par le fournisseur. « Tous ces domaines sont vulnérables par défaut. Bien que ce risque ait été reconnu par Microsoft dans sa documentation, nous pensons que la prise de conscience de cette mauvaise configuration n'est pas à la hauteur de son impact potentiel »

Mais ce n'est pas le seul risque de sécurité à avoir été mis à jour : « au cours de notre enquête sur le DHCP de Microsoft et son interaction avec le DNS, nous avons trouvé une autre fonctionnalité qui peut être utilisée de manière abusive - le groupe DNSUpdateProxy ». Ce dernier est destiné à actualiser les enregistrements DNS. Il est utile dans le cas d'une mise à niveau d'un ancien client vers une version plus récente de Windows. « Tout enregistrement créé par les membres de ce groupe peut être "volé" par n'importe quel utilisateur authentifié. Il ne s'agit pas d'une vulnérabilité, mais simplement d'un abus de la conception de la fonctionnalité. Ce risque est reconnu par Microsoft. En plus de ce risque, nous avons identifié un autre problème qui découle de ce qui semble être un bug dans l'implémentation de la fonctionnalité DNSUpdateProxy. Lorsqu'un membre du groupe crée son propre enregistrement DNS, celui-ci est créé avec la même ACL vulnérable, pour laquelle les utilisateurs authentifiés ont des droits d'écriture ».

Des mesures d'atténuation

En avant un éventuel correctif, Akamai a donné quelques conseils pour limiter les risques liés aux mises à jour dynamiques DHCP DNS. Parmi eux : désactiver les mises à jour dynamiques DHCP DNS si elle n'est pas nécessaire, utiliser des enregistrements DNS statiques pour les hôtes sensibles non Windows, si possible ou encore ne pas utiliser DNSUpdateProxy mais préférer plutôt le même identifiant DNS pour tous ses serveurs DHCP. Pour aider les entreprises à s'y retrouver dans le fouillis des configurations DHCP possibles, Akamai a publié un outil PowerShell appelé Invoke-DHCPCheckup pour identifier les risques liés aux mises à jour dynamiques DHCP DNS.

Commentaire