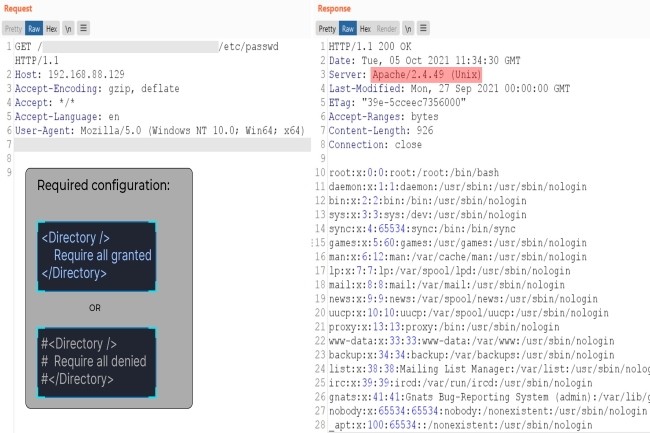

Des milliers de serveurs web Apache sont fragilisés par deux failles dont une jugée critique. Cette dernière est répertoriée sous le code CVE-2021-41773 et provoque des attaques dites de traversée de répertoires. Elle consiste à envoyer des requêtes pour accéder à des répertoires de serveurs dorsaux ou sensibles qui devraient être hors de portée. Normalement, ces requêtes sont bloquées, mais dans ce cas, les filtres sont contournés en utilisant des caractères codés (ASCII) pour les URL. De plus, l'exploitation de cette faille peut conduire à l’exfiltration de données et pour obtenir le code source de fichiers interprétés comme les scripts CGI.

Pour que l'attaque fonctionne, la cible doit exécuter le serveur HTTP Apache 2.4.49, et le paramètre de contrôle d'accès « require all denied » doit être désactivé. Malheureusement, il semble que ce soit la configuration par défaut. Les versions antérieures du serveur Apache ou celles ayant une configuration d'accès différente ne sont pas vulnérables à cette faille. Elle a été découverte et signalée à Apache par le chercheur en sécurité Ash Daulton et l'équipe de sécurité de cPanel le 29 septembre 2021.

Une faille plus sévère avec les PoC

Cependant, il semble que la faille CVE-2021-41773 ai été exploitée activement avant cette date. Pire encore depuis la divulgation de cette brèche, des PoC (proof of concept) sont rapidement apparus sur Internet. Les chercheurs en sécurité ont même constaté une évolution de la faille qui en plus de servir à l’exfiltration de données, permet d’exécuter du code à distance (RCE). Ils s’interrogent donc sur la position de la Fondation Apache qui aurait sous-estimée la gravité de la vulnérabilité. A noter que la seconde fragilité (CVE-2021-41524) est une déréférence de pointeur nul détectée pendant le traitement des requêtes HTTP/2. Un attaquant peut s’en servir pour réaliser une attaque par déni de service (DoS) sur le serveur.

Les serveurs Apache, open source et multiplateformes, sont extrêmement populaires en raison de leur polyvalence, robustesse et gratuité. Pour les protéger, l’association a publié deux correctifs à travers le déploiement de la version 2.4.50 du serveur web HTTP. Une analyse sur Shodan montre qu’une centaine de milliers de serveurs Apache HTTP fonctionnent sous la version 2.4.49 et sont donc selon leur configuration exposés à ce bug. La mise en œuvre des correctifs est donc urgente.

Commentaire