Plus un mois ne passe - ou presque - sans que l'on apprenne que des données stockées sur le service de stockage cloud Amazon S3 ont été hackées. Non pas que ce service soit une passoire, bien au contraire, mais les administrateurs internes des entreprises concernées (Deloitte, Accenture...) font des erreurs de configurations d'instances. Des erreurs que des pirates n'hésitent pas à exploiter pour accéder à des informations confidentielles.

Afin de faciliter la tâche de ses clients, et éviter de continuer cette « mauvaise publicité » autour de son service de stockage cloud phare, AWS a pris des mesures. La société vient ainsi d'annoncer la mise en service de 5 nouvelles fonctions pour renforcer la sécurité de S3. Maintenant, les administrateurs ne sont plus contraints de construire des règles de sécurité pour rejeter les objets non chiffrés, mais peuvent instaurer un chiffrement par défaut de l'ensemble des objets contenus dans une instance ou bucket.

Inscrire les objets répliqués sur une nouvelle liste de contrôle d'accès

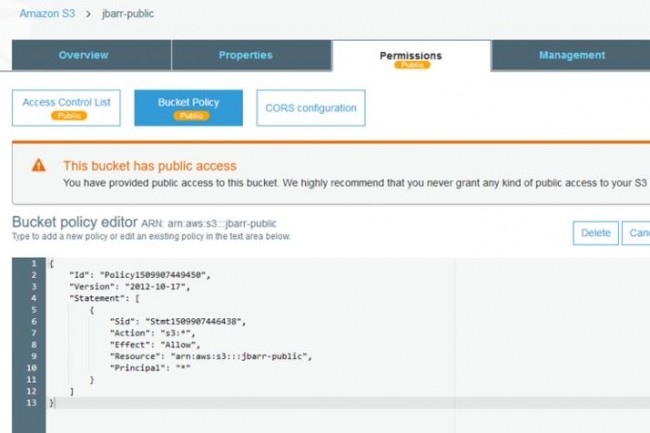

La console S3 permet également d'afficher un indicateur permettant de connaître les instances qui sont publiquement accessibles. De même, lorsque des objets sont répliqués entre plusieurs comptes AWS, on peut spécifier les objets à inscrire sur une nouvelle liste de contrôle d'accès (ACL) ou encore gérer leurs clés via le service Key Management d'Amazon. Enfin, le rapport d'inventaire S3 inclut à présent le statut de chiffrement pour chaque objet, et peut lui-même être chiffré.

Commentaire