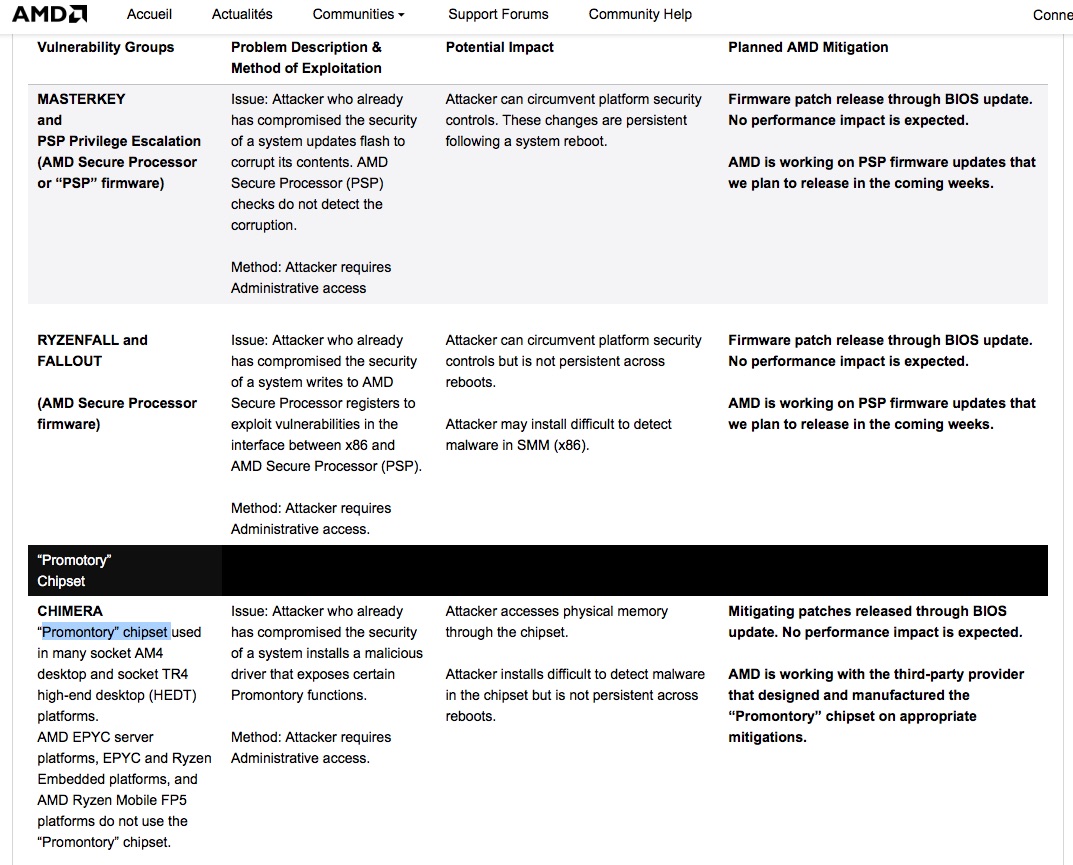

Dans un billet de blog rédigé par le directeur technique d'AMD, Mark Papermaster, AMD a confirmé que les quatre grandes catégories d'attaques - Masterkey, Ryzenfall, Fallout et Chimera – contre ses plateformes Ryzen et Epyc (Secure Processor firmware et chipset Promontory) sont viables, bien qu'elles nécessitent un accès administratif au PC ou au serveur en question. La protection tierce, comme Microsoft Windows Credential Guard, peut également bloquer l'accès administratif non autorisé, a écrit M. Papermaster. Une semaine après l’annonce de ces failles par CTS-labs, AMD reconnaît l’existence des vulnérabilités de Ryzenfall découvertes par la société de sécurité israélienne. Le fournisseur de puces indique toutefois que ces failles peuvent être corrigées par le biais de mises à jour du BIOS publiées au cours des prochaines semaines.

Quoi qu'il en soit, « tout attaquant ayant un accès administrateur non autorisé aurait à sa disposition un large éventail d'attaques bien au-delà des exploits identifiés dans cette recherche », a ajouté le directeur technique d'AMD. La société de Sunnyvale a donc répondu à la question la plus pressante pour les utilisateurs de ses dernières puces : Que faut-il faire, le cas échéant ? Pour chacune des trois premières classifications des vulnérabilités, AMD a déclaré travailler sur les mises à jour de firmware qu'elle prévoit de publier au cours des prochaines semaines. Ce microcode sera distribué par le biais d'une mise à jour du BIOS que la société avait déjà prévu de publier. « Aucun impact sur les performances n'est attendu », a ajouté AMD.

Des failles confirmées par Trail of Bits et Check Point

La quatrième catégorie de vulnérabilité, connue sous le nom de Chimera, a affecté le chipset Promontory, qui, selon CTS-Labs, a été conçu avec un composant fourni par ASMedia. Alors qu'AMD a déclaré que les correctifs pour cette faille seront également publiés via une mise à jour du BIOS, la société a déclaré qu'elle travaille avec le fabricant de puces Promontory sur le développement des mesures d'atténuation.

Différents de Meltdown/Spectre, les failles Masterkey, Ryzenfall, Fallout et Chimera touchent plusieurs éléments des plateformes Ryzen et Epyc.

AMD n'a ni confirmé ni nié que les attaques peuvent être exécutées à distance ou nécessitent un accès local. Le fournisseur a nié, cependant, que les attaques aient quelque chose à voir avec Meltdown ou Spectre. Les vulnérabilités ont aussi été confirmées par deux chercheurs indépendants, Trail of Bits et Check Point. Tous deux ont exprimé des doutes quant à la capacité des attaquants à exploiter les vulnérabilités que CTS-Labs avait découvertes à l'origine. Bien qu'AMD n'ait pas précisé la date de sortie des correctifs, il semble qu'ils seront disponibles dans les prochaines semaines. Il est toutefois peu probable que les vulnérabilités soient exploitées en si peu de temps. Les propriétaires de PC Ryzen peuvent donc rester sereins et attendre les mises à jour à venir.

Commentaire