Véritables plaies des plateformes et autres boutiques d'applications en ligne, les fausses applications contenant en réalité des logiciels malveillants sont malheureusement monnaie courante. Apple n'échappe pas à cette situation et malgré bien des efforts, il arrive aussi - moins souvent que pour Google Play certes - de voir des malwares se propager risquant de mettre en péril les systèmes des utilisateurs.

Dans un contexte où les menaces ciblant les environnements MacOS ont explosé ces dernières années - passant de 20211 en 2016 à 38 677 en 2019 d'après Kaspersky - Apple dispose bien d'un bouclier pour tenter de circonscrire au maximum les malwares, via la fonction « notarization » qui permet de prévenir l'utilisateur qu'il est potentiellement en contact avec une application dangereuse ou dont l'intégrité n'a pas être vérifiée. Mais il arrive parfois d'y avoir quelques trous dans la raquette. Le chercheur en sécurité pour Mac Patrick Wardle en a été le témoin et a lancé l'alerte après avoir appris par un tweet de l'un de ses confrères Peter Dantini que le site homebrew.sh hébergeait une campagne active d'adware.

Une bataille de gagnée, pas la guerre

« Normalement, ces campagnes sont plutôt prosaïques et utilisent un code non notarizé. En tant que tels, ils sont normalement interrompus par les nouvelles exigences de notarization d'Apple », a expliqué Patrick Wardle. « Fait intéressant, Peter [Dantini] a remarqué que la campagne provenant de homebrew.sh, les charges utiles des logiciels publicitaires à effet de levier étaient en fait entièrement notarizées ! Nous pouvons confirmer que les payloads sont bien notarizées via la commande spctl ». Patrick Wardle a ainsi pu établir que ces charges malveillantes ont été soumises à Apple avant distribution, qu'elles ont été scannées par Apple sans être identifiées et ont pu être notarizées, les autorisant à tourner sur n'importe quel système MacOS.

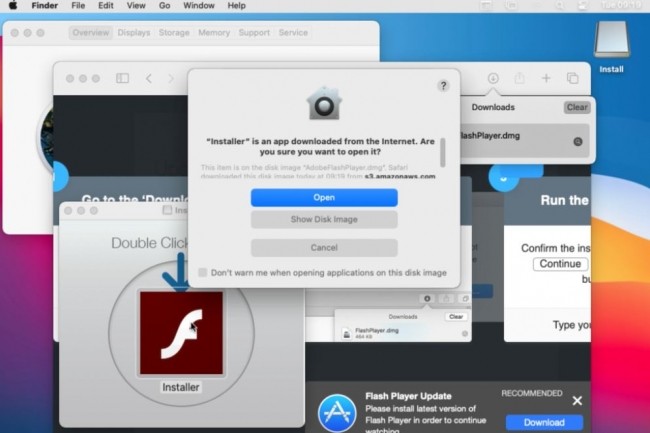

En creusant un peu, Patrick Wardle a trouvé que, derrière les charges malveillantes malheureusement autorisées par Apple, se trouvait rien d'autre que le malware OSX.Shlayer, lui-même à la manoeuvre dans de fausses applications ou mises à jour du lecteur Flash d'Adobe. La principale caractéristique de ce logiciel malveillant est de télécharger et d'installer de façon persistante de multiples adware pour MacOS. Informé de la situation, Apple s'est montré réactif et a révoqué les certificats des applications contenant les charges malveillantes passées au travers de sa fonction notarization. « Comme indiqué, Apple a (rapidement) révoqué le(s) certificat(s) de signature de code du développeur utilisé pour signer les charges utiles malveillantes. Cela s'est produit le vendredi 28 août. Fait intéressant, dimanche (30 août), la campagne de logiciels publicitaires était toujours en ligne et servait de nouvelles charges utiles. Malheureusement, ces nouvelles charges utiles sont (toujours) notarizées », notait le 30 août Patrick Wardle. En plus d'être compliquée, la chasse aux applications malveillantes s'avère sans aucun doute aussi sans fin.

Commentaire