Coup de chaud sur Anydesk. L'éditeur spécialisé dans les logiciels de prise en main de bureau à distance a annoncé le 2 février avoir trouvé une preuve que son SI a été compromis. Bien qu'il ne s'agisse pas selon le groupe d'un ransomware, la situation reste toutefois préoccupante. « Nous avons immédiatement activé un plan de remédiation et de réponse impliquant les experts en cybersécurité de CrowdStrike. Ce plan a été mené à bien. Les autorités compétentes ont été informées et nous travaillons en étroite collaboration avec elles », a expliqué l'éditeur. La compromission remonterait au moins jusqu'au 29 janvier 2024, date à laquelle la société a désactivé la connexion au service my.anydesk pour « raison de maintenance ».

Suite à cette attaque informatique, Anydesk a révoqué tous les certificats liés à la sécurité et ses systèmes ont été nettoyés ou remplacés le cas échéant. « Nous allons bientôt révoquer le précédent certificat de signature de code pour nos binaires et avons déjà commencé à le remplacer par un nouveau », a par ailleurs indiqué le fournisseur. « Nos systèmes sont conçus pour ne pas stocker de clés privées, de jetons de sécurité ou de mots de passe qui pourraient être exploités pour se connecter aux terminaux des utilisateurs finaux. Par mesure de précaution, nous révoquons tous les mots de passe de notre portail web, my.anydesk.com, et nous recommandons aux utilisateurs de changer leurs mots de passe si les mêmes informations d'identification sont utilisées ailleurs ». Parmi ses 170 000 clients on trouve Comcast, le MIT, les Nations Unies ou encore Nvidia, Samsung et Siemens.

Des compromissions de comptes Anydesk exposées sur le dark web

Si les circonstances de ce piratage ne sont à ce stade pas encore connues, des pirates n'ont pas tardé à profiter de la situation, prétendant avoir mis la main sur des données d'dentification de clients d'Anydesk pour les vendre sur le dark web. « Il est possible que les cybercriminels au courant de l'incident se dépêchent de monnayer les informations d'identification des clients disponibles sur le dark web et acquises auprès de différentes sources », indique Security Affairs. « Ces données pourraient être extrêmement précieuses pour des brokers spécialisés en accès initial et les groupes de ransomware qui connaissent bien Anydesk, souvent utilisé comme l'un des outils après une intrusion réussie dans un réseau. Notamment, selon le contexte supplémentaire fourni par l'acteur, la majorité des comptes exposés sur le dark web n'avaient pas activé la fonction 2FA ».

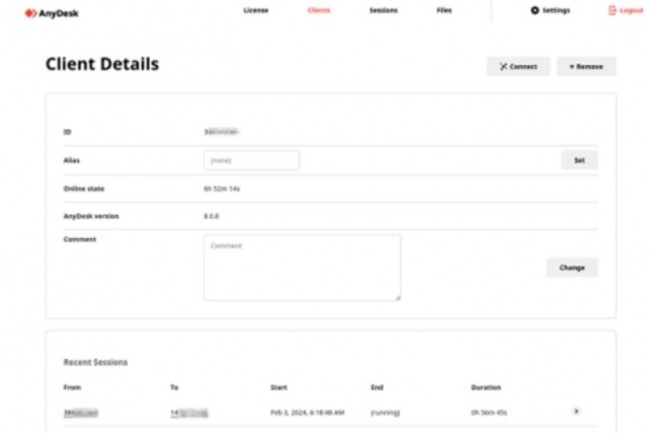

Des captures d'écran circulent sur les forums montrant des accès non autorisés réussis avec des sessions datées du 3 février 2024 soit après les mesures de remédiation annoncées par Anydesk. « Il se peut que certains utilisateurs n'aient pas changé leur mot de passe, ou que ce processus soit toujours en cours. Le traitement des mesures correctives, en particulier pour une large base de clients, est complexe et peut ne pas être exécuté instantanément », explique Security Affairs. Selon Alon Gal, cofondateur et directeur technique de Hudson Rock, plus de 30 000 informations d'identification d'utilisateurs aspirées par des infostealers pourraient circuler sur le dark web. Reste à savoir combien concernent le piratage Anydesk.

repiraté hier tentative de me vendre une nouvelle protection via Anydesk !

Signaler un abus