APT29, n'est pas étranger aux opérations de cyberespionnage numérique. Ce groupe, tristement célèbre pour son implication dans l'attaque SolarWinds en 2020, continue de perfectionner ses méthodes tout en conservant une signature identifiable. Dans cette campagne, les pirates russes ont envoyé des emails déguisés en messages officiels d'un ministère des Affaires étrangères européen, invitant leurs cibles à une dégustation de vin. Selon les chercheurs de Check Point, cette invitation était en réalité un leurre destiné à diffuser un cheval de Troie nommé Grapeloader.

Infiltration via DLL

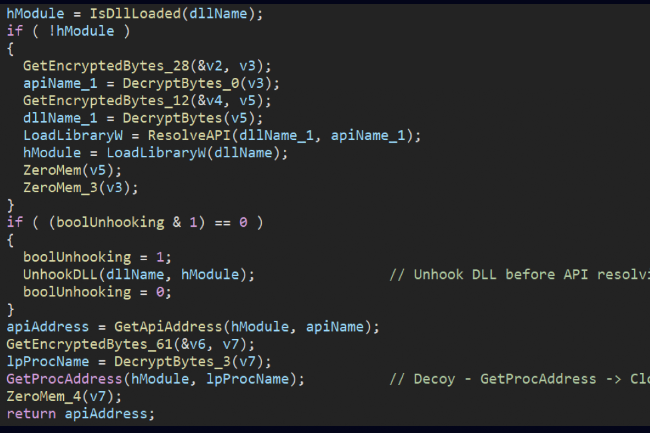

Le chargeur de logiciels malveillants Grapeloader, utilisé dans cette campagne, est un outil de première étape qui facilite l'infiltration du système. Ce programme malveillant s’appuie sur une vulnérabilité de chargement latéral de DLL pour injecter du code malveillant dans un exécutable légitime. Lorsqu'une victime clique sur l'invitation et télécharge l'archive wine.zip, elle obtient trois fichiers : wine.exe, un exécutable PowerPoint vulnérable au chargement latéral de DLL, ainsi que deux fichiers DLL modifiés, AppvIsvSubsystems64.dll et ppcore.dll. Le premier fichier DLL, initialement légitime et destiné à être exécuté par PowerPoint, a été altéré pour inclure du code malveillant. La seconde DLL, ppcore.dll, est directement liée à l'installation du Grapeloader, qui est chargé en mémoire par l'exécutable PowerPoint wine.exe.

Lors de son exécution, ce chargeur malveillant s'installe sur l’ordinateur de la victime, s'assure de sa persistance après chaque redémarrage et commence à collecter des informations telles que le nom d'utilisateur, les processus actifs et d’autres données systèmes. Ces informations sont ensuite envoyées à un serveur de commande et de contrôle (C2) via HTTPS, permettant à APT29 d’envoyer des instructions supplémentaires au malware, y compris du code malveillant injecté directement en mémoire.

Une variante de Wineloader

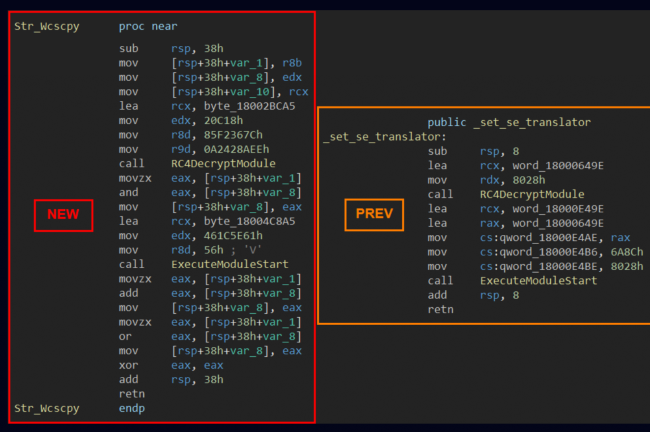

Bien que le Grapeloader soit au cœur de cette campagne, les chercheurs de Check Point ont également observé la présence d’une variante de Wineloader, un ancien outil utilisé par le groupe de cyberespionnage russe dans des attaques précédentes. Cette version, repérée sur VirusTotal, se présente sous la forme d’un fichier DLL appelé vmtools.dll, probablement chargé par un exécutable légitime lié à VMWare Tools. Le chargement latéral de DLL est une méthode efficace qui permet aux cybercriminels de contourner les systèmes de détection en exploitant des logiciels réputés sûrs pour exécuter leur code malveillant en mémoire.

Cette variante de WINELOADER rappelle une attaque similaire survenue en mars 2024, où « APT29 a également lancé la campagne avec un e-mail de phishing déguisé en invitation à un événement de dégustation de vin, cette fois-là usurpant l'identité d'un ambassadeur indien », ont déclaré les chercheurs.

APT29 déploie uneversion de WINELOADER via la DLL vmtools.dll pour contourner les détections. (Crédit photo: Check Point Research)

Commentaire