Cisco a identifié deux vulnérabilités exploitées dans une campagne malveillante baptisée ArcaneDoor. Les produits concernés sont principalement des Cisco ASA (Adaptive Security Appliance), de la série ASA55xx et fonctionnant avec les versions 9.12 et 9.14 du micrologiciel ASA. Ces équipements ont été compromis par des cybercriminels qui ont réussi à établir un accès non autorisé via des sessions WebVPN, généralement associées à des services SSLVPN, explique le centre canadien en cybersécurité.

Dans un billet de blog, l'équipe de recherche en cybersécurité Talos de Cisco indique avoir découvert une chaîne d'attaque sophistiquée utilisée pour implanter des malwares personnalisés et exécuter des commandes malveillantes. Un nombre limité de clients de l'équipementier serait concerné sans en savoir plus à ce stade. Si le vecteur d'attaque initial n'a pas encore été déterminé, Talos a identifié deux vulnérabilités : CVE-2024-20353 et CVE-2024-20359, à corriger rapidement. "La télémétrie du réseau et les informations fournies par les partenaires de renseignement indiquent que l'acteur s'intéresse aux dispositifs de réseau de Microsoft et d'autres fournisseurs, et qu'il est susceptible de les attaquer", prévient Talos. "Quel que soit votre fournisseur d'équipement réseau, il est temps de s'assurer que les dispositifs sont correctement corrigés, qu'ils sont connectés à un emplacement central et sécurisé et qu'ils sont configurés de manière à disposer d'une authentification forte et multifactorielle (MFA)".

Un groupe jusqu'alors inconnu

Cisco a été alerté début 2024 d'une activité suspecte sur un terminal ASA (Adaptive Security Appliance). L'enquête qui a suivi a permis d'identifier d'autres victimes, toutes liées à des réseaux gouvernementaux à l'échelle mondiale. "Au cours de l'enquête, nous avons identifié des infrastructures contrôlées par des acteurs remontant à début novembre 2023, la plupart des activités ayant eu lieu entre décembre 2023 et début janvier 2024", a fait savoir Talos. "En outre, nous avons repéré des preuves suggérant que cette capacité a été testée et développée dès juillet 2023". Les investigations menées sur plusieurs mois sont remontées jusqu'à un acteur malveillant inconnu désormais identifié comme UAT4356 par Talos et STORM-1849 par le centre de renseignement sur les menaces de Microsoft.

"Cet acteur utilisait des outils sur mesure témoignant d'une volonté manifeste d'espionnage et d'une connaissance approfondie des terminaux qu'il ciblait, caractéristiques d'un acteur sophistiqué parrainé par un État", a prévenu Talos. Mais ce n'est pas tout : "Les comptes et les informations d'identification utilisés sur les équipements périphériques et intégrés dans les systèmes internes, tels que Active Directory, pourraient être exploités par des acteurs malveillants", prévient en outre le centre de cybersécurité canadien. "Ces comptes partagés doivent disposer des privilèges minimums nécessaires pour réduire la capacité d'un acteur malveillant à compromettre d'autres services. Ils doivent faire l'objet d'une surveillance étroite afin d'identifier tout écart par rapport au comportement attendu".

Zoom sur les composants Line Dancer et Line Runner

ArcaneDoor comporte deux implants malveillants . Un premier, "Line Dancer", un interpréteur de shellcode résidant en mémoire donnant la capacité aux pirates de télécharger et d'exécuter des charges utiles arbitraires de shellcode. "Sur un ASA compromis, les attaquants soumettent le shellcode via le champ host-scan-reply, qui est ensuite analysé par l'implant Line Dancer", fait savoir Talos. Ce champ est généralement utilisé dans les dernières parties du processus d'établissement d'une session VPN SSL, traité par les firewall ASA configurés pour le VPN SSL, le VPN IPsec IKEv2 avec "client-services" ou l'accès à la gestion HTTPS. "L'acteur remplace le pointeur vers le code host-scan-reply par défaut par un pointeur vers l'interpréteur de shellcode Line Dancer. Cela permet à l'acteur d'utiliser des requêtes POST pour interagir avec l'appareil sans avoir à s'authentifier et à interagir directement par le biais d'une interface de gestion traditionnelle", poursuit Talos. Les exécutions de commandes compromettant un système sont variées : désactivation de syslog à des fins d'obfuscation de commandes arbitraires, exécution de la commande show configuration, création et exfiltration de paquets, exécution de commandes CLI présentes dans le shellcode, compromission du processus crash dump et de la fonction AAA (authentification, autorisation et accounting) pour autoriser des terminaux contrôlés par les pirates...

Le second élément d'ArcaneDoor exploite la CVE-2024-20359. Il s'agit d'un mécanisme de backdoor persistante appelé "Line Runner" sur un dispositif ASA compromis et servant à détourner une fonction héritée de préchargement de clients VPN et de plugins. "Au démarrage, l'ASA est conçu pour rechercher la présence d'un fichier sur disk0 : correspondant à l'expression régulière Lua ^client_bundle[%w_-]*%.zip$. Si le fichier existe, il est décompressé et le script csco_config.lua est exécuté. Une fois traité, le fichier ZIP est supprimé. "Dans un cas au moins, une autre vulnérabilité, CVE-2024-20353, a été exploitée par le groupe pour faciliter ce processus. Les attaquants ont pu exploiter cette faille pour provoquer le redémarrage du firewall ASA cible, ce qui a déclenché la décompression et l'installation du deuxième composant de l'implant malveillant du pirate, Line Runner", poursuit Talos.

Identifier et supprimer Line Runner

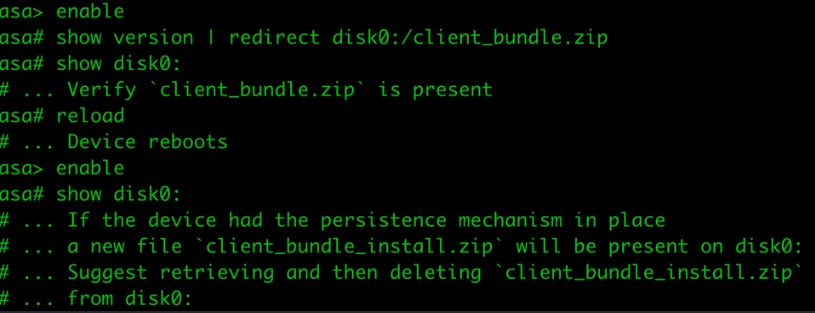

Pour détecter la présence de Line Runner sur un équipement ASA, Talos propose deux méthodes. La première : après avoir mis à jour le dispositif vers une version logicielle qui contient le correctif pour CVE-2024-20359, un examen du contenu de disk0 doit être effectué. Si un nouveau fichier (par exemple, "client_bundle_install.zip" ou tout autre fichier .zip inhabituel) apparaît sur disk0 après la mise à jour, cela suggère que Line Runner était présent sur l'appareil en question. Pour la seconde méthode, entrer la série de commandes suivantes pour créer un fichier inoffensif avec une extension .zip. lu par l'ASA au redémarrage.

Commandes à exécuter pour détecter la présence de l'implant malveillant Line Runner sur un terminal Cisco ASA. (crédit : Talos)

Après exécution de ces commandes, si un nouveau fichier .zip apparaît sur disk0 après le rechargement, cela suggère que Line Runner était présent sur le périphérique en question. La suppression du fichier "client_bundle_install.zip" supprimera Line Runner. Notez que le fichier ZIP malveillant contenant la fonctionnalité Line Runner peut avoir d'autres noms qui correspondent au modèle de dénomination décrit précédemment indique par ailleurs Talos.

Commentaire