Un comportement étrange et potentiellement dangereux au sein de Google Cloud Platform (GCP) a été révélé jeudi par la société de sécurité cloud Mitiga. Si GCP n'est pas configuré correctement, il pourrait être exploité par des attaquants pour se livrer à des activités malveillantes dans l'environnement cloud d'un utilisateur, selon un billet de blog publié sur le site web de la société israélienne.

Le comportement est lié à l'une des API utilisées par Google Cloud. L'API permet aux utilisateurs de récupérer des données à partir de ports série. Seulement voilà, en créant une machine virtuelle dans le cloud, des données pourraient également être écrites en continu sur les ports. De plus, en raison de la manière dont Google Cloud classe ce trafic, les administrateurs n'ont pas une grande visibilité sur celui-ci. Si un attaquant exploitait ce comportement, ses appels constants aux ports pourraient lui mettre la puce à l'oreille, explique Mitiga, mais l'activité malveillante est susceptible d'être manquée par les développeurs qui ne sont pas familiers avec les spécificités de l'API.

Les attaquants peuvent obtenir des capacités de commande et de contrôle

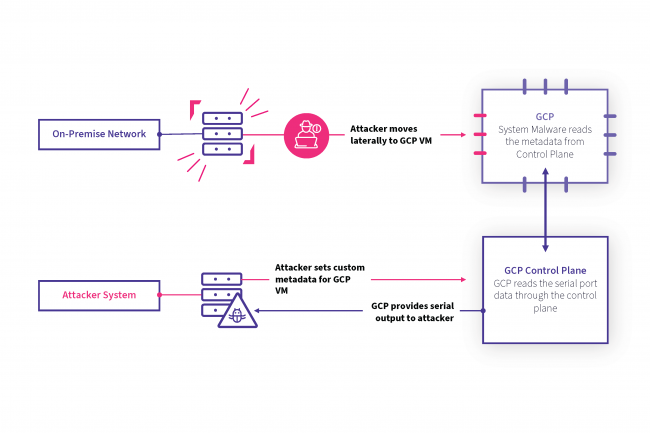

Une autre bizarrerie de Google Cloud, remarquée par Mitiga, est la façon dont il permet aux utilisateurs de modifier les métadonnées au moment de l'exécution. D'autres fournisseurs de cloud computing donnent également ce pouvoir aux utilisateurs, mais uniquement lorsqu'une machine virtuelle est arrêtée. Les machines virtuelles de Google permettent aux utilisateurs de définir des balises de métadonnées personnalisées avec des valeurs personnalisées et, par défaut, de lire ces valeurs depuis un serveur de métadonnées. Associé à la fonction de lecture du port série, Mitiga a déclaré qu'une boucle de rétroaction complète est créée et peut donner aux attaquants des capacités de commande et de contrôle.

La société a également illustré comment un logiciel malveillant pouvait utiliser l'API pour obtenir un accès administratif complet à un système. En utilisant une commande pour configurer une machine virtuelle afin d'utiliser les données de l'utilisateur au démarrage de la VM, les attaquants peuvent écrire un script à charger au moment de l'exécution et prendre le contrôle d'un système.

5 scénarios d’attaque envisagés

Mitiga a présenté cinq scénarios d'attaque découlant de ses découvertes. Dans le premier, un attaquant peut accéder aux informations d'identification Google Cloud avec les autorisations API appropriées pour setMetadata et getSerialPortOutput sur une ou plusieurs VM. Dans le second scénario, en utilisant des méthodes traditionnelles de mouvement latéral basées sur le réseau, l'attaquant peut installer un logiciel malveillant sur le système qui communique à l'aide de l'API du cloud.

Une troisième possibilité est que l'attaquant peut envoyer des commandes à la machine victime en les insérant dans les métadonnées personnalisées à l'aide d'une clé prédéterminée. Un quatrième scénario consisterait à ceci : le système victime peut lire continuellement la clé à la recherche de commandes et lorsqu'il en trouve une, la commande est exécutée et la sortie est envoyée à un port série prédéterminé. Enfin, le dernier scénario est le suivant : l'adversaire lit continuellement le port série et attend de recevoir la sortie de la commande.

Un moyen secret de maintenir l'accès aux systèmes compromis

Andrew Johnston, le consultant principal de Mitiga qui a écrit le blog, a minimisé la menace que représente le comportement risqué de l'API pour les organisations. « Pour autant que vous suiviez toutes les autres directives de sécurité - les informations d'identification sont stockées correctement, les comptes n'ont que les autorisations dont ils ont besoin - il n'y a pas de réelle menace ici », dit-il. « Le problème est que ces choses sont plus faciles à dire qu'à faire. Si un attaquant obtient l'accès à un compte Google Cloud avec les autorisations appropriées, il pourrait utiliser ce vecteur d'attaque pour accéder aux systèmes ». « L'impact de cette situation vient du fait qu'il s'agit d'une manière secrète de maintenir l'accès à un système compromis », ajoute Andrew Johnston. « Ce n'est pas quelque chose qui déclencherait des alarmes dans un environnement SOC standard ».

Bien que Mitiga n'ait pas trouvé le comportement ABI exploité dans la nature,le consultant explique qu'il est important de transmettre l'information à la communauté Google Cloud. « Les attaquants de haut niveau sont bien conscients d'un certain nombre de vecteurs d'attaque qui ne sont pas disponibles pour le grand public », dit-il. « La meilleure façon de désarmer des groupes de ce type est d'identifier ces techniques et de les publier, car lorsque les organisations sont au courant, elles peuvent améliorer leur préparation aux brèches ».

Commentaire