Clefs d’API, tokens, mots de passe, certificats, répertoires GitLab ou GitHub sont autant de secrets qui passent avec plus ou moins de confidentialité dans les mains des développeurs. Ces éléments clefs sont devenus indispensables pour mettre en place des applications modernes dans un cloud privé, public ou hybride. Pour ramener un peu d’ordre dans la maison, Hashicorp met en avant depuis plusieurs années sa solution Vault pour sécuriser, stocker et contrôler plus étroitement l'accès à tous ces secrets indispensables à tout SI moderne. Lors de sa keynote du 11 octobre à l’occasion de l’événement Hashiconf, le CTO de l’éditeur Armon Dadgar est revenu sur les annonces liées à la sécurité avec l'outil – encore en version alpha - HCP (Hashicorp Cloud Platform) Vault Radar, la disponibilité générale de HCP Vault Secrets, la version bêta de synchronisation des secrets pour Vault Enterprise et enfin Vault 1.15. Ces fonctionnalités viennent aider les entreprises à les sécuriser leurs applications et services tout en tirant parti d'un modèle d'exploitation cloud pour mieux maîtriser leurs coûts, réduire les risques et augmenter la vitesse à laquelle les développeurs créent et déploient des applications sécurisées.

Pour lancer la version alpha de HCP Vault Radar, Hashicorp a réutilisé les développements de la start-up BluBracket, acquise en juin 2023. Radar est un service cloud permettant d'automatiser l'analyse, l’identification et la correction des secrets stockés par inadvertance dans les lignes de code, les environnements de développement, les wikis internes, les services de chat et les systèmes de billetterie. L'analyse des secrets est, en effet, essentielle pour les entreprises qui s'efforcent de contrôler la prolifération des secrets sans compromettre le travail des codeurs. Hashicorp a intégré le service Radar dans le contrôle de version basé sur Git, AWS Configuration Manager et les structures de répertoires dans l'écosystème HCP. Si GitHub, par exemple, analyse les dépôts d'un utilisateur à la recherche de tout ce qui ne devrait pas s'y trouver, Radar va un peu plus loin, avec une gamme de catégories proposées. En plus des secrets, l'outil traquera les informations personnellement identifiables (PII) et les risques liés à l'infrastructure en tant que code (IAC). Précisons que HCP Vault Radar est encore dans le programme accès anticipé de Hashicorp, les entreprises intéressées par ce produit doivent se manifester auprès de l’éditeur pour participer aux tests. Comme nous l’a expliqué Ray Austin, “Radar devrait être publié en version bêta en janvier 2024 et nous prévoyons une disponibilité générale plus tard en 2024”.

Secrets et synchronisation

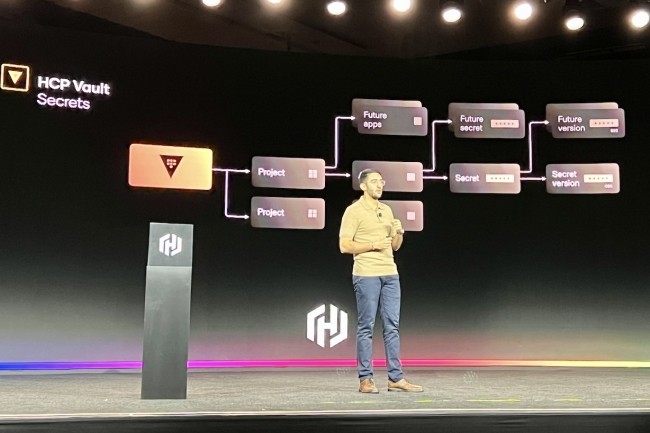

En complément, Hashicorp a dévoilé HCP Vault Secrets — disponible immédiatement— une offre SaaS axée sur la gestion des secrets pour la production, des synchronisations supplémentaires et plusieurs niveaux de consommation. Selon l’éditeur, HCP Vault Secrets met l'accent sur la gestion des secrets avec trois avantages clés :

- Une gestion centralisée des secrets assurant le cycle de vie des secrets en un seul endroit afin que les utilisateurs puissent éliminer le changement de contexte entre plusieurs applications de gestion des secrets.

- La sécurisation des secrets quand et où vous en avez besoin : la configuration améliorée du contrôle de version et d'accès des secrets garantit que les secrets peuvent être synchronisés en toute sécurité vers plusieurs destinations, notamment AWS Secrets Manager, GitHub Actions et Vercel. Alternativement, les secrets d'application peuvent être récupérés à l'aide de la CLI, de l'API, de Terraform ou de Vault Secrets Operator.

- Une mise en route rapide en quelques minutes avec la version gratuite ou commerciale

Enfin, la synchronisation des secrets propose aux opérateurs de centraliser la gestion des secrets tout en offrant aux développeurs de consommer les secrets selon leurs besoins dans leurs applications. La nature de l'outil signifie qu'il passera volontiers d'une plateforme à l'autre : la version bêta inclut la prise en charge d'AWS, Azure, GCP et GitHub. Alors que de plus en plus d'entreprises adoptent une approche multi-cloud, elles sont confrontées à des défis liés aux outils isolés de gestion des secrets, de conformité et de reporting, ainsi qu'à la protection des surfaces d'attaque élargies, explique l’éditeur. Les solutions de gestion des secrets isolés visent principalement à unifier les secrets entre des solutions spécifiques à leur propre plateforme, qui ne peuvent pas fournir une solution complète et ne sont donc pas adaptées aux environnements multi-cloud. Ils perdent également la possibilité de provisionner et de faire pivoter les secrets de manière centralisée en fonction des meilleures pratiques qu’ils ont établies. Cela oblige les entreprises à exploiter plusieurs outils de journalisation pour montrer aux auditeurs qu’elles sont en conformité. Enfin, les environnements multi-cloud présentent une plus grande surface d’attaque, ce qui rend la gestion des secrets et la conformité plus importantes que jamais.

Commentaire