Sodinokibi, GandCrab, WannaCry, Petya, Ryuk... Ces grands noms des ransomwares ont frappé les esprits autant que les SI des entreprises ces dernières années. Mais la relève semble - malheureusement - assurée avec en ce début d'année l'arrivée de Babuk. Ce rançongiciel, décrit notamment par un étudiant en informatique de la Georgia Tech Chuong Dong. Pour autant, contrairement à Snake par exemple, il ne dispose pas d'un niveau élevé d'obfuscation ce qui devrait permettre de ne pas trop compliquer sa détection. Il n'empêche que les entreprises doivent cependant rester sur leurs gardes.

« C'est un ransomware assez standard qui utilise certaines des nouvelles techniques que nous voyons telles que le cryptage multi-thread ainsi que l'abus du gestionnaire de redémarrage de Windows similaire à Conti et REvil », explique Chuong Dong. « Pour le schéma de cryptage, Babuk utilise sa propre implémentation du hachage SHA 256, du chiffrement ChaCha8 et de l'algorithme de génération et d'échange de clés Diffie – Hellman (ECDH) à courbe elliptique pour protéger ses clés et crypter les fichiers. Comme de nombreux ransomwares précédents, il a également la capacité de diffuser son cryptage en énumérant les ressources réseau disponibles ».

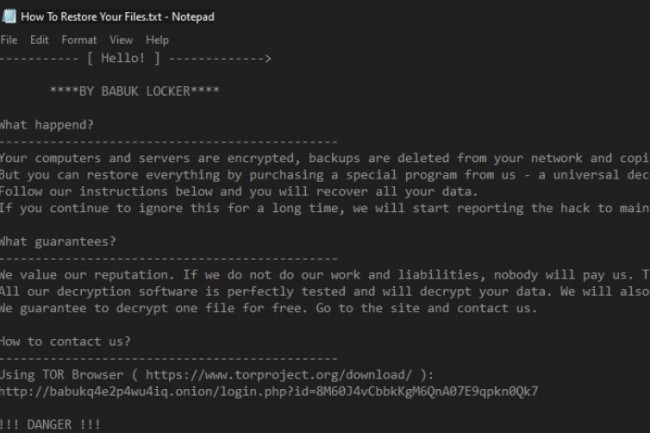

85 000 dollars de rançon déjà versée par une victime

Une fois lancé, le ransomware met fin à divers services et processus Windows connus pour garder les fichiers ouverts et empêcher le cryptage. Les programmes fermés sont de nature variée, incluant aussi bien des serveurs de base de données (SQL), des applications métiers (Intuit), logiciels de sauvegarde (Veeam, Acronis...) et des logiciels de sécurité comme Sophos. Lors du cryptage des fichiers, Babuk Locker utilise une extension codée en dur (NIST_K571) ajoutée à chaque fichier chiffré. « Avant de terminer un service, Babuk appellera EnumDependentServicesA pour récupérer le nom et l'état de chaque service qui dépend de ce service spécifié », précise Chuong Dong. « Il appellera ensuite ControlService avec le code de contrôle SERVICE_CONTROL_STOP pour les arrêter avant de terminer le service principal de la même manière ».

Parmi les premières victimes de Babuk, on trouve une entreprise d'ascenseurs et d'escaliers mécaniques, des fabricants de mobilier de bureau, pièces automobiles, produits de tests médicaux ou encore une entreprise de climatisation et de chauffage aux États-Unis. Au moins une des victimes a accepté de payer la rançon, qui était de 85 000 $.

Commentaire