Il arrive assez régulièrement qu’un vol de données soit consécutif à une mauvaise configuration d’un bucket S3 sur AWS, mais cela peut arriver aussi sur d’autres offres cloud de stockage objet. Des chercheurs de Cyberark, Daniel Niv et Asaf Hecht, se sont penchés sur la solution de stockage objet Blob dans Azure de Microsoft. Ils ont réalisé un scan des différentes instances pour voir si certaines étaient mal configurées et y dénicher des données sensibles.

Bingo ! Ils ont réussi à trouver près de 2,5 millions de dossiers et de fichiers contenant des informations d’identité, 2 300 fichiers relatifs à la santé des personnes, 2 000 fichiers avec des données financières, 1 million de factures, un demi-million de logs, ainsi que des clés de chiffrement et de firmware, des identifiants pour SSH, SSL VPN, SMTP et MySQL, etc. « Cette analyse est révélatrice à bien des égards et a mis en évidence le risque inhérent aux services de stockage dans le cloud mal configurés. Bien que nous ayons concentré nos recherches sur Microsoft Azure, le risque est présent sur la plupart des environnements cloud », explique Daniel Niv dans un blog.

Un outil en Python pour scanner les instances Blob

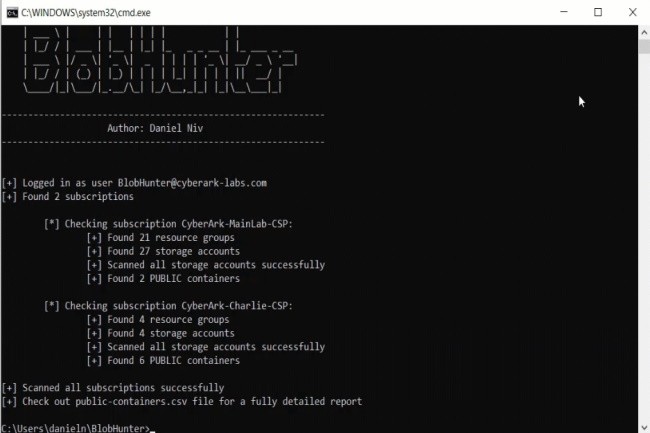

Pour aider les entreprises à identifier les Blob Azure exposés, les deux experts ont créé un outil open source nommé BlobHunter. Il s’agit d’un programme en Python qui vérifie les comptes de stockage sur Azure et les droits accordés pour l’accès aux fichiers. « Cela peut être utile dans le cadre d’abonnement en volume sur Azure avec beaucoup de comptes de stockage difficiles à suivre », précisent les chercheurs.

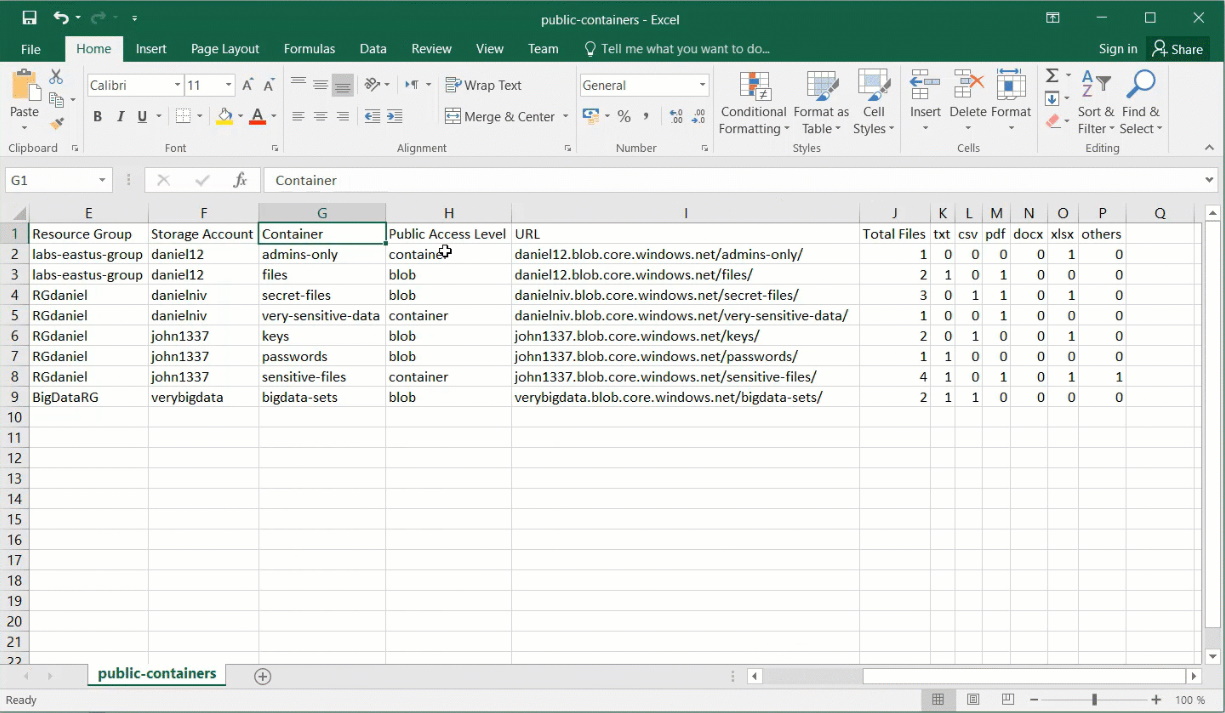

L’outil peut être utilisé par des utilisateurs Azure authentifiés ayant des rôles et/ou des autorisations spécifiques. Le résultat est proposé sous la forme d’un fichier CSV avec des détails sur chaque conteneur exposé dans l’environnement scanné. L'outil est disponible sur GitHub.

Un fichier CSV est généré pour connaître les différents points de faiblesse du stockage Blob sur Azure. (Crédit Photo: Cyberark)

Commentaire