Une campagne de phishing sur Microsoft 365 a ciblé plus de 100 entreprises depuis le mois de mars et a réussi à compromettre des comptes appartenant à des cadres supérieurs. Les attaquants ont utilisé EvilProxy, une boîte à outils de phishing qui utilise des tactiques de proxy inverse pour contourner l'authentification multifactorielle (MFA). « Contrairement à ce que l'on pourrait penser, il y a eu une augmentation des prises de contrôle de comptes parmi les locataires qui disposent d'une protection MFA », ont déclaré les chercheurs de la société de sécurité Proofpoint dans un billet de blog. « D'après nos données, au moins 35 % de tous les utilisateurs compromis au cours de l'année écoulée avaient activé le MFA ». Proofpoint signale une augmentation de 100 % des incidents réussis de prise de contrôle de comptes dans le cloud au cours des six derniers mois, les attaquants améliorant leurs techniques et filtrant même les cibles compromises en fonction de leur rôle organisationnel, ce qui semble être une méthode automatisée. Sur les centaines de comptes auxquels les attaquants ont accédé, 39 % étaient des cadres supérieurs, 17 % des directeurs financiers et 9 % des présidents et directeurs généraux. En ce qui concerne les cadres et le personnel de niveau inférieur, les attaquants se sont concentrés sur les utilisateurs ayant accès à des actifs financiers ou à des informations sensibles.

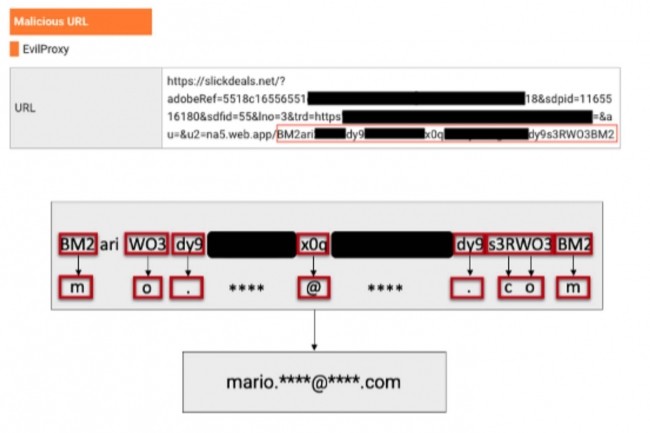

Les messages de phishing se faisaient passer pour des courriels automatisés générés par des services ou des applications de confiance tels que le système de gestion des frais professionnels Concur, DocuSign et Adobe Sign. Ils prétendaient contenir des notes de frais à approuver ou des documents à signer. Les URL incluses dans les courriels frauduleux conduisaient les victimes à travers une série de redirections. Tout d'abord, un script de redirection ouvert à partir d'un site web légitime, tel que YouTube ou SlickDeals. Ensuite, les navigateurs des victimes ont été redirigés à plusieurs reprises vers diverses pages et erreurs 404 dans le but probable de disperser le trafic et de rendre plus difficile la découverte par des outils automatisés. « Afin de dissimuler l'adresse électronique de l'utilisateur aux outils d'analyse automatique, les attaquants ont utilisé un codage spécial de l'adresse électronique de l'utilisateur et se sont servis de sites web légitimes qui avaient été piratés pour télécharger leur code PHP afin de décoder l'adresse électronique d'un utilisateur particulier », ont déclaré les chercheurs. « Après avoir décodé l'adresse électronique, l'utilisateur était redirigé vers le site web final - la page d'hameçonnage proprement dite, conçue sur mesure pour l'organisation de la cible ».

EvilProxy et la montée en puissance des outils de phishing en tant que service

La page de phishing, qui se faisait passer pour une page de connexion à Microsoft 365, a été créée à l'aide d'EvilProxy, un service de phishing qui fournit aux utilisateurs une interface graphique simple pour exécuter et gérer leurs campagnes et qui fait tout le travail en arrière-plan. EvilProxy fonctionne comme un reverse proxy, c'est-à-dire que le service se place entre l'utilisateur et la véritable page de connexion, relayant les demandes et les réponses dans les deux sens. Du point de vue de la victime, c'est comme si elle interagissait avec le vrai site web, mais l'attaquant peut voir tout ce qui est transmis entre les deux parties, y compris les identifiants de connexion et les codes MFA. EvilProxy prétend pouvoir contourner le MFA sur Apple, Gmail, Facebook, Microsoft, Twitter, GitHub, GoDaddy et d'autres sites populaires. Les outils comme EvilProxy s'inscrivent dans une tendance récente où les kits de phishing sont fournis en tant que service, ce qui permet même aux cybercriminels peu qualifiés de mettre en place une puissante campagne de phishing. Il leur suffit de choisir quelques options sur une interface de type pointer-cliquer. « Cette interface relativement simple et peu coûteuse a ouvert la voie à des activités de phishing MFA réussies », ont déclaré les chercheurs de Proofpoint.

Les attaquants à l'origine de la campagne observée par Proofpoint ont clairement donné la priorité aux cibles VIP dont les comptes ont été accédés quelques secondes après la compromission de leurs informations d'identification, tandis que les comptes moins intéressants n'ont jamais été réellement accédés même si leurs propriétaires sont tombés dans le piège de l'attaque par hameçonnage. Pour mettre en place un accès persistant aux comptes de grande valeur, les attaquants ont utilisé une application de Microsoft 365 appelée My Sign-Ins qui permet aux utilisateurs de gérer leurs organisations et leurs appareils, et de voir leurs sessions d'authentification. Plus important encore, l'application donne également aux utilisateurs la capacité de modifier les paramètres de sécurité de leur compte, y compris de changer ou d'ajouter des méthodes d'authentification multifacteurs. Les attaquants ont ajouté leur propre application d'authentification avec des mots de passe à usage unique basés sur le temps - codes TOTP - en plus du Microsoft Authenticator de l'utilisateur, qui utilise des notifications push sur l'appareil mobile. Cela leur permettait d'accéder au compte ultérieurement si la victime ne modifiait pas son mot de passe. « Les attaquants sont connus pour étudier la culture, la hiérarchie et les processus des organisations qu'ils ciblent, afin de préparer leurs attaques et d'améliorer leurs taux de réussite », ont déclaré les chercheurs. « Afin de rentabiliser leur accès, les attaquants ont été vus en train d'exécuter des fraudes financières, d'exfiltrer des données ou de participer à des transactions de piratage en tant que service (HaaS), en vendant l'accès à des comptes d'utilisateurs compromis ».

Des moyens de défense à activer

Pour se défendre contre de telles attaques, Microsoft conseille aux organisations de mettre en œuvre des méthodes d'AMF qui ne peuvent pas être interceptées par des techniques de proxy, telles que les clés USB physiques compatibles avec la norme FIDO2 ou l'authentification basée sur des certificats. Les politiques d'accès conditionnel peuvent également être utilisées pour évaluer les demandes de connexion en fonction de l'identité et de l'emplacement de l'appareil et pour mettre en œuvre une évaluation continue de l'accès afin de détecter lorsque des tokens d'authentification valides existants ne sont pas utilisés à partir des appareils ou des applications pour lesquels ils ont été émis.

Les politiques d'accès conditionnel peuvent également être utilisées... Mais ça, Microsoft le fait payer au prix fort (Azure AD Premium P2) alors que ce sont des services qui devraient être intégrés de base dans le "Security by default".

Signaler un abus