Des chercheurs en sécurité ont découvert ce qu'ils pensent être une copie du Cheval de Troie « rançongiciel » ou « ransomware » Cryptolocker. Celui-ci n'a pas toute la sophistication du malware original, mais il est capable se propager via les lecteurs USB. Selon les vendeurs de solutions de sécurité Trend Micro et ESET, la variante Crilock.A récemment découverte (elle porte le nom de Cryptolocker 2.0) se fait passer comme une mise à jour d'Adobe Photoshop et de Microsoft Office et circule sur les sites de partage de fichiers P2P. Selon les chercheurs, l'architecture de commande et de contrôle est également nouvelle puisqu'elle a remplacé l'algorithme de génération de domaine (DGA) par des URL codées en dur, moins sophistiquées. Ces deux caractéristiques atypiques font dire à Trend Micro que Crilock.A est une copie et ne provient pas des auteurs à l'origine de Cryptolocker.

Le ciblage des sites de partage de fichiers peer-to-peer (P2P) semble également un choix étrange. Certes, la chance que le malware soit téléchargé est importante, mais l'impact sur des victimes potentielles est beaucoup plus faible qu'avec la précédente version « officielle ». On peut dire la même chose en ce qui concerne l'abandon de l'algorithme DGA pour un codage en dur, plus facile à bloquer, puisqu'il suffit aux entreprises de sécurité de faire l'ingénierie à rebours de la liste pour rendre le malware inefficace. Cependant, ces modifications ont aussi quelques avantages. L'usage d'un codage en dur est plus simple et la diffusion via les sites P2P permet de passer un peu plus inaperçu qu'une campagne massive de phishing par courriel.

300 $ pour débloquer son PC

Le plus intéressant et peut-être le plus révélateur, c'est que Crilock.A est capable d'infecter les lecteurs amovibles. Le modus operandi de ce ver est vieux comme le monde et même s'il ne favorise pas sa propagation, il garantit par contre une certaine longévité. Par contre, si le ver est capable de se cacher sur les lecteurs pendant plusieurs années, au moment où il sera activé, il sera probablement détecté par tout programme de sécurité existant. Cette stratégie d'ensemble fait penser que le groupe qui a détourné le malware en pratiquant l'ingénierie inverse veut agir de manière occasionnelle, et vise une cible limitée, mais globale qui a quelque chose de précieux à protéger, par exemple des fichiers illégalement partagés via P2P. Pour des raisons évidentes, il y a aussi peu de chances que ces utilisateurs visés déposent plainte auprès de la police. Pour pimenter l'affaire, la variante comporte d'autres capacités sournoises, comme le lancement d'un composant pour initier des attaques DDoS, voler des portefeuilles Bitcoin et même lancer un outil d'exploration Bitcoin.

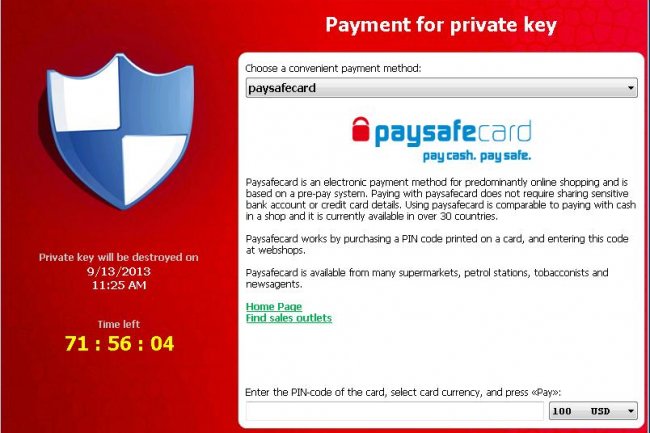

L'ESET a établi sur son site web la liste complète des différences entre Cryptolocker et Crilock.A/Cryptolocker 2.0. Le vendeur indique même que l'usage peu orthodoxe du format de chiffrement 3DES est plus gourmand en ressource par rapport à l'AES plus classique. La semaine où Cryptolocker 2.0 a été détecté, soit juste avant Noël, Dell SecureWorks rendait publique son estimation sur la propagation du malware original : selon les ingénieurs en sécurité du constructeur texan, en 100 jours, Cryptolocker 2.0 aurait infecté de 200 à 300 000 PC et selon eux, environ 0,4 % des victimes ont probablement payé en Bitcoins ou via MoneyPak la rançon demandée de 300 dollars. En effet, Cryptolocker crypte les données de l'ordinateur infecté et les rend inaccessibles. Pour obtenir la clef de décryptage nécessaire, les pirates demandent à la victime de payer.

Crilock.A, copie de Cryptolocker, a déjà infecté 300 000 PC

0

Réaction

La copie du « ransomware » Cryptolocker vise les sites de partage de fichiers peer-to-peer (P2P) et peut se propager via les lecteurs USB.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire