Guillaume Poupard répète assez régulièrement qu’en matière de cybersécurité « il ne faut pas être naïf ». Etait-ce le sens de sa prise de position sur les réseaux sociaux après la publication du rapport de l’ANSSI sur « la campagne d’attaque du mode opératoire Sandworm ciblant les serveurs Centreon » ? Dans un message sur Linkedin, il a indiqué « ciblage très inamical et irresponsable » en partageant ce rapport. Une sortie rarissime du directeur général pour une affaire qui interroge.

Des portes dérobées dans les serveurs Centreon

Tout commence par une sollicitation de l’Anssi sur une campagne de compromission de serveurs Centreon exposés sur Internet touchant des entités françaises. La société française édite un outil de supervision des systèmes d’information. Une similitude avec SolarWinds que des spécialistes ont relevé sur la page Wikipedia de Centreon. « En juillet 2007, le logiciel Oreon change de nom pour devenir Centreon en raison d’un conflit de nom avec Orion (logiciel de supervision édité par SolarWinds) », peut-on lire.

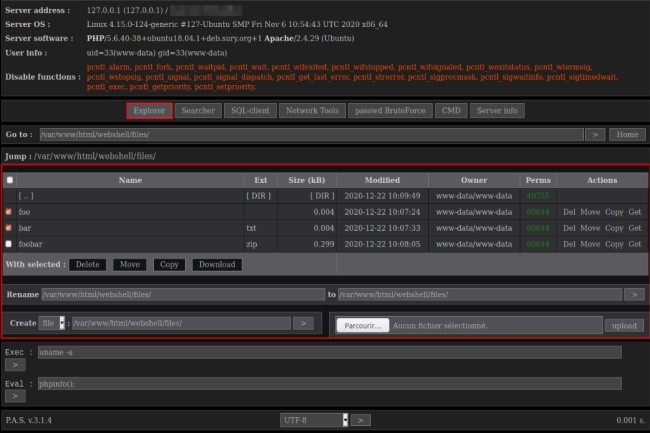

Autre ressemblance, la présence de backdoors. Dans le cadre de Centreon, deux ont été découvertes par l’Anssi. La première est le webshell P.A.S et la seconde est Exaramel, un outil d’administration à distance découvert en 2018 par Eset. Les équipes de Guillaume Poupard ont décortiqué techniquement la manière dont ces deux backdoors ont pu infiltrer les serveurs Centreon. Dans son rapport, l’Anssi précise que les premières compromissions identifiées datent de fin 2017 et se sont poursuivies jusqu’en 2020. L’agence met en avant l’absence de mise à jour du logiciel Centreon. La version la plus récente trouvée sur les serveurs compromis était la 5.2.

Mais les concordances avec SolarWinds s’arrêtent là, « il y a plus une logique de failles applicatives plutôt que de piège en modifiant le code comme dans le cas de SolarWinds », indique Gérôme Billois, associé cybersécurité chez Wavestone. Tout en soulignant, « il reste du flou sur le vecteur d’intrusion et les informations sont très limitées ».

Un brouillard sur les victimes

Une fois que les faits ont été établis, le rapport reste par contre nébuleux sur les victimes de cette campagne. Celle-ci « a principalement touché des prestataires de services informatiques, notamment d’hébergement web », peut-on lire. Un caractère évasif qui fait dire à Loïc Guezo, membre et animateur du groupe de travail sur la cybercriminalité au Clusif, « nous sommes dans le brouillard aujourd’hui sur les victimes. D’un côté, il y a ce que nous dit l’Anssi et de l’autre la liste des clients de Centreon. Il n’y a pas d’intersection entre les deux ». Un tour sur le site de Centreon donne quelques noms de clients de l’éditeur : AccorHotel, Airbus, RATP, EDF, ministère de la Justice… Une chose est sûre, la campagne donne aux pirates la possibilité de mener des « attaques par rebond contre des entreprises ou des institutions », glisse Loïc Guézo.

Ce brouillard est renforcé par la posture de l’éditeur français pour le moins surprenante qui explique à l’AFP, « Centreon a pris connaissance des informations publiées par l'ANSSI ce soir, au moment de la publication du rapport, qui concernerait des faits initiés en 2017, voire en 2015 ». Là encore, il est rare que l’Anssi n’intègre pas dans la résolution du problème l’éditeur de manière anticipée.

Une attribution tout en diplomatie

Cité pas moins de 40 fois dans le rapport, Sandworm fait l’objet d’un exercice de rhétorique diplomatique de la part de l’Anssi. L'agence évoque « le mode opératoire » pour ne pas faire d’attribution au groupe Sandworm. Ce dernier est connu pour son rattachement à la Russie. La NSA qui a lancé une alerte en mai 2020, parle « des cyber-acteurs russes du Centre principal GRU pour les technologies spéciales (GTsST), poste 74455 ». Le groupe a plusieurs méfaits à son actif. En 2015 et 2016, ces pirates se sont fait remarquer pour avoir piraté les centrales électriques en Ukraine, propagé le ver NotPetya qui a fait plusieurs milliards de dollars de dégâts ou encore, plus récemment, saboté début 2018 le système d'information des Jeux Olympiques d'hiver de Pyeongchang. En 2017, le groupe a été évoqué dans l’affaire des Macron Leaks.

Pour autant, l’Anssi prend des pincettes et le chapitre 5 du rapport a du être longtemps travaillé pour rentrer dans les canons de la diplomatie. Cela explique peut-être le décalage entre la fin de réalisation du rapport, datant de fin janvier 2021, et la publication officielle le 15 février. Malgré les précautions, pour Gérôme Billois, « il s’agit d’un changement de position de l’Anssi sur la politique d’attribution, jamais elle n’avait insisté autant sur un acteur ». Un avis partagé par Loïc Guézo, « le vocabulaire est un peu compliqué au chapitre 5. Par exemple, un mode opératoire ne peut pas mener de campagnes. Par contre, si on remplace ce terme par groupe, cela devient plus clair ». Certes, l’attribution reste toujours un exercice difficile, observe l’expert de Wavestone, « un autre cybercriminel peut prendre le mode opératoire d’un groupe pour orienter les soupçons vers lui ».

Cette affaire Centreon est donc entourée de beaucoup de mystères avec comme toile de fonds des relations diplomatiques entre la France et la Russie. Elle aura aussi montré à tout le moins que l’Anssi n’est pas naïve...

MAJ : Centreon a donné plus d'informations dans un communiqué. L'entreprise précise, « l’attaque décrite par l’Anssi concerne exclusivement des versions obsolètes du logiciel open source de Centreon. En effet, l’Anssi précise que la version la plus récente concernée par cette campagne est la version 2.5.2, sortie en Novembre 2014. Cette version n’est non seulement plus supportée depuis plus de 5 ans, mais a semble-t-il également été déployée sans respect de sécurisation des serveurs et des réseaux, notamment des connexions vers l’extérieur des entités concernée.» Par ailleurs, Centreon souligne qu'aucun de ses clients n'a été impacté.

Commentaire