Pour éviter d’être détecté, les pirates ne cessent d’innover dans le processus de leurs attaques. Et l’éventail de ces techniques peut être varié, selon des experts en cybersécurité de Crowdstrike. Le diffuseur de malware GuLoader a particulièrement retenu leur attention pour échapper aux solutions de sécurité. GuLoader, également appelé CloudEye, est un téléchargeur VBS (Visual Basic Script). Il sert à distribuer des trojans d’accès à distance comme AgentTesla, FormBook, Nanocore, Netwire et Parallax. Sa première détection date de 2019.

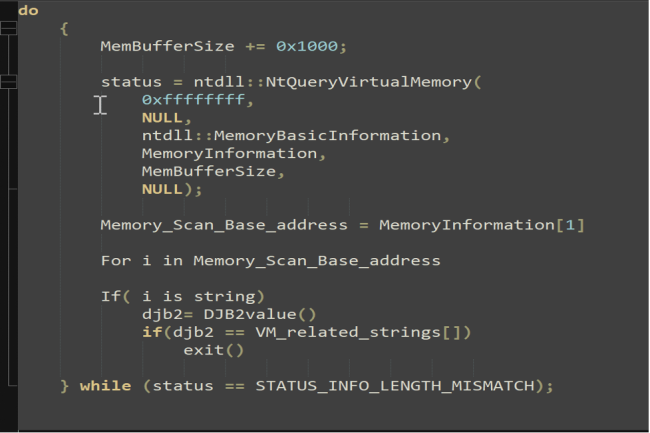

Dans une analyse approfondie de ce vecteur au sein d’un échantillon récent, Sarang Sonawane et Donato Onofri, de Crowdstrike ont découvert, « une nouvelle technique d’anti-analyse de shellcodes tente de déjouer les analyses et les environnements hostiles en scannant l’ensemble du processus mémoire à la recherche de toute chaîne à la VM ».

Passer sous les radars des EDR

Concrètement, GuLoader fonctionne en trois étapes dans lequel le VBScript est conçu pour effectuer des contrôles anti-analyses avant d’injecter en mémoire un shellcode au VBScript. Ce dernier, en plus d’intégrer les méthodes d’anti-analyse, télécharge une charge utile au choix de l’attaquant depuis un serveur distant et l’exécute sur le PC compromis. « Le shellcode utilise plusieurs astuces d'anti-analyse et d'anti-débogage à chaque étape de l'exécution, lançant un message d'erreur si le shellcode détecte une analyse connue ou des mécanismes de débogage », soulignent les chercheurs.

Ces « astuces » incluent des contrôles anti-débogage et anti-désassemblage pour détecter la présence d'un débogueur distant et de points d'arrêt, et s'ils sont trouvés, mettre fin au shellcode. Il comprend également des analyses pour les logiciels de virtualisation. Parmi les autres techniques utilisées, il y a « un mécanisme d’injection de code redondant » pour éviter les hook NTDLL.dll mis en place par les solutions EDR. Le hooking d’API NTDLL.dll est une technique activée par les moteurs anti-malware pour détecter et signaler les processus suspects sur Windows en surveillant les API connues pour être abusivement utilisées par les pirates.

Commentaire