Les cyberattaques russes contre des entreprises ukrainiennes rappellent que l'attaquant ne cherche pas toujours à voler des données ou à extorquer de l'argent. Parfois, le but est tout simplement de causer le plus de dégâts possibles. Microsoft et Mandiant ont récemment publié des informations sur ces attaques destructrices et comment mieux s'en protéger. Peu importe le lieu où se trouve l’entreprise, il y a toujours des enseignements à tirer du modus operandi de ces attaques et la façon de les atténuer. Les attaques en question contre l’Ukraine ont été très destructrices. Comme l’indique Microsoft dans son blog, « le malware a écrasé le MBR (Master Boot Record) sans mécanisme de récupération ». L’écrasement empêche tout boot du système et il est impossible de le réparer autrement que par une réinstallation complète ou une récupération à partir d'une sauvegarde du système. La première leçon à tirer est donc de s'assurer que l’entreprise dispose bien des outils et des ressources nécessaires pour redéployer entièrement les images de ses postes de travail ou récupérer ses plateformes. Le document de Mandiant comporte des conseils opérationnels sur les meilleures pratiques à adopter pour se protéger contre les dommages et la destruction résultant d’attaques similaires et évaluer les mesures de protections mises en place.

Protéger ses dispositifs et systèmes externes par une authentification multifactorielle

Mandiant préconise de commencer par les dispositifs externes. Pendant longtemps, à part une forte protection périmétrique, le réseau interne était assez faiblement protégé et surveillé. Une fois que l’attaquant réussissait à pénétrer ce périmètre, il arrivait assez facilement à lancer des attaques latérales à l'intérieur des ressources du réseau. Par conséquent, la première chose à faire est de vérifier que les dispositifs externes et tout ce qui permet un accès à distance est protégé par une authentification multifactorielle. Personne et aucun appareil ne devrait être autorisé à se connecter avec un simple nom d'utilisateur et un mot de passe. Il faut s’assurer que chaque appareil de périphérie prenne en charge une application d'authentification en natif et n’accepte pas de connexion par simple mot de passe. Il n'est pas forcément nécessaire que le réseau soit 100% sécurisé, mais il doit être juste un peu plus sûr que le réseau voisin du vôtre.

Identifier les cibles de grande valeur

Repérer les cibles de grande valeur qui pourraient faire l'objet d'attaques destructives sur un réseau fait aussi partie des bonnes pratiques. La solution clé, qui existe depuis des années, n’a rien de révolutionnaire : la sauvegarde. Il faut faire tourner régulièrement les sauvegardes pour s’assurer que l’entreprise dispose de supports de sauvegarde hors site et hors domaine. Si tous les lieux de stockage des sauvegardes sont liés à un domaine et que l'attaquant parvient à y accéder, alors, l’attaque pourra affecter les sauvegardes elles-mêmes. Il faut donc que l'accès à l'infrastructure de virtualisation soit réservé à quelques comptes conçus et protégés en conséquence. Encore une fois, quand il s'agit de protéger HyperV et d'autres plateformes de virtualisation, il faut penser à mettre en œuvre une authentification à deux facteurs et autres processus d'accès aux privilèges.

Protéger son réseau contre les mouvements latéraux

Un examen des protections contre les mouvements latéraux est aussi nécessaire. Par exemple, le déploiement de la solution LAPS (Local Administrator Password Solution) peut empêcher des mouvements latéraux en cas de partage d’un mot de passe d’administration en local. Autre point à vérifier : l’usage des ports de pare-feu typiques que les attaquants ciblent pour un accès latéral, et plus exactement les ports 445, 135 et 139. Il est important de savoir quels postes de travail et serveurs écoutent ces ports et de prendre des mesures pour isoler et limiter les ports du pare-feu dans son réseau.

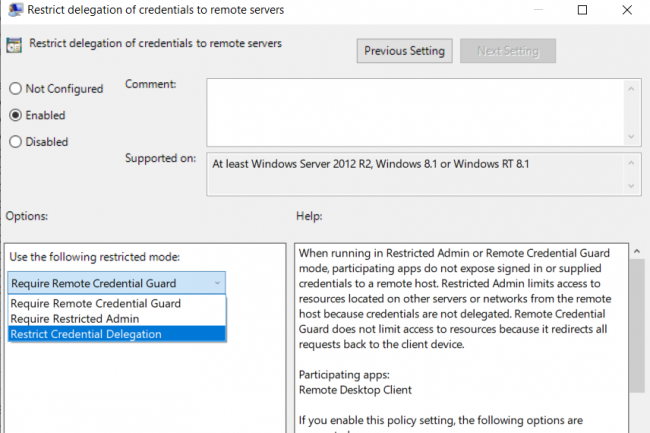

Examiner l’usage et l'exposition des protocoles à distance

Avant tout, il faut s’assurer que le protocole de bureau à distance Remote Desktop Protocol (RDP) n'est pas exposé à l'extérieur. Si c’est le cas, il convient de limiter le RDP aux seuls appareils qui en ont besoin. Comme le recommande Mandiant, sur les appareils sensibles, il est important de bloquer les protocoles distants suivants : le partage de fichiers et d'impressions, le bureau à distance, Windows Management Instrumentation (WMI) et Windows Remote Management. Cela implique de revoir la façon dont le personnel IT gère et entretient les systèmes. L'ancienne méthode, qui consistait à se connecter à distance aux serveurs et aux postes de travail, n'est plus sûre. Désormais, il faut s’assurer que les processus de gestion propres à l’entreprise n'introduisent pas d'insécurité dans le processus.

Vérifier les mots de passe exposés ou hérités

Les noms d'utilisateur et les mots de passe représentent un point d'accès clé et par conséquent, un point d'attaque clé. La réutilisation des mots de passe est une pratique courante. De plus, les applications inscrivent souvent des informations d'identification sur les systèmes et introduisent ainsi des faiblesses. Mandiant rappelle que les réseaux conservent des mots de passe cachés, un risque dont nous ne sommes pas toujours conscients. Beaucoup de gens utilisent les réseaux Active Directory (AD), mis à niveau au fil du temps à partir d'une infrastructure AD plus ancienne et moins sécurisée. Or, il est possible que des paramètres anciens aient été maintenus sur le réseau. C'est le cas par exemple du paramètre WDigest. Même si l'authentification WDigest est désormais désactivée par défaut dans Windows 8.1 et Windows Server 2012 R2 et versions ultérieures, il peut arriver que des mots de passe en texte clair soient toujours stockés dans la mémoire LSASS pour prendre en charge l'authentification. Mandiant recommande de supprimer la clé de registre ci-dessous pour bloquer l'enregistrement des mots de passe :

HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest\UseLogonCredential

REG_DWORD = "0"

De plus, il arrive que les anciens systèmes conservent le mot de passe WDigest, ce qui permet aux attaquants de récolter facilement ces informations.

Mettre en œuvre Windows Defender Credential Guard

Comme le fait remarquer Steve Syfuhs sur son blog Steve on Security, le service Credential Guard de Windows « empêche le vol des identifiants sur une machine ». Credential Guard « protège les secrets utilisés par Windows pour l'authentification unique SSO contre le vol et leur usage sur d'autres machines ». Certaines API documentées par Windows permettent aux logiciels d'accéder aux identifiants et aux secrets qui s'exécutent en mémoire. Microsoft ne peut pas désactiver ces API parce que beaucoup de logiciels professionnels dépendent de ces informations d’identification. La mise en œuvre de Credential Guard rend l'accès à ces informations plus compliqué pour les attaquants. La plupart des recommandations de Mandiant sont applicables sur les réseaux actuels. Il est inutile de déployer un nouveau système de serveur ou de postes de travail sous Windows 11 pour mettre en œuvre la plupart de ces recommandations. Il faut simplement faire des tests et consacrer un peu temps pour effectuer les ajustements nécessaires. Pas la peine d’attendre pour rendre un réseau plus difficile à attaquer. Mieux vaut pousser les attaquants vers le réseau le moins sécurisé, plutôt qu’ils attaquent le réseau principal de l’entreprise.

Commentaire