Appelé eDellRoot, le certificat émis par un tiers de confiance du même nom fait partie des éléments préchargés en standard sur les dernières machines de Dell. Selon un contributeur de Reddit, qui porte le pseudonyme rotocowboy, ce certificat pourrait avoir des conséquences désastreuses. « Pour ceux qui ne savent pas comment ça fonctionne, un attaquant peut utiliser cette autorité de certification pour signer ses propres faux certificats et les utiliser sur des sites réels. Tout se passe à l’insu de l’utilisateur sauf s’il lui vient à l’esprit de vérifier la chaîne de certificats du site. Ce CA pourrait également être utilisé pour signer un code destiné à tourner sur les machines, mais je n'ai pas encore exploré cette hypothèse », a-t-il écrit.

Selon le programmeur Joe Nord, qui possède également un ordinateur Dell, « le certificat eDellRoot est très ouvert, ce qui signifie que ses privilèges sont plus étendus que ceux d'un certificat DigiCert », également installé sur sa machine. « J’ai absolument besoin de savoir si je peux faire confiance au certificat installé en root sur mon ordinateur Dell », a-t-il écrit sur son blog. Le constructeur n'a pas encore répondu à une demande d'explication sur eDellRoot. Il ne dit pas non plus s’il y a lieu de s’inquiéter à ce sujet. Néanmoins, DellCares, qui a répondu à rotocowboy via son compte Twitter, promet d’étudier la question. « Nous comprenons votre situation. Nous allons demander à nos équipes produits de nous expliquer la raison de la présence de eDellroot sur votre machine », dit le tweet. On ne sait pas si le CA a été installé par Dell ou par un partenaire autorisé à préinstaller le logiciel sur la machine ou s’il a été introduit par un attaquant qui aurait infiltré la ligne de production de Dell.

Un adware similaire à Superfish

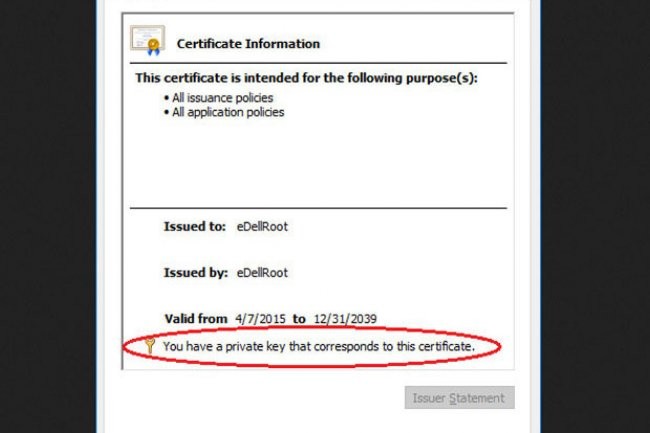

Dans son message, Joe Nord a inclus une capture d'écran dans laquelle on peut lire la description du certificat : « Vous disposez d’une clé privée associée à ce certificat ». Sauf que, selon le programmeur, un ordinateur ne devrait jamais héberger la clé privée qui correspond à une autorité de certification root. « Seul l’ordinateur d’où émane le certificat peut héberger une clé privée et cet ordinateur doit être… très bien protégé ! » Selon Joe Nord, il est impossible de dire si c’est le constructeur qui a installé lui-même ce certificat. « Les certificats root sont toujours auto-signés, donc tout ce que l’on peut savoir c’est que eDellRoot dit que eDellRoot est légitime », explique-t-il. « Ce qui pose problème, c’est que la clé privée est présente sur mon ordinateur. Et cela est tout à fait anormal et inquiétant ».

Joe Nord et rotocowboy craignent tous deux que eDellRoot ne ressemble à l'adware Superfish découvert sur les ordinateurs Lenovo plus tôt cette année. Superfish créait un proxy pour les connexions HTTPS entre les sites Web et les ordinateurs des utilisateurs, ce qui permettait d’insérer des données dans chaque page téléchargée par la machine. De plus, Superfish utilisait le même certificat sur toutes les machines Lenovo et la clé privée pour le certificat était facile à récupérer. Dans un message posté sur Twitter, Mikko Hypponen, le directeur de la recherche de F-Secure, a également établi un lien entre Superfish et eDellRoot. Il fait aussi remarquer que « Dell a créé son certificat #eDellRoot six mois après le scandale Superfish de Lenovo ». Ajoutant : « Ils n’ont tiré aucune leçon de cet événement ».

Commentaire