La sécurisation multi facteur est intéressante mais peut être faillible. C'est en tout cas ce qui ressort d'une analyse des chercheurs en sécurité de Varonis qui ont trouvé une faille dans le système d'authentification vérifiant l'accès aux comptes Box via l'envoi d'un SMS. « En utilisant cette technique, un attaquant pourrait utiliser des informations d'identification volées pour compromettre le compte Box d'une organisation et exfiltrer des données sensibles sans accéder au téléphone de la victime », a prévenu Varonis. Cette faille a fait l'objet d'un signalement à Box le 2 novembre 2021 via HackerOne et a depuis été corrigée.

Ce n'est pas la première fois que Box est vulnérable à une faille MFA, ce qui rend cette annonce peu rassurante. L'éditeur est loin d'être le seul acteur à utiliser ce type de vérification ne nécessitant pas pour les utilisateurs de disposer d'un SSO. Le hack découvert est basée sur une fonction lancée en janvier 2021 par Box pour utiliser des applications d'authentification basées sur mot de passe à usage unique comme Google Authenticator, Okta Verify, etc.

Le piège du mot de passe à usage unique temporaire

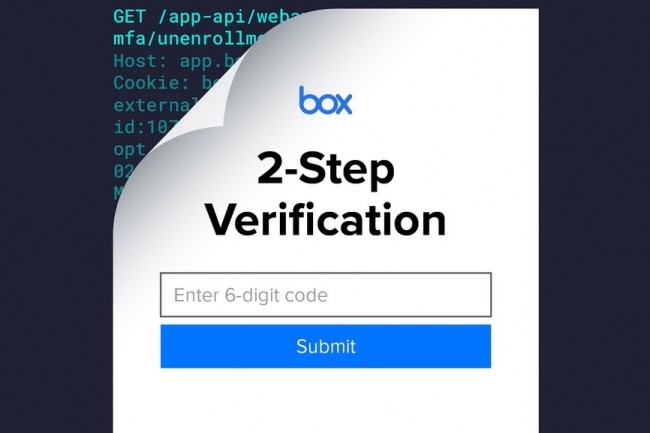

Après avoir entré son mot de passe Box, un cookie d'authentification est généré et aiguille l'utilisateur soit vers une app d'authentification, soit vers la possibilité de recevoir un SMS contenant un mot de passe envoyé à un téléphone précédemment enregistré. La technique de hack découverte par Varonis est aussi simple qu'inquiétante : « Si l'utilisateur n'accède pas au formulaire de vérification par SMS, aucun message SMS ne sera envoyé, mais un cookie d'authentification est toujours généré. C'est précisément là où se situe le noeud du problème.

Pour accéder au compte d'un utilisateur, le pirate rentre sur son propre ordinateur le couple identifiant et mot de passe d'une victime, récupéré par exemple dans une base de données hackées et vendue sur le darknet. Si le mot de passe est correct, le navigateur du hacker peut alors recevoir un nouveau cookie d'authentification. « Plutôt que de transmettre un mot de passe à usage unique valide d’une application d’authentification à une session terminal /mfa/verification, le hacker transmet par POST l’identifiant de facteur de son système sur le session terminal /mfa/unenrollment et peut désinscrire la combinaison système/compte de l'utilisateur basée sur MFA et la remplacer par un mot de passe à usage unique basé sur le temps », explique Varonis. Le tour est joué, le pirate a désormais accès à l'ensemble du compte de la victime et à ses données. Une vidéo a été postée sur ce hack.

De mauvaises implémentations MFA dans d'autres services SaaS

« L’authentification multi-facteurs rend l’Internet plus sûr et l’authentification plus résiliente pour les applications SaaS que nous utilisons, mais cette méthode n’est pas parfaite. L’authentification à plusieurs facteurs basée sur un mot de passe à usage unique basé sur le temps compte de plus en plus d’adeptes, mais si elle n’est pas correctement mise en œuvre, elle peut être contournée », prévient la recherche. Box n'est pas le seul service à connaitre un défaut d'implémentation de MFA : l'éditeur a d'ores et déjà prévenu qu'il allait publier prochainement d'autres scénarios d'attaque affectant d'autres solutions SaaS. Gageons qu'il attendra que les failles soient bien corrigées avant toute révélation pour éviter des risques évidents d'exploit.

Commentaire